前言

记录web的题目wp,慢慢变强,铸剑。

信息搜集

web1

右键查看源代码即可

ctrl+u

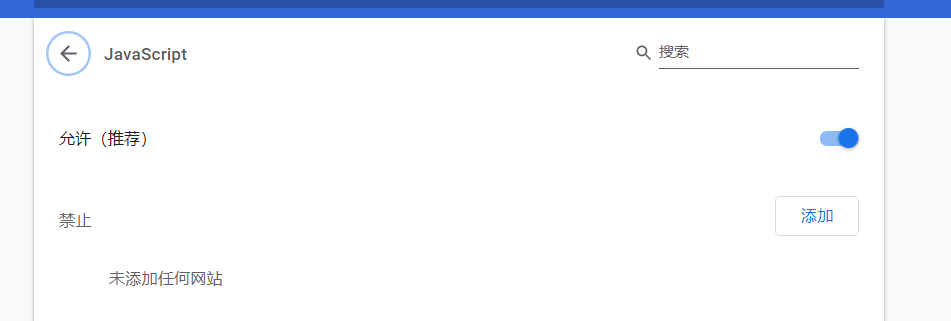

web2

1、关掉javascript然后查看源码

2、ctrl+shift+i

3、view-source:

4、点击更过工具,开发者工具查看元素获得页面注释通过开发者工具查看网络response结果获得flag

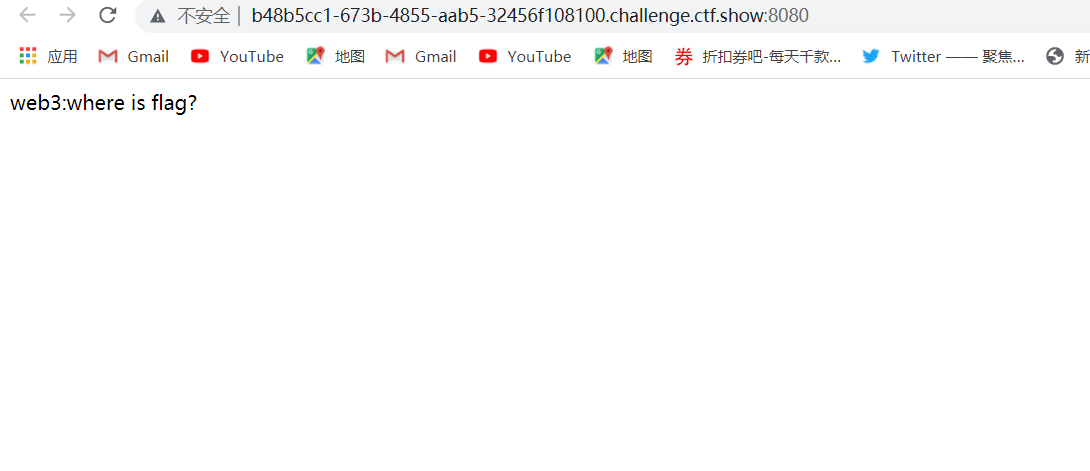

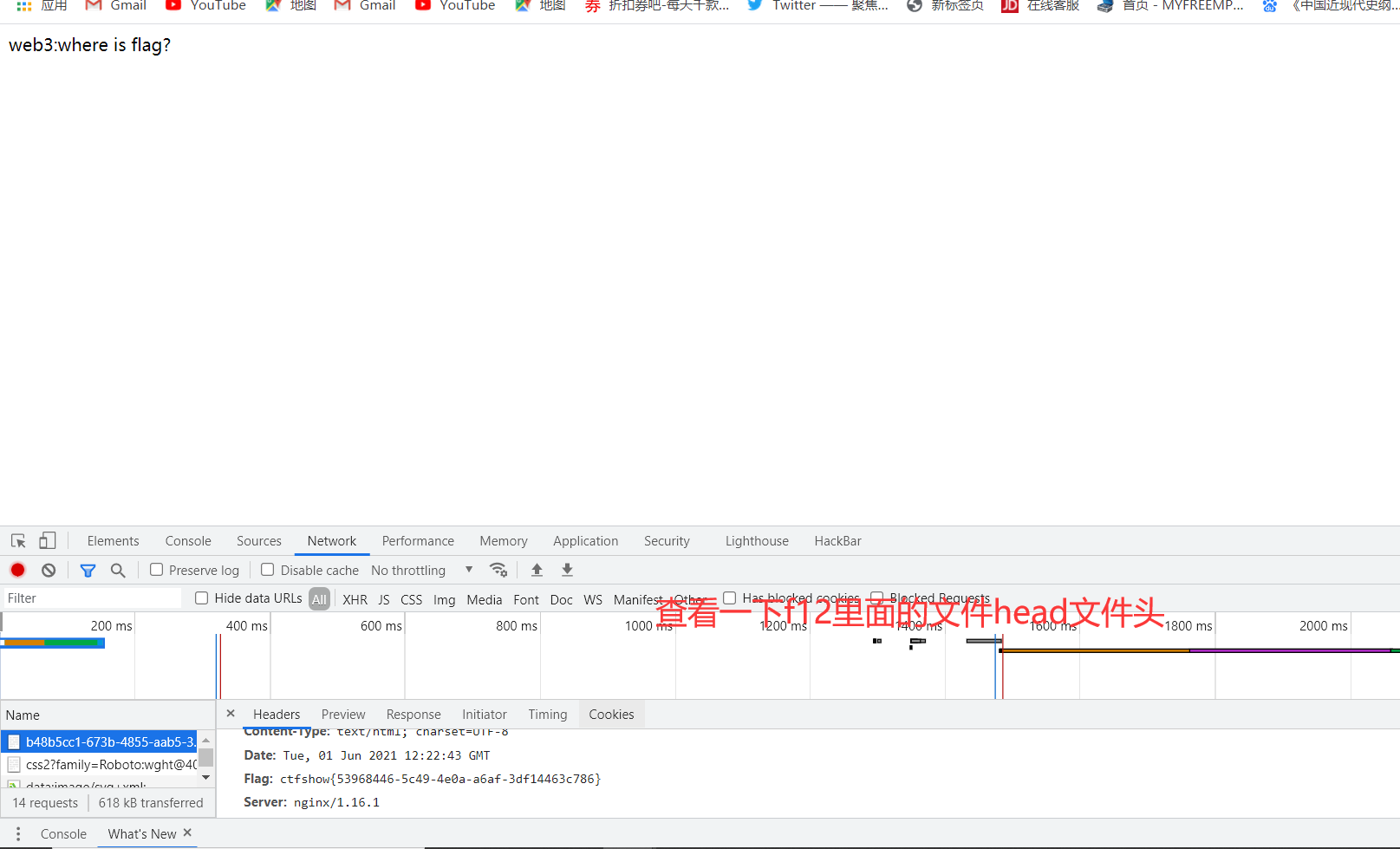

web3

开发者工具network抓包查看http协议头里面有个flag协议头,提交即可burpsuite抓包也可以

ctfshow{53968446-5c49-4e0a-a6af-3df14463c786}

web4

直接上手君子协议

ctfshow{ca6071e4-33fd-4e4b-8f0e-c08bc2b1e7b1}

web5

考虑了半天,提示phps源码泄露

还是得看tips

ctfshow{70bc7249-1347-4d63-9f62-b1c752661b03}

web6

/www.zip,下载源码,然后网页上访问http://55a647d5-d0fc-40ec-93e4-edd2b997ed11.challenge.ctf.show:8080/fl000g.txt

ctfshow{6a630fef-804b-4f6a-a892-e3e3f0f5fe6f}

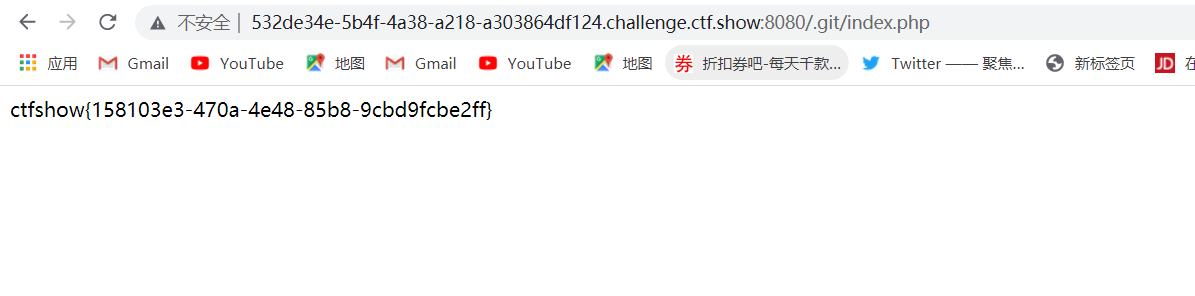

web7

考部署环境,时/.git/泄露代码

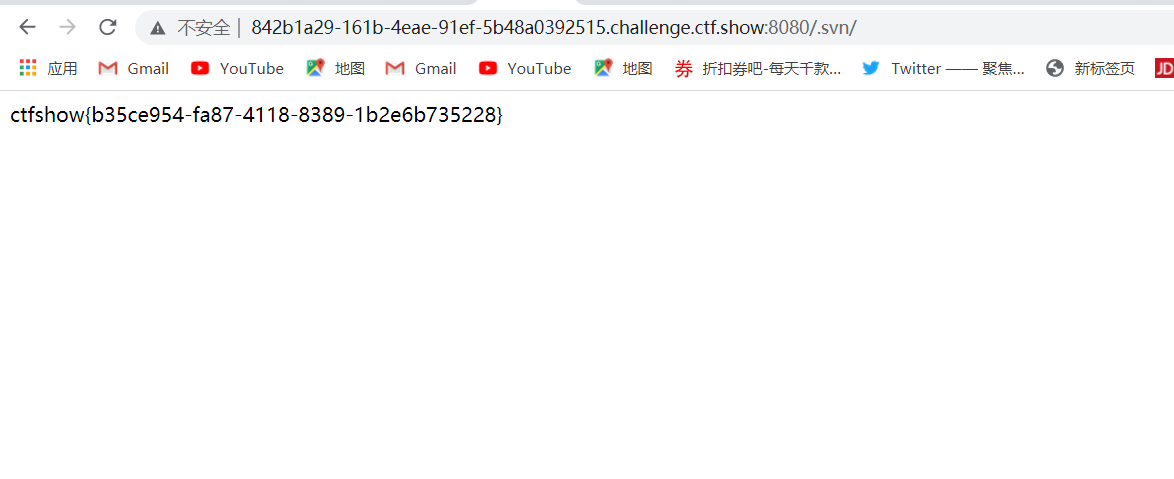

web8

是svn代码泄露,url/.svn/,后面这个/一定要加,不然就进不去

web9

linux中vim访问缓冲index.php.swp信息泄露

ctfshow{6100df72-a079-4f17-97b8-56886e12c786}

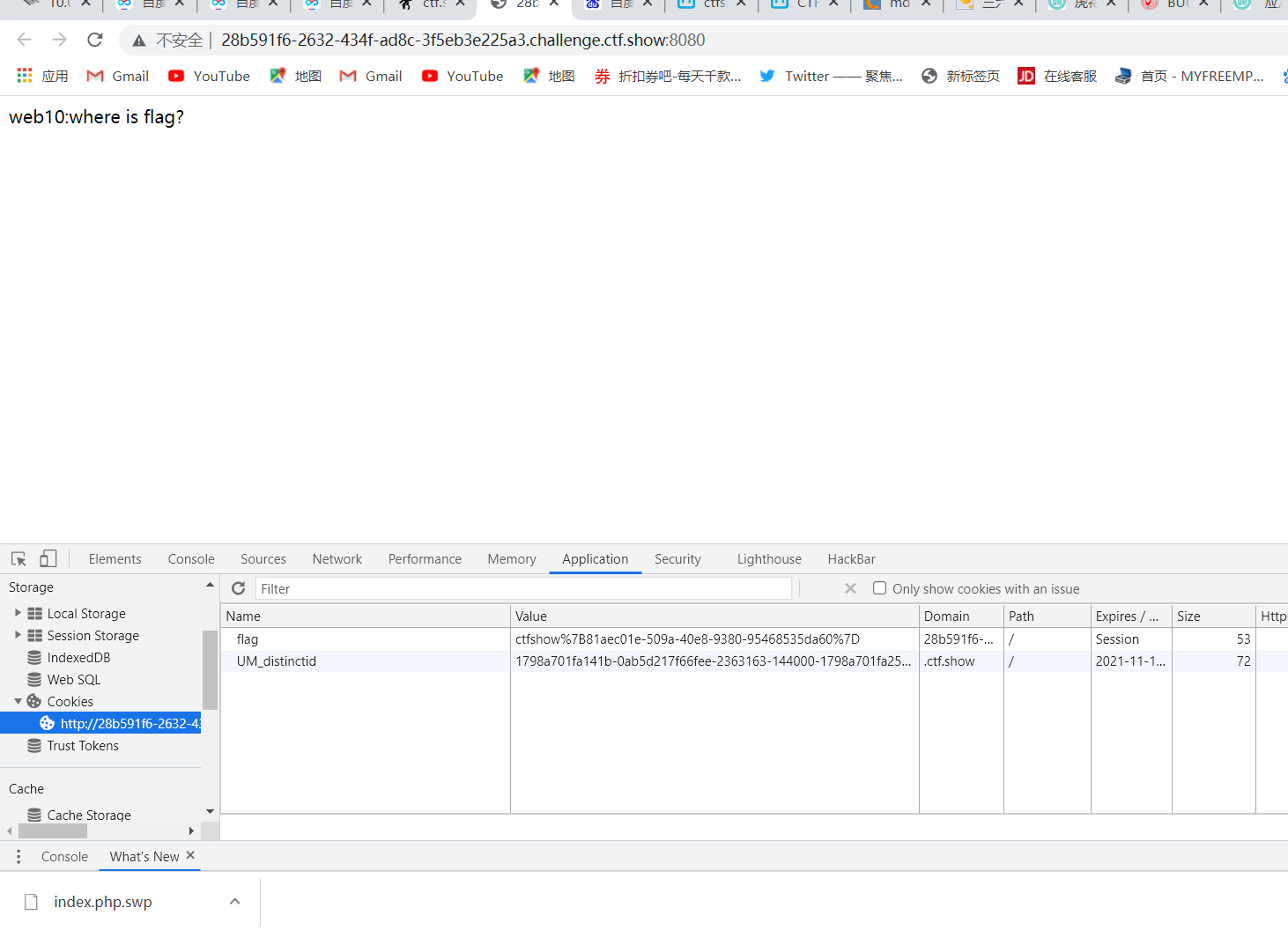

web10

cookie中

web11

web12

先看一波君子协议

然后admin和他手机是密码

robots.txt

web13

document下载

技术文档

web14

看题目,写editor编译器泄露,查看源码搜索找到editor

通过路径找到flag

http://c8ed7f63-f69c-4c94-9a34-5988bbdf9155.challenge.ctf.show:8080/nothinghere/fl000g.txt

web15

通过邮箱查地址

改密码:西安

web16

进入tz.php这是默认

然后再点击phpinfo按钮里面有flag

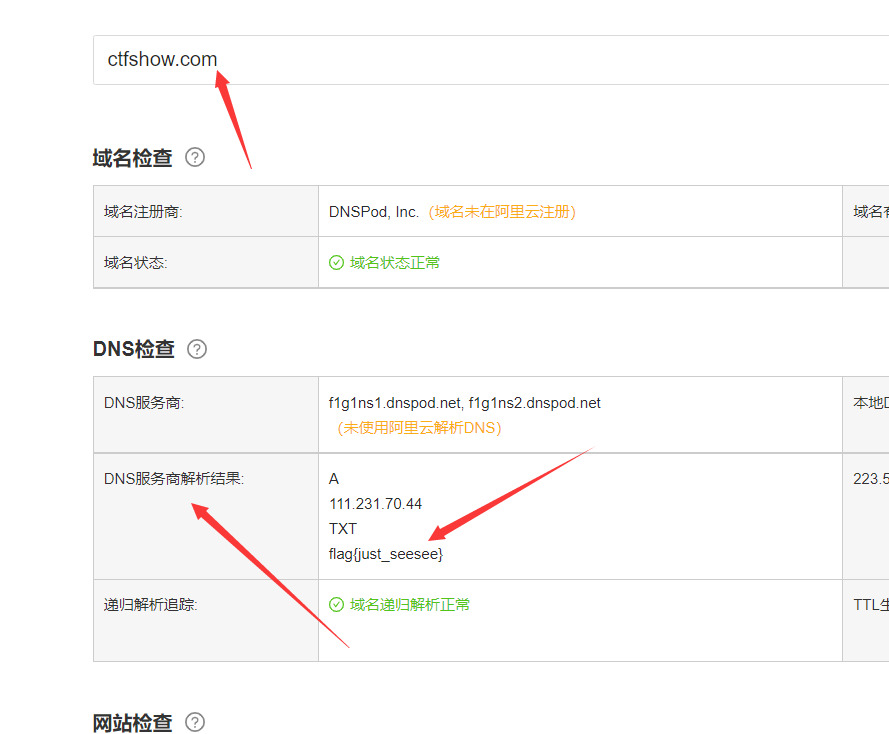

web17

ping www.ctfshow.com

web18

http://d3be1272-066a-49ff-a6e8-b8def169e782.challenge.ctf.show:8080/110.php

web19

绕过前端JS直接提交hash使用hackbar的post:pazzword=a599ac85a73384ee3219fa684296eaa62667238d608efa81837030bd1ce1bf04&username=admin

post传参

web20

mdb文件asp+access数据库文件泄露

db/db.mdb,打开